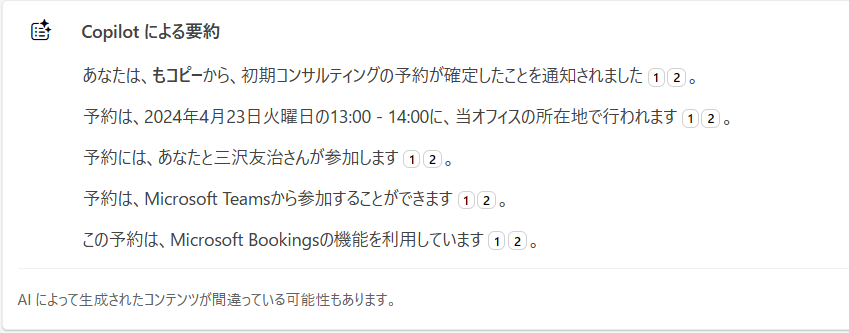

Microsoft 365 メッセージセンターを読んでいたところ、ちょっと気になるところがありました。

それは Planner のアイコンがチェックマークのような形に変わったというところです。

このメッセージセンター上では Dataverse も面白い形をしてたりもするのでもしかすると先々の流れを見るときにこのセンターにあるアイコンを見るとよいのかもしれませんね。

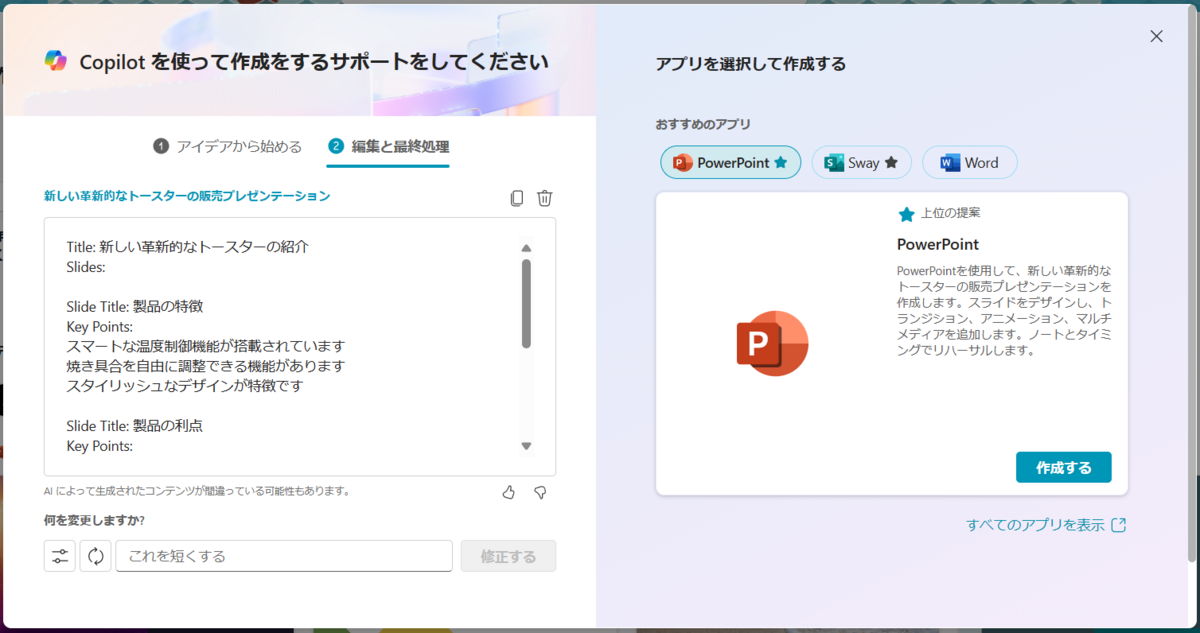

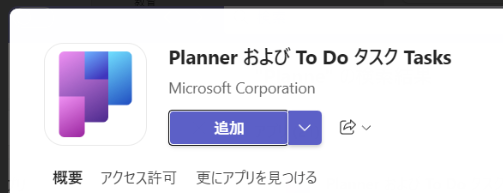

なお、 Teams の Planner アプリを見るとこんな感じに大きいアイコンを見ることができます。このアイコンへの変化の裏には ToDo や Project といった機能統合を急いでいるようですね。もちろん Microsoft Copilot for Microsoft 365 も統合予定ですが、これは 2024 年 5 月頃になるとのこと。どういった機能が組み込まれるのか情報が待ち遠しいです。

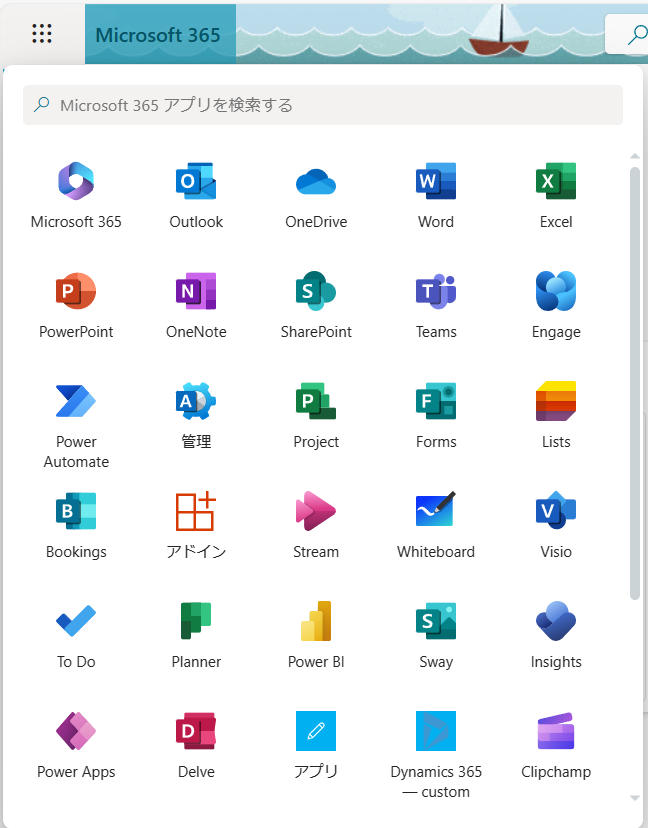

ちなみに Microsoft 365 の Planner ではこのように緑のアイコンのままなんですよね。

Todo などは別アプリのままなので今後も別の仕組みとして歩んでいくのかもしれません。

実はこのアイコンが変わっている件、過去にも取り上げたんですよね。ただその時からまたアイコンと名前が変わっているという。

2023 年 10 月なので、約半年というスパンです。

Microsoft 365 Teams アプリ内の Planner がカラフルに生まれ変わっています - ()のブログ (hatenablog.com)

この辺りは迷走が続いていそうなのですが、今後どういった着地をするのか気になるところです。

音楽:Prism