前回Windows Server 2019にWSUSを導入してみましたが、今回はその設定を行っていければと思います。

http://mitomoha.hatenablog.com/entry/2019/05/04/015856

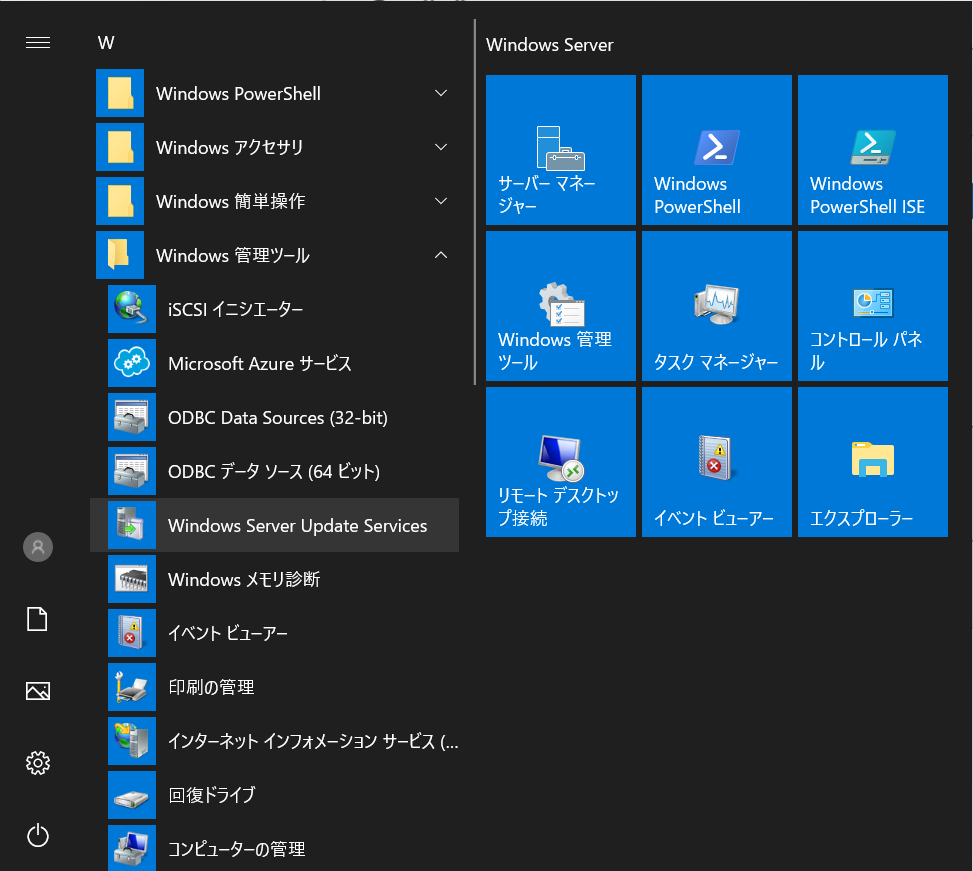

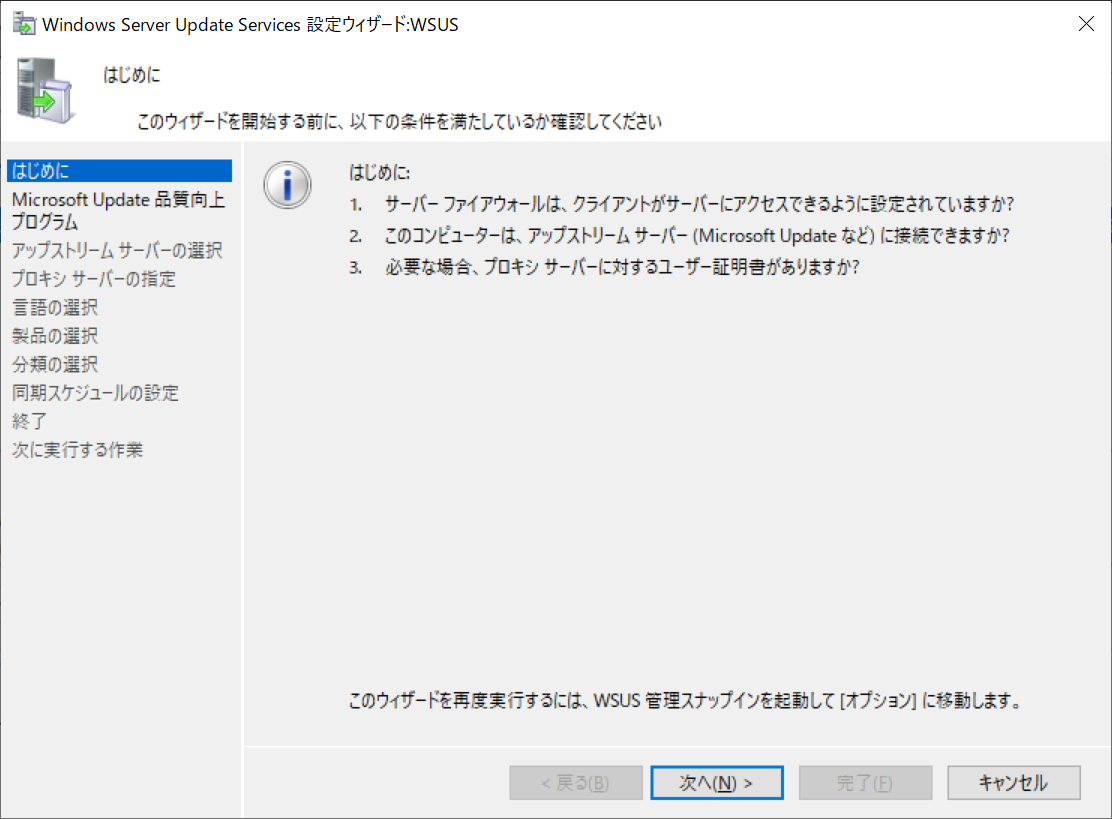

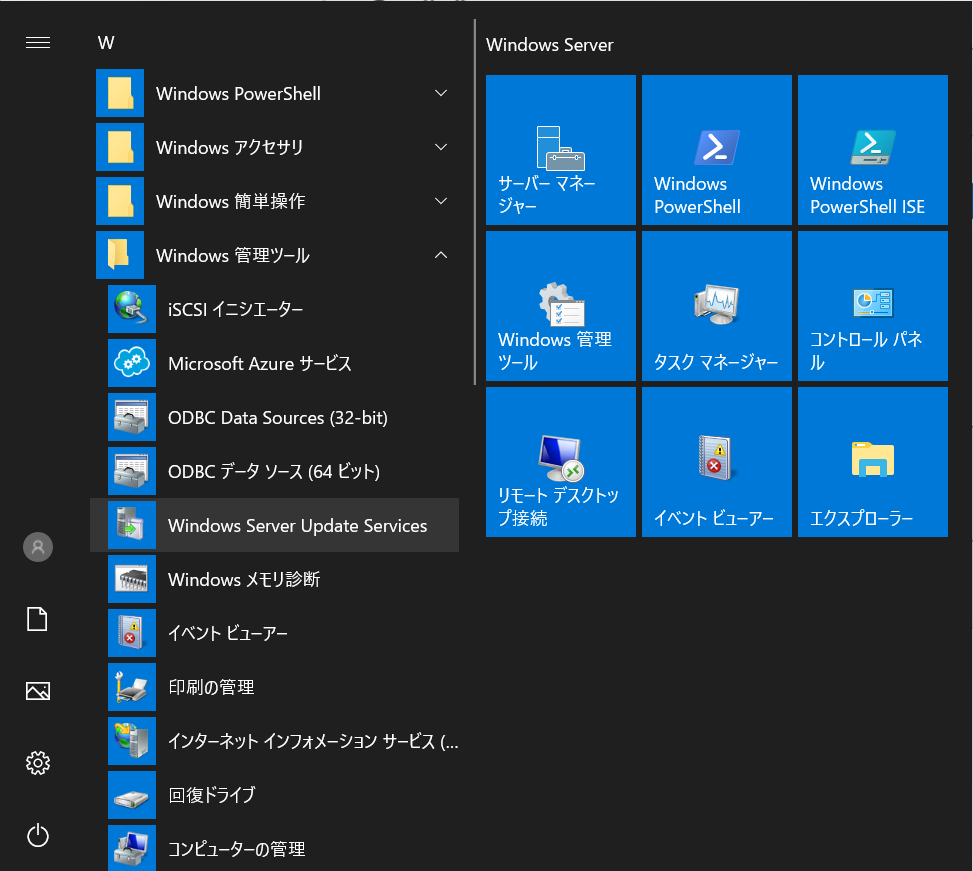

まずはWindows管理ツールの中にあるWindows Server Update Servicesを起動します。

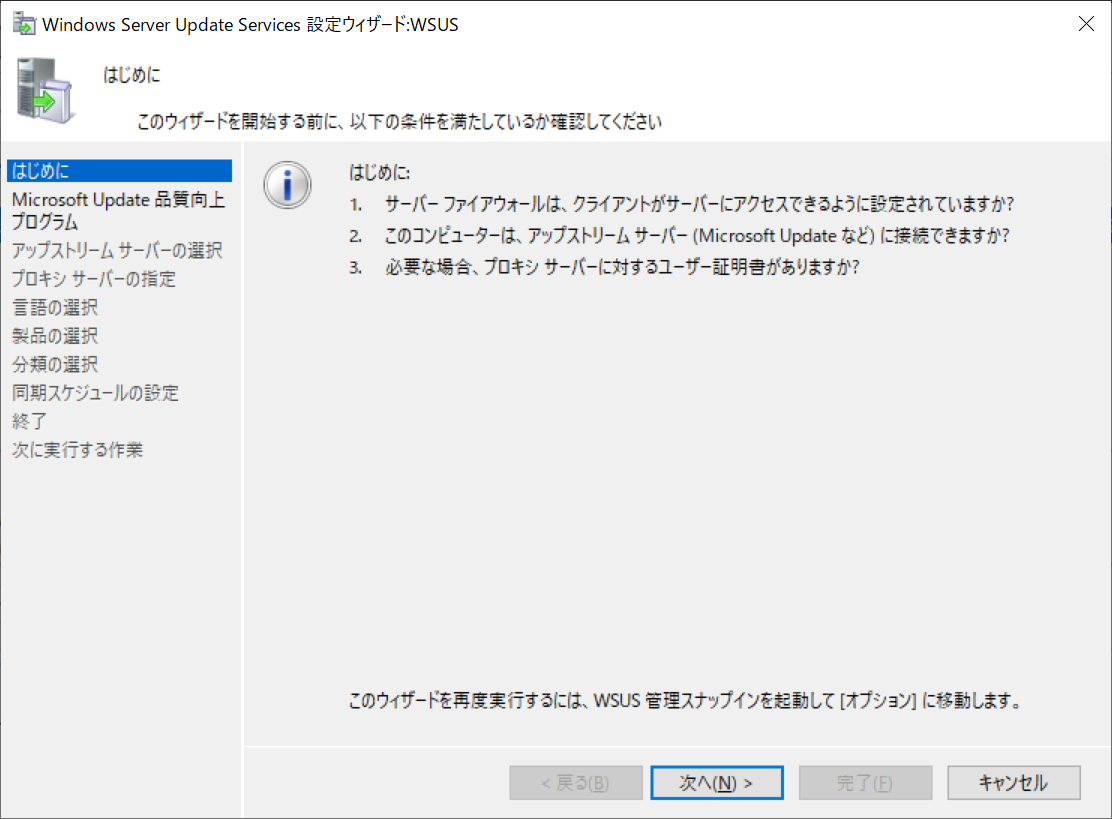

すると設定ウィザードになります。

ここでは、プロキシなどの初期設定を行っていきます。

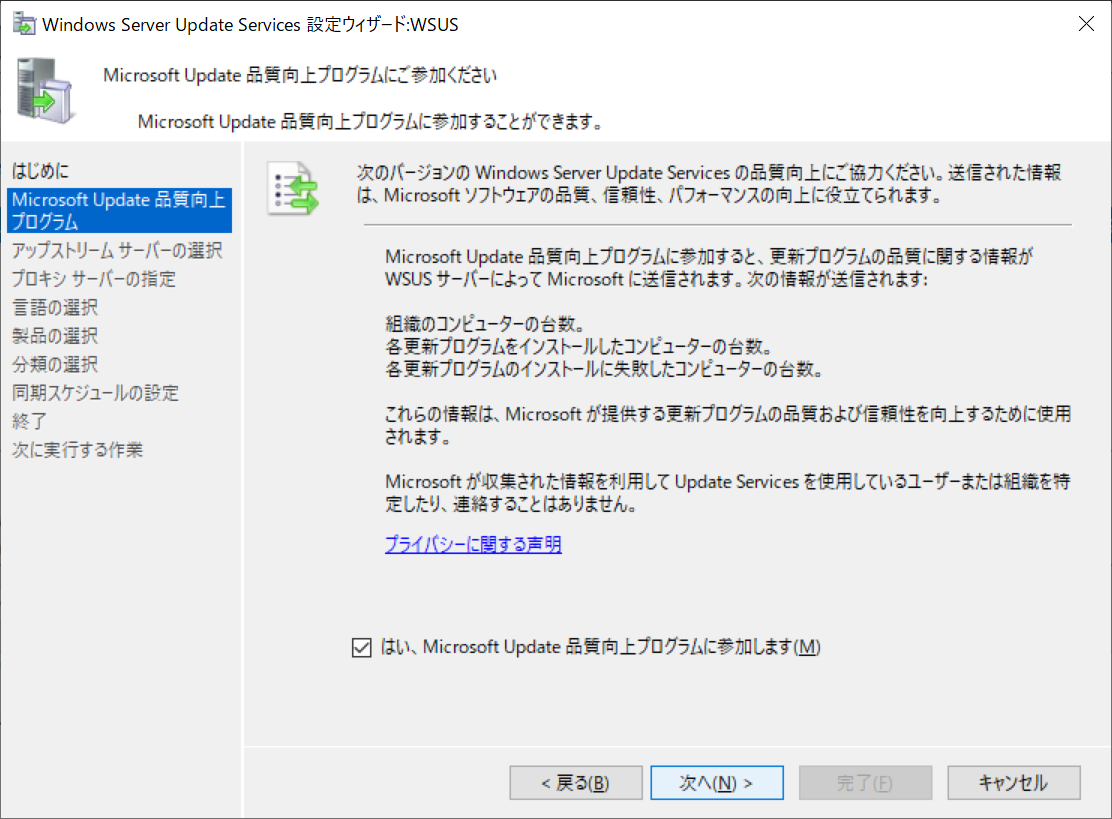

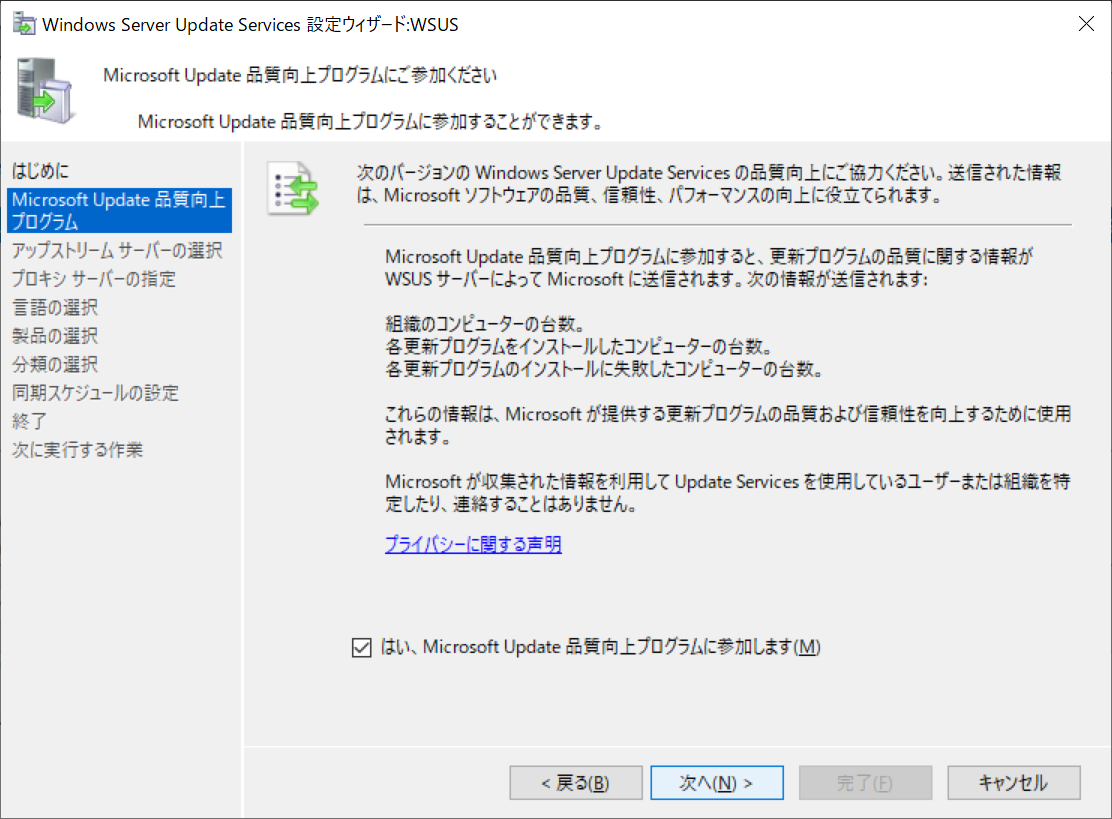

最初は品質向上プログラムへの参加を聞かれます。

会社によっては設定を行うことを嫌うケースを見かけますが、できれば協力していってください。

最近のマイクロソフトはこういった一次情報を重要視してくれているので、発生した問題などうまく拾い上げてくれるのではないかと思います。

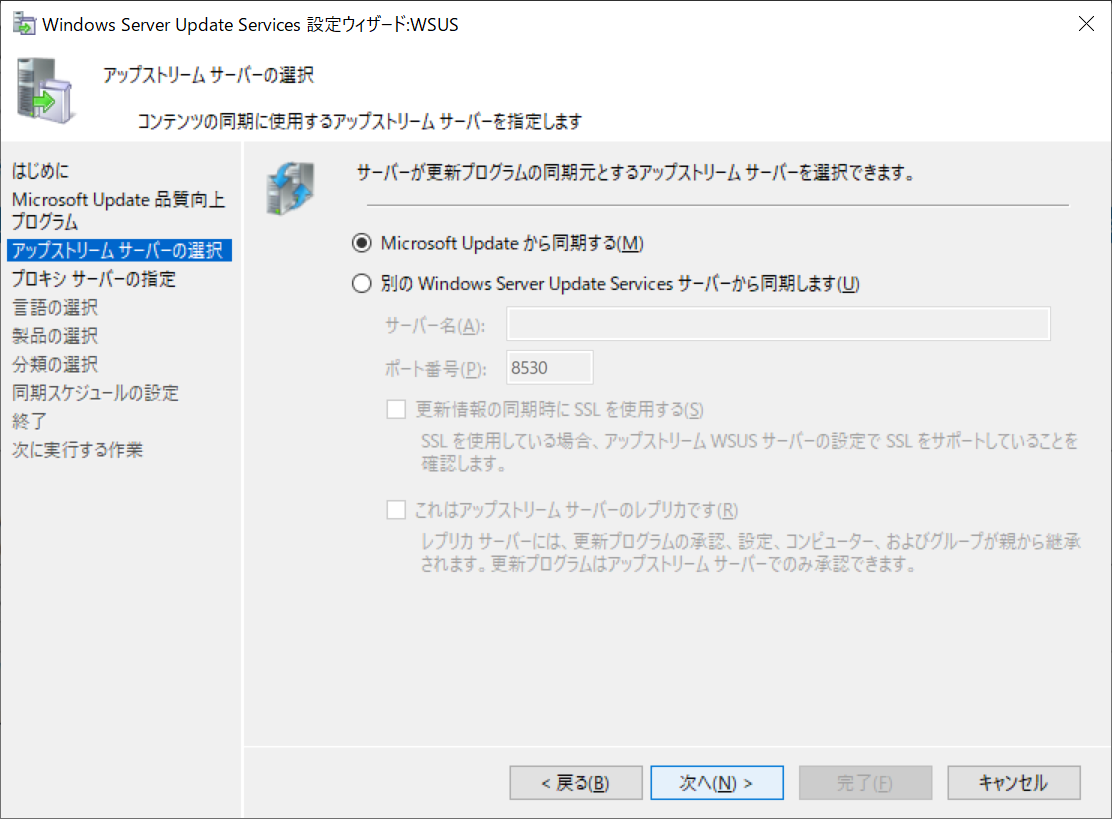

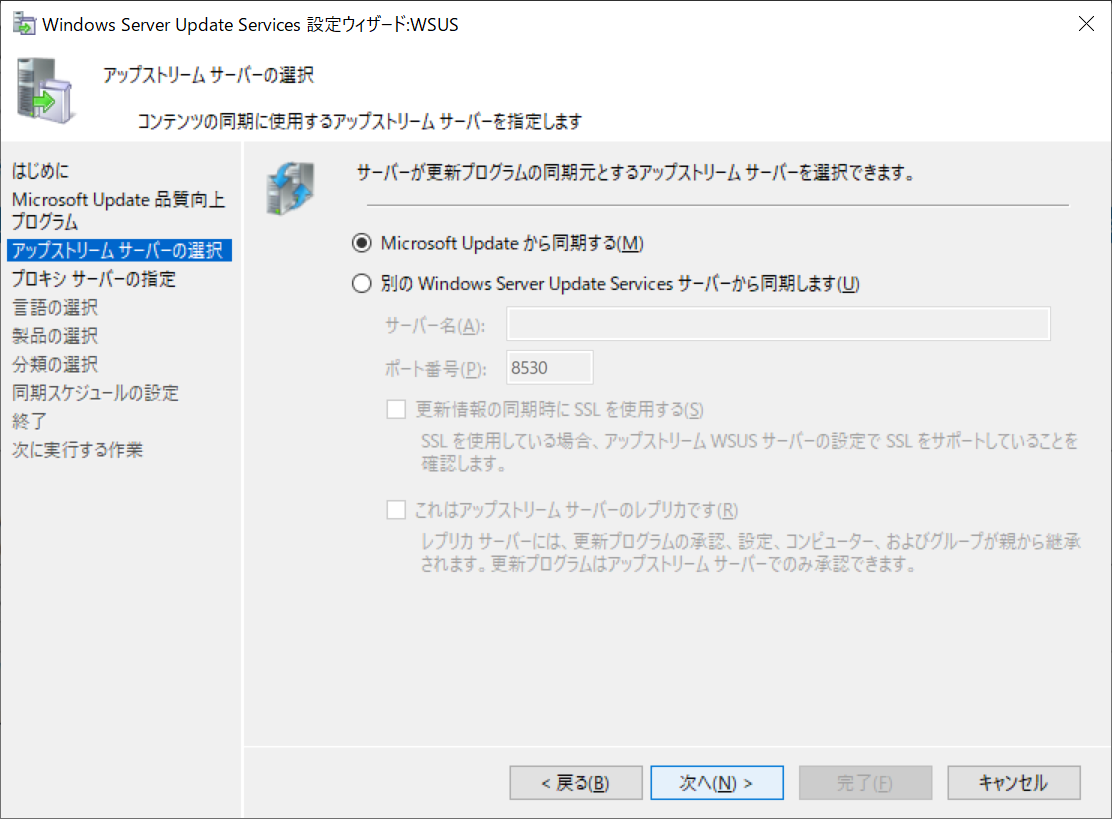

次に同期元サーバーの選択です。

1台目のWSUSはMicrosoft Updateからの同期を選択、2台目以降はネットワーク環境により別のWSUSからの同期も選択可能です。

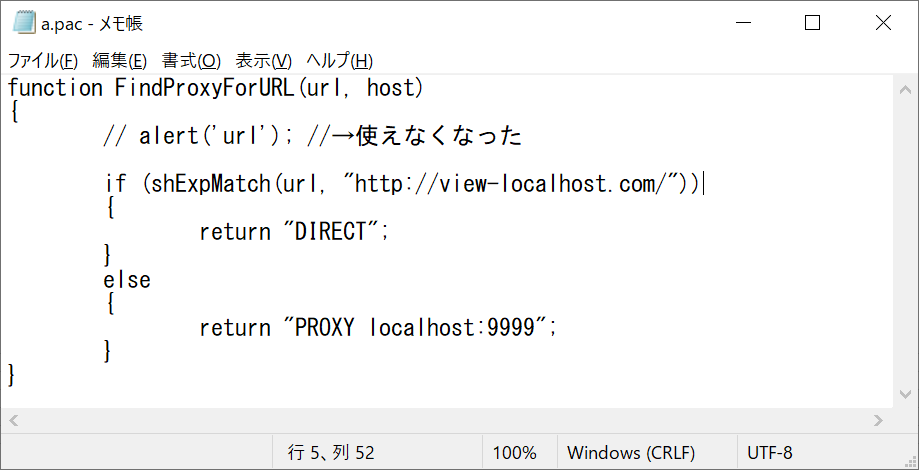

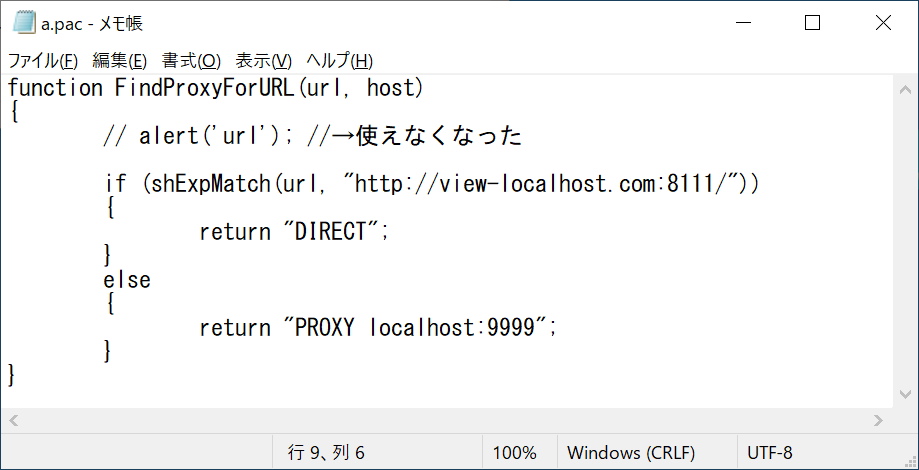

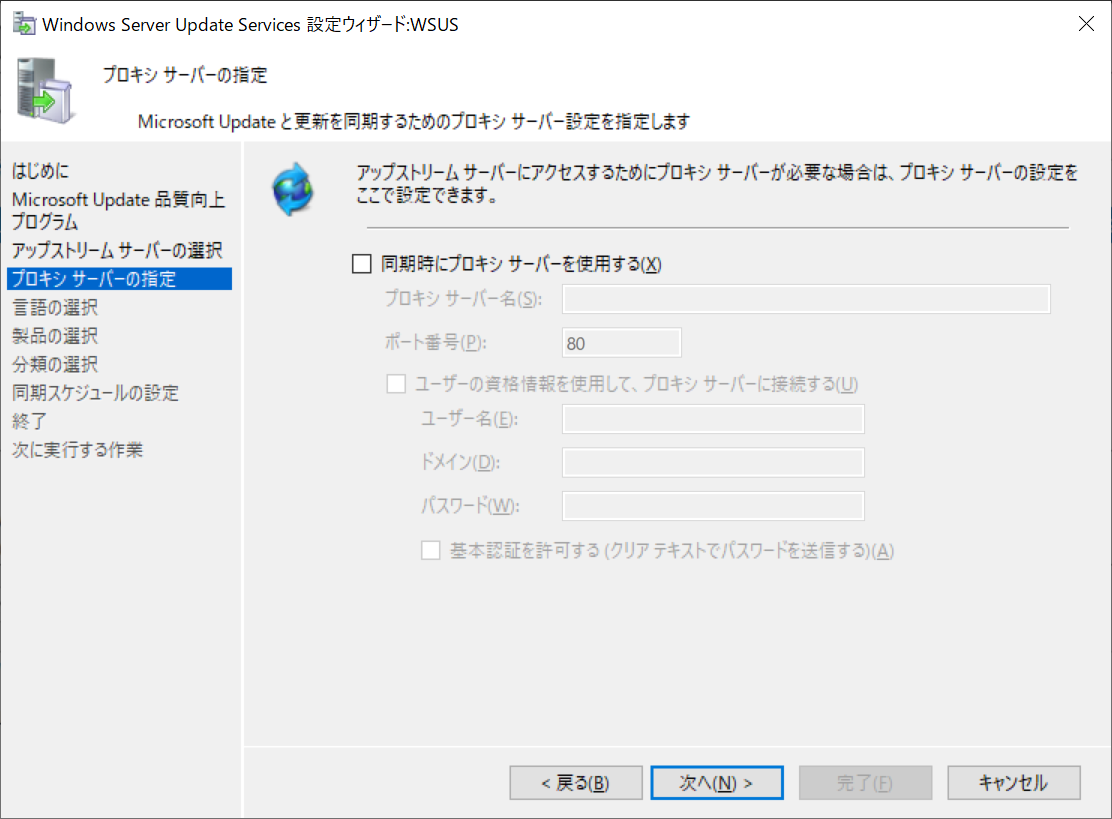

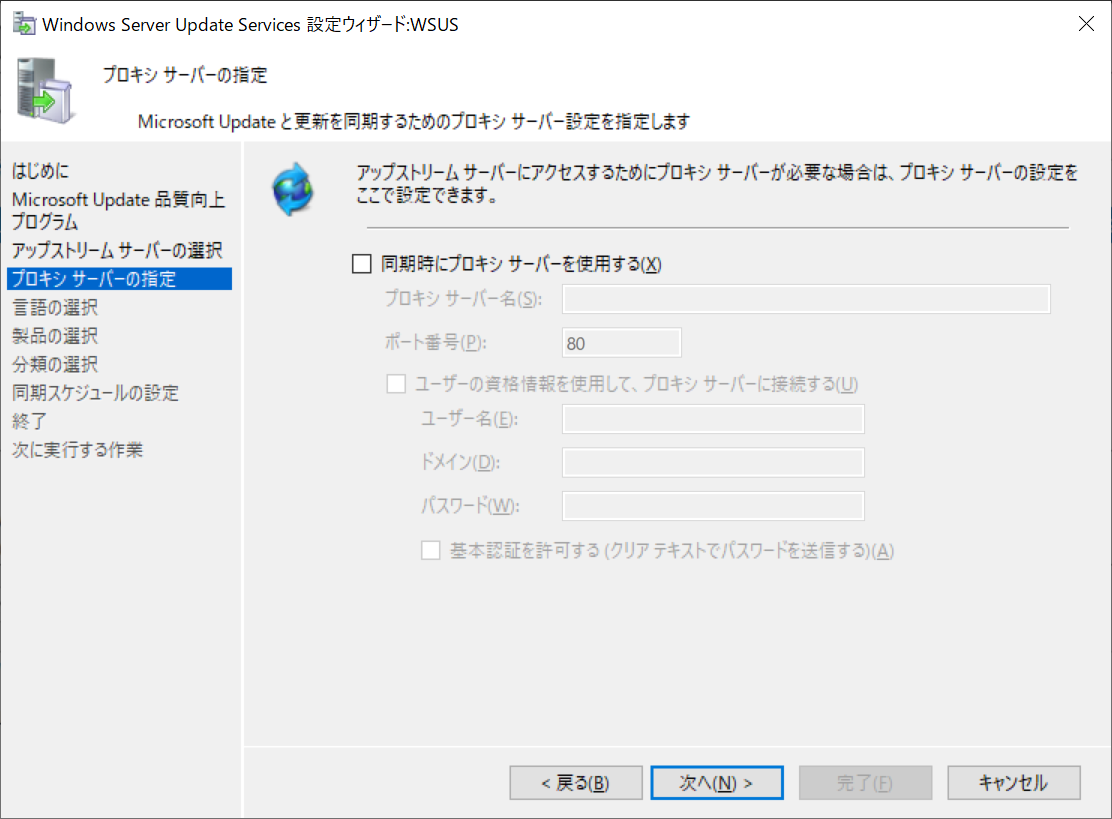

続いてはプロキシ設定です。

Microsoft Updateを選択した場合はインターネット経由となるため、必要に応じプロキシを設定します。(おそらくWSUS選択でも動作すると思いますが、社内向けにプロキシを完備しているケースはあまり聞かないですねぇ)

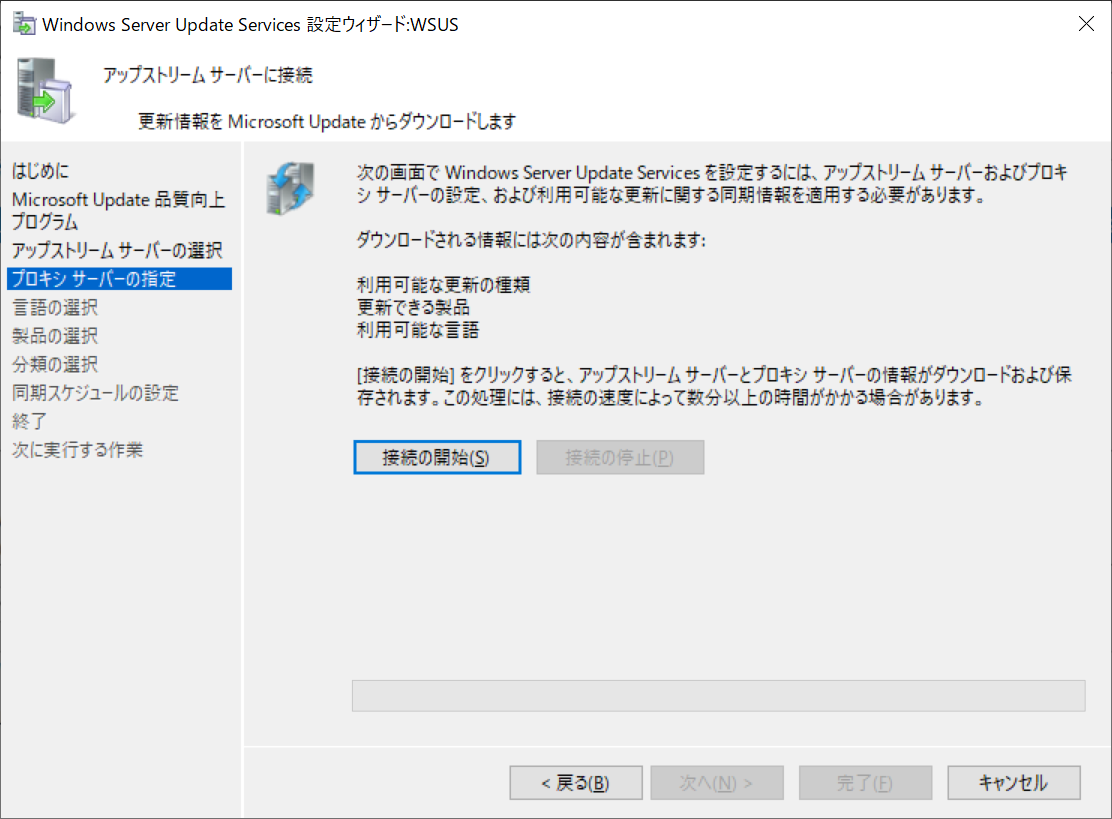

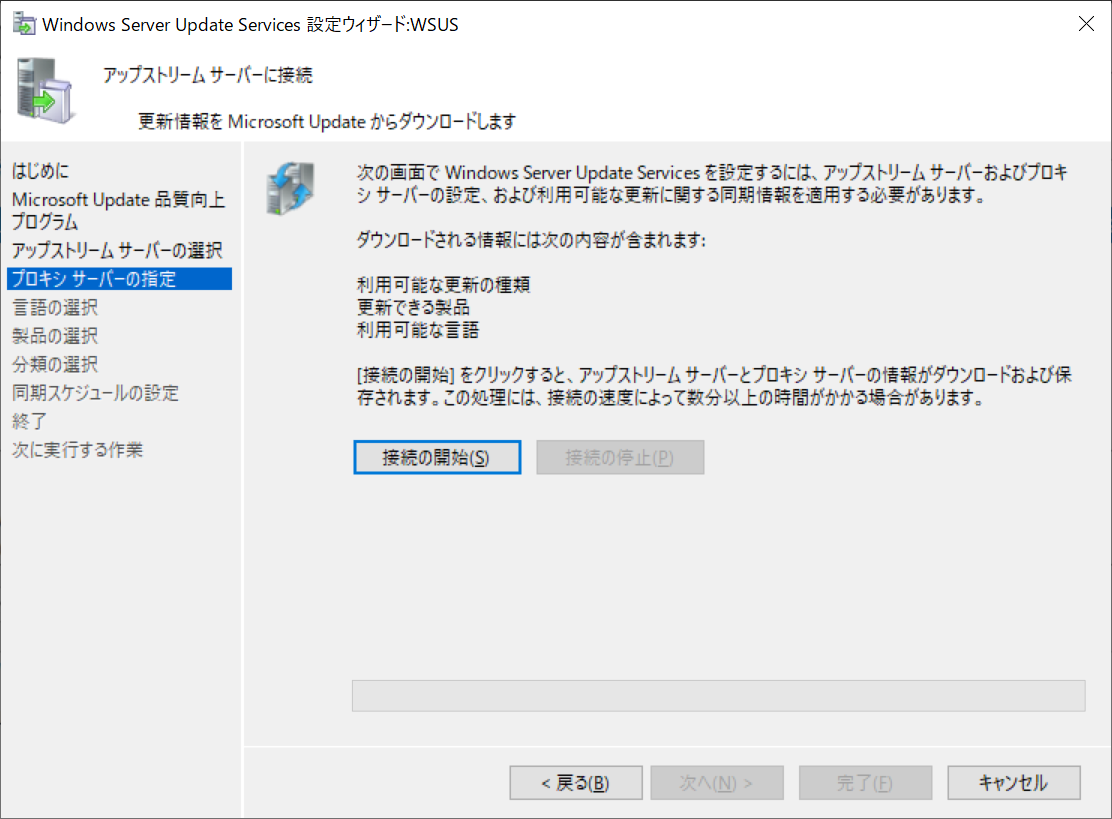

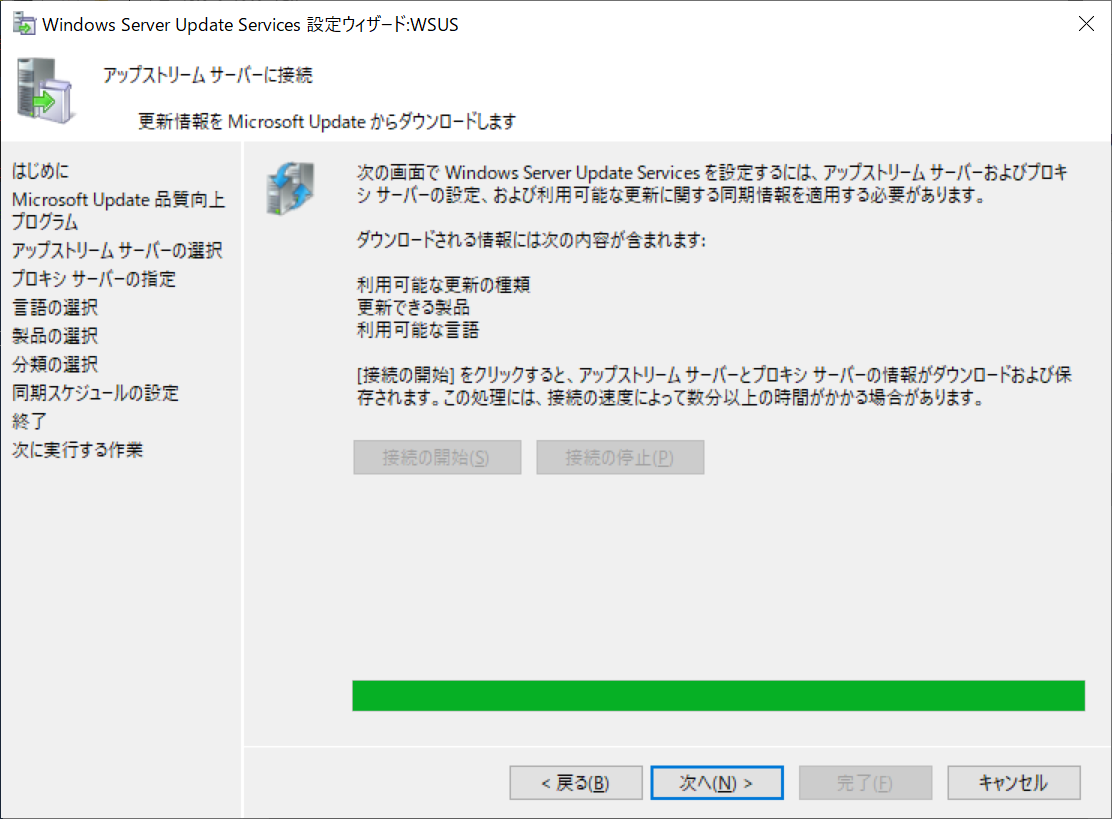

次はアップストリームサーバーからダウンロード可能な情報の取得です。基本は何も考えずに接続の開始を選択すればよいのですが、、、

前回Windows Server 2016でこのボタンを押した際は、接続開始してからは15分程度で応答が戻ってきましたが、今回は1時間半かかりました。

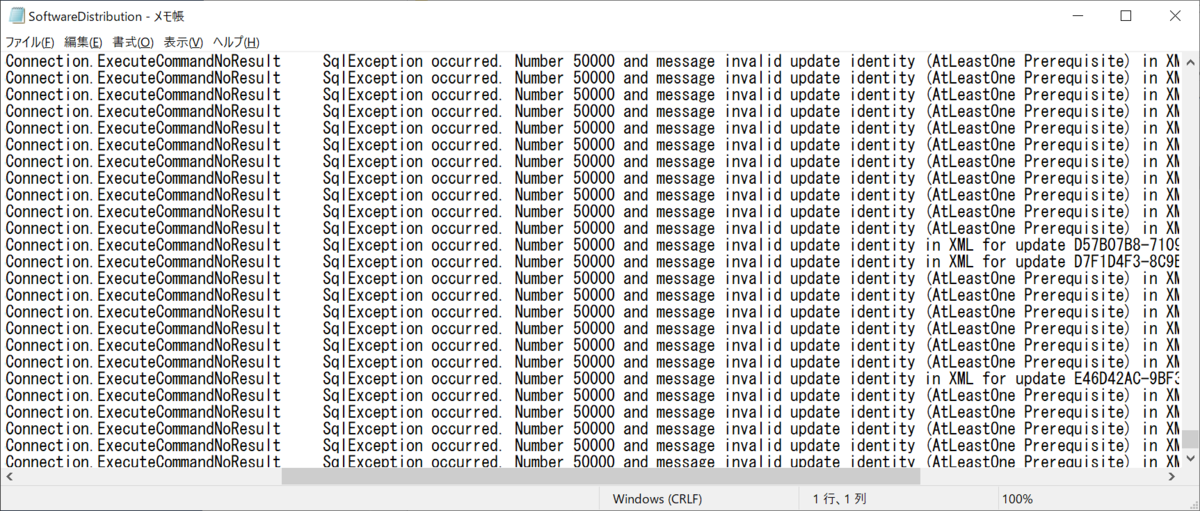

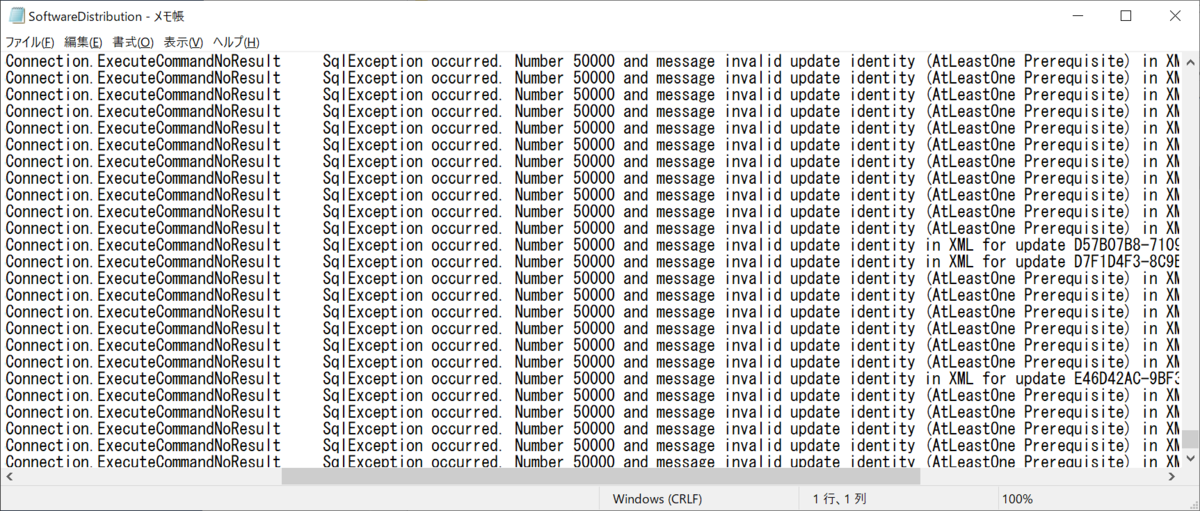

違いを確認してみたのですが、ログに大量にエラーが、、、

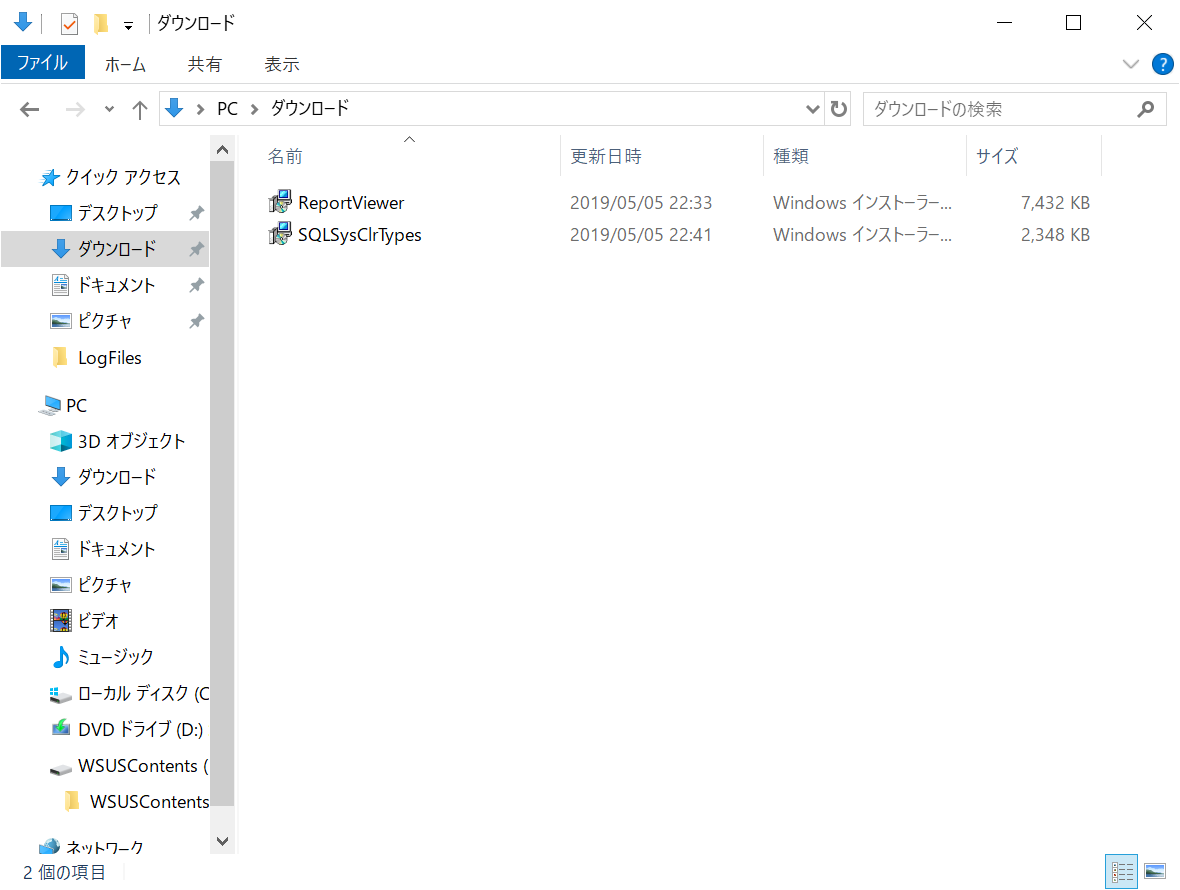

ログファイルは以下にありました。

C:\Program Files\Update Services\LogFiles\SoftwareDistribution.txt

おそらくこのログが遅くなった原因なのではないかと思います。

色々調べていると、カテゴリが変わったために起きている問題ではないかとの推測を立てていたケースがありました。

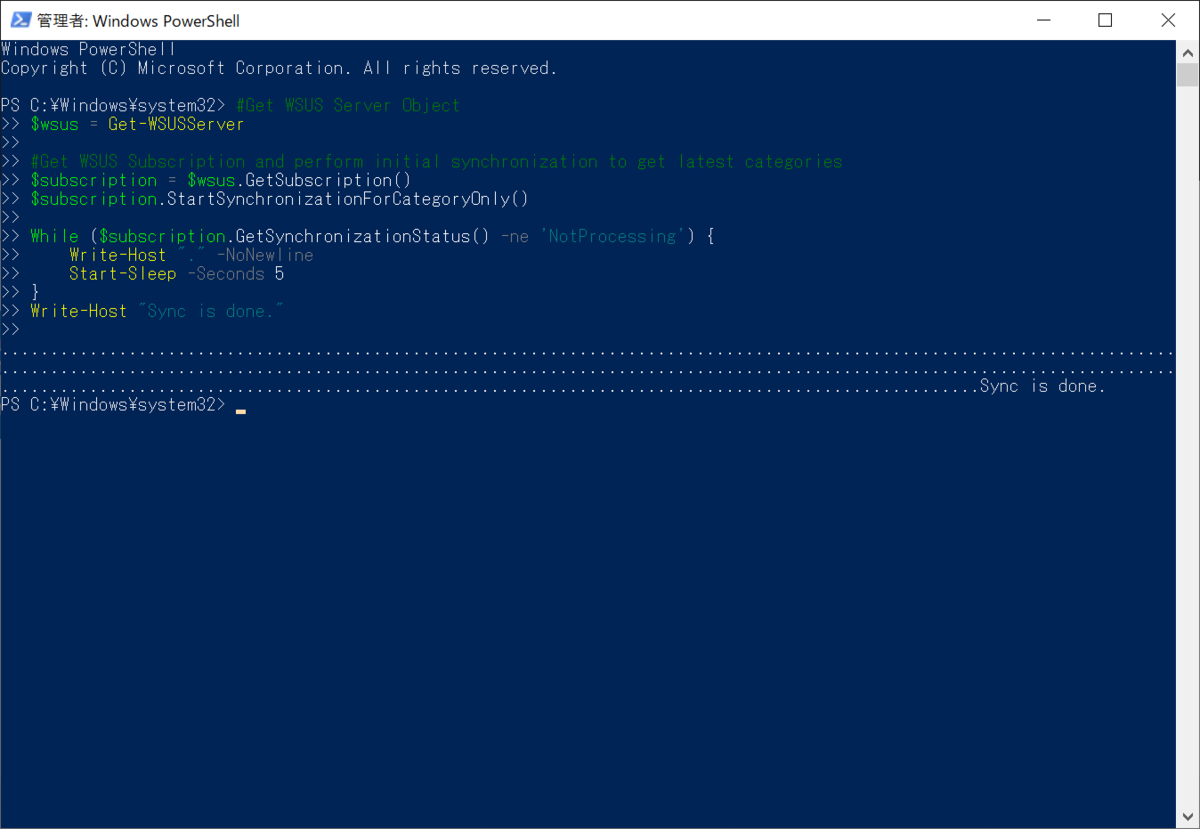

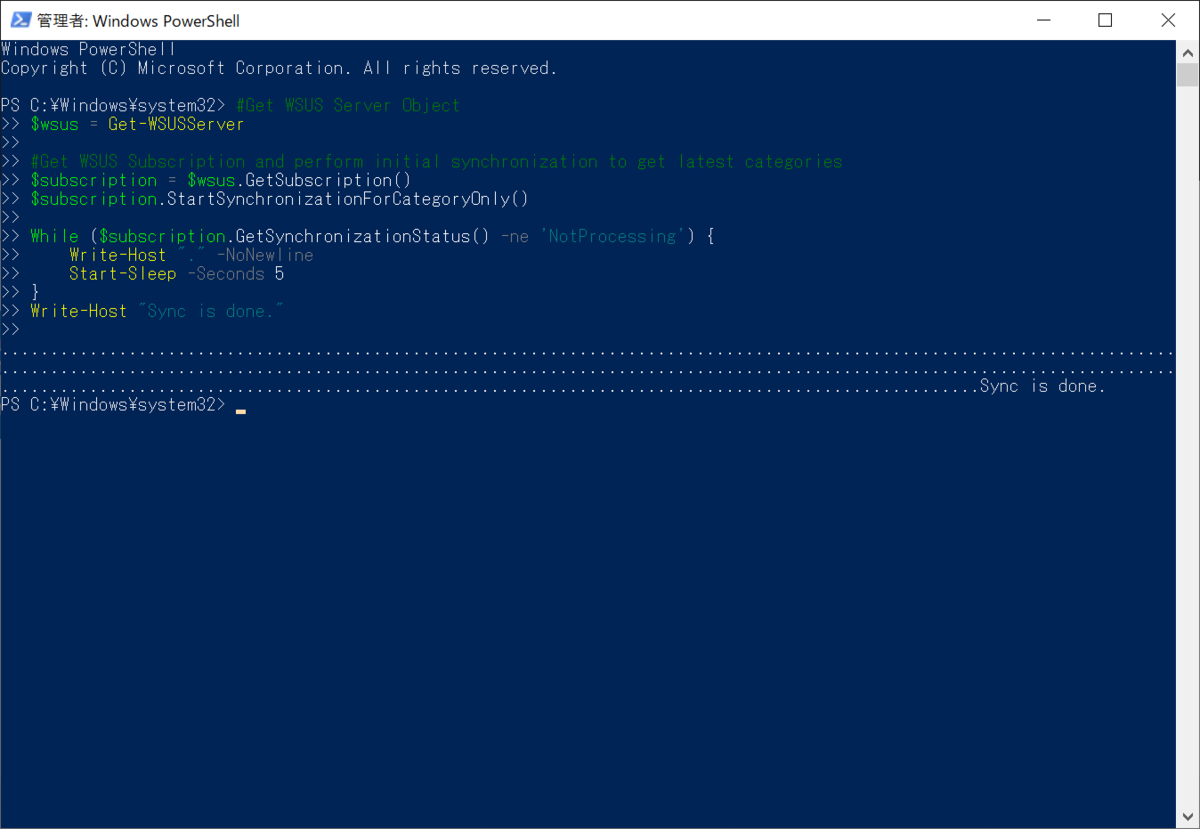

その際は以下コマンドを発行すると、改善されるとあったので、気になる方は接続の開始を押す前に以下PowerShellコマンドを実行しておきましょう。カテゴリを取得するだけのコマンドとなっているため、5分もかからず完了します。

#Get WSUS Server Object

$wsus = Get-WSUSServer

#Get WSUS Subscription and perform initial synchronization to get latest categories

$subscription = $wsus.GetSubscription()

$subscription.StartSynchronizationForCategoryOnly()

While ($subscription.GetSynchronizationStatus() -ne ‘NotProcessing’) {

Write-Host “.” -NoNewline

Start-Sleep -Seconds 5

}

Write-Host “Sync is done.”

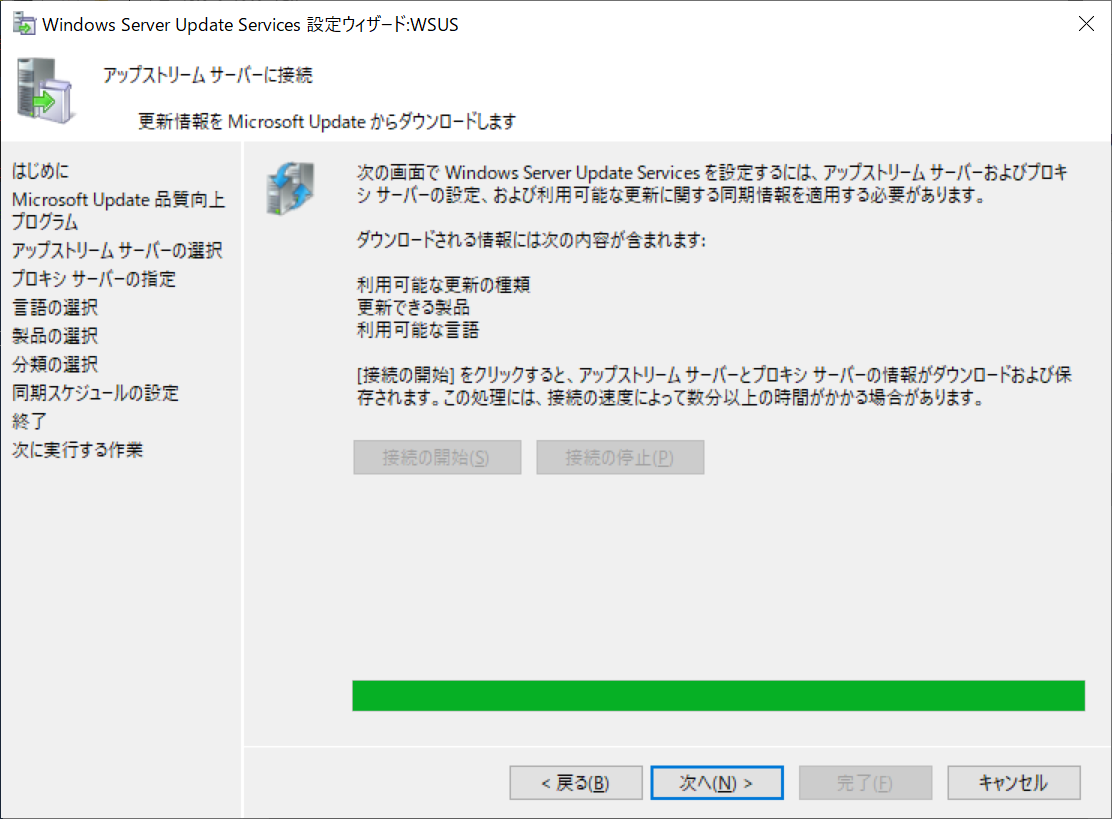

時間はかかりましたが、次のステージには進むことができました。

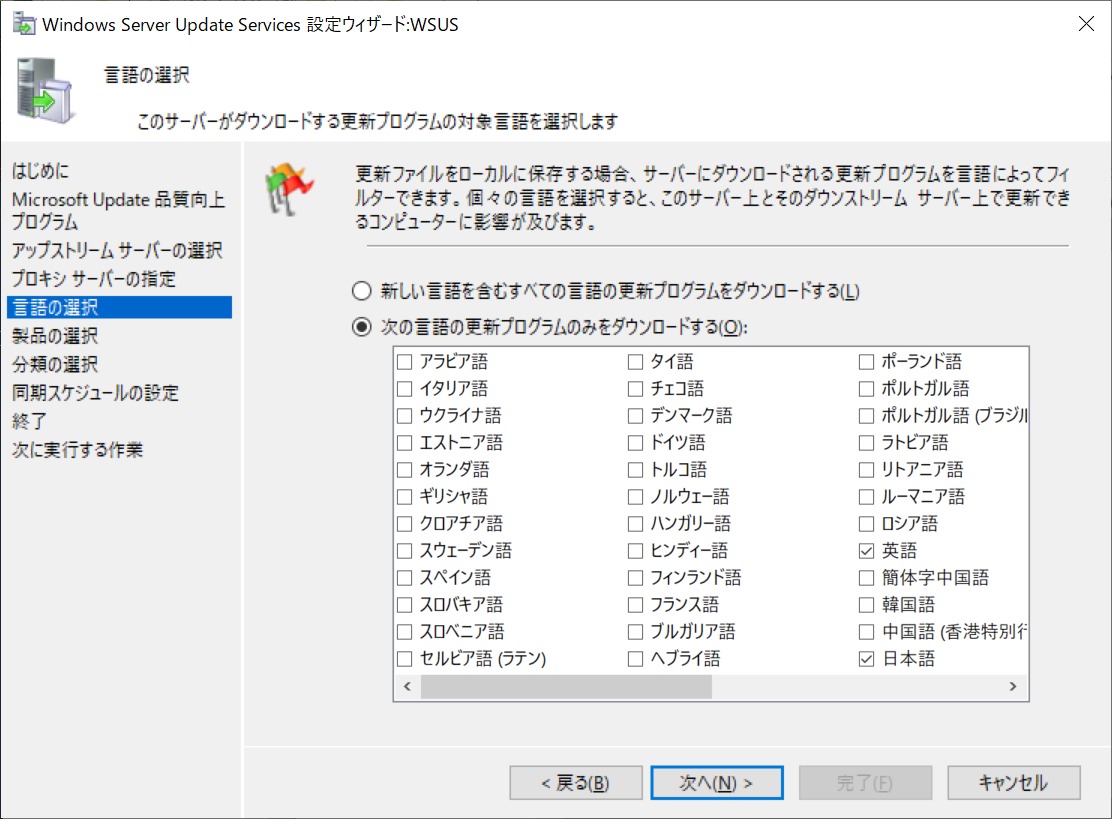

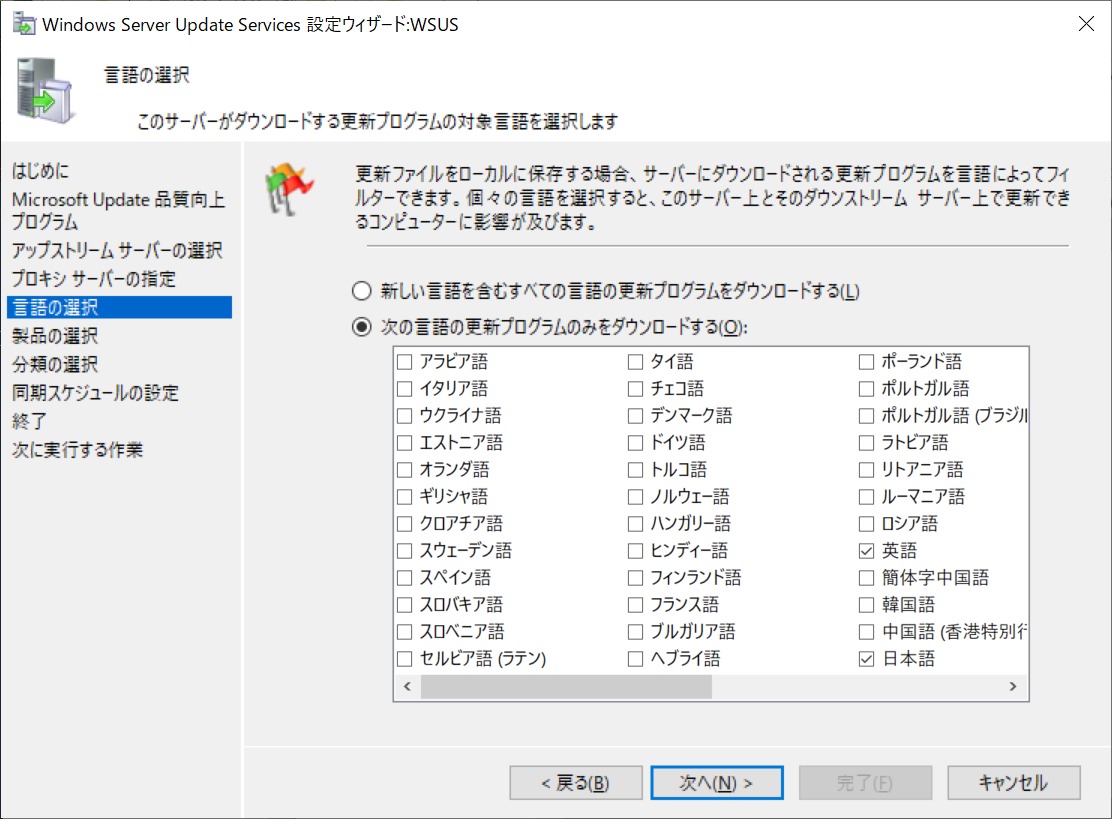

更新プログラムの言語を選択します。

日本語版を利用していれば、英語と日本語が初期選択されています。他言語は不要であればそのままで問題ありません。

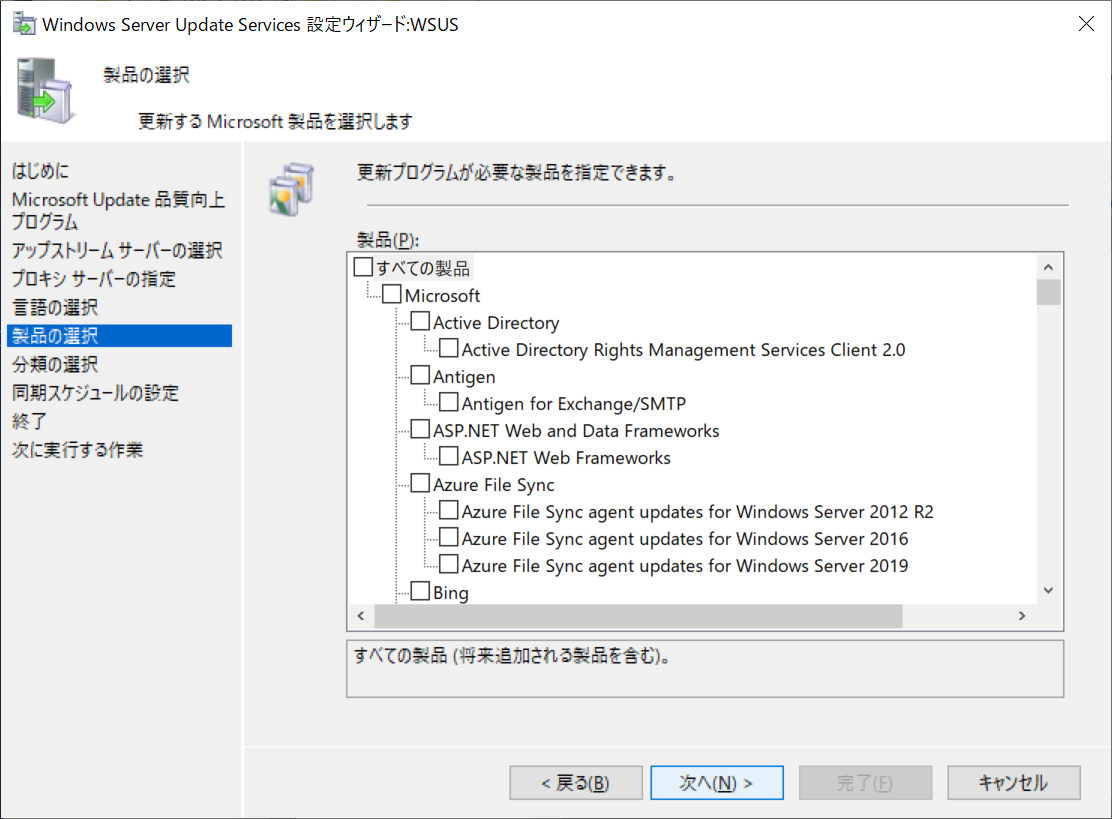

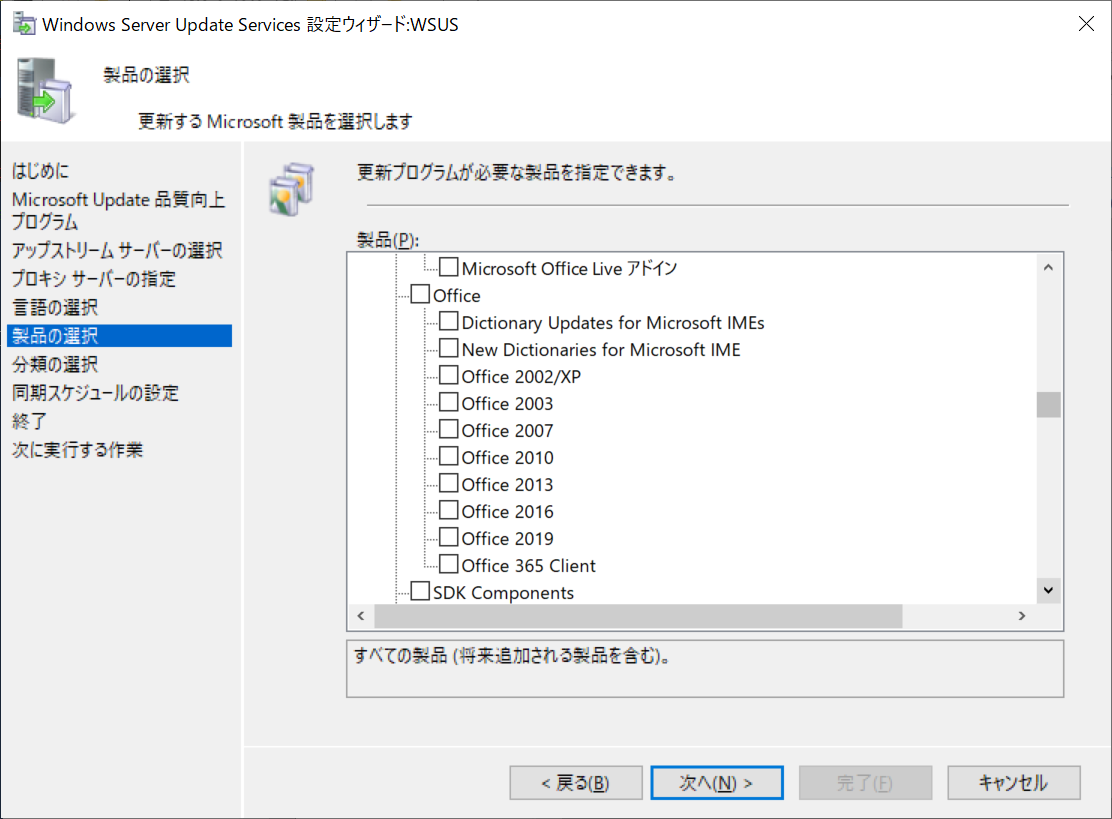

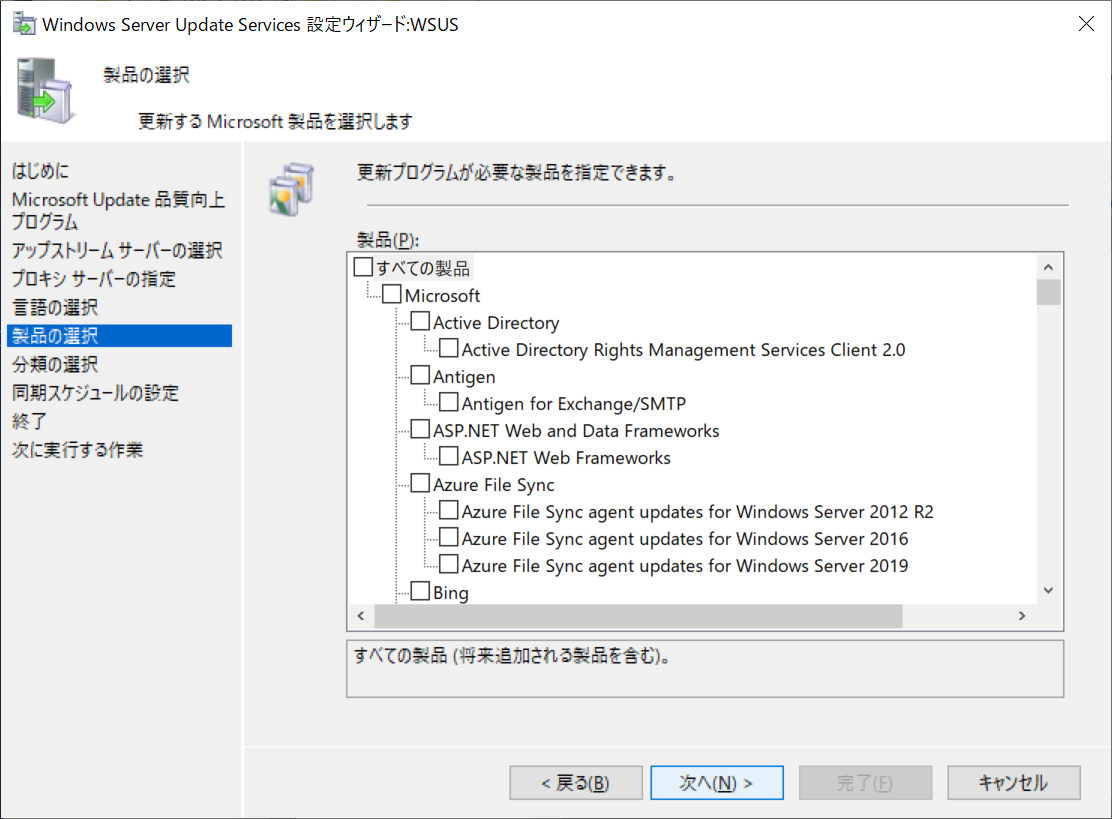

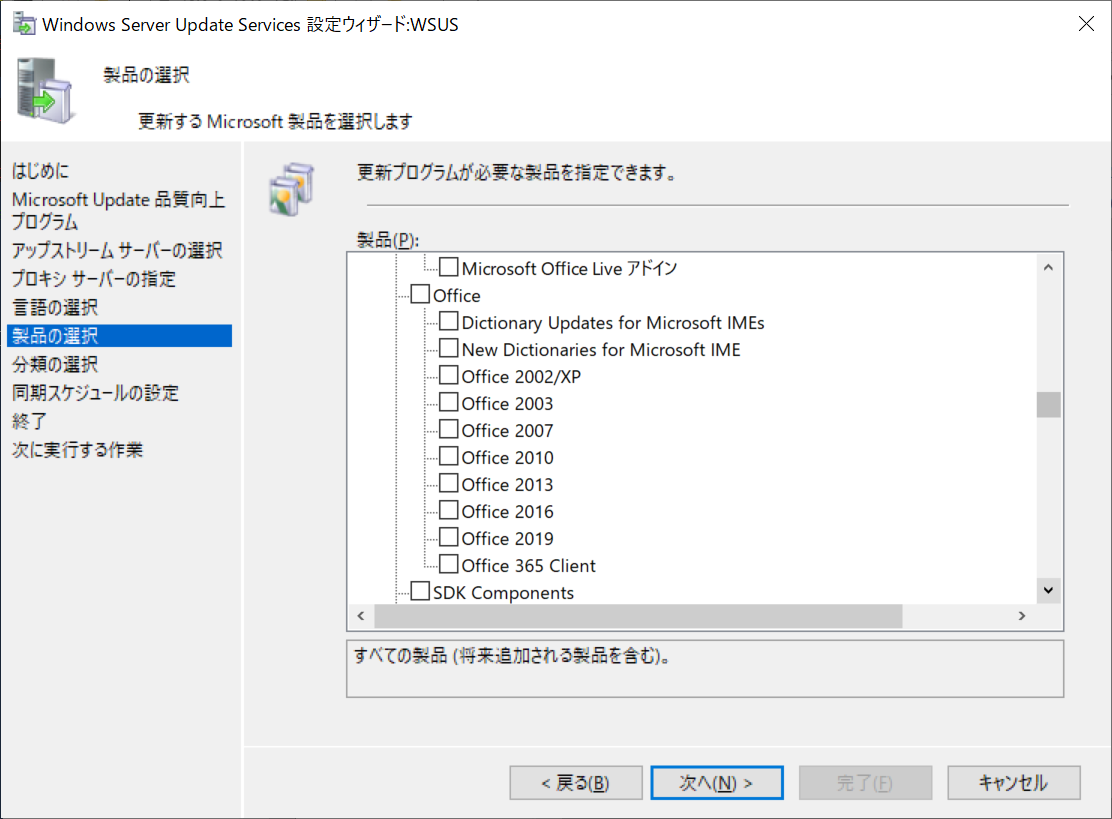

ここで、製品の選択です。

製品とは、WSUSでアップデートを提供可能な全製品となります。

古いものから新しいものまでかなり幅が広いので、必要なもののみにチェックを付けるようにしましょう。

OfficeカテゴリにはOffice 365があるのですが、これはSCCM傘下のときのみ有効だったかと思います。

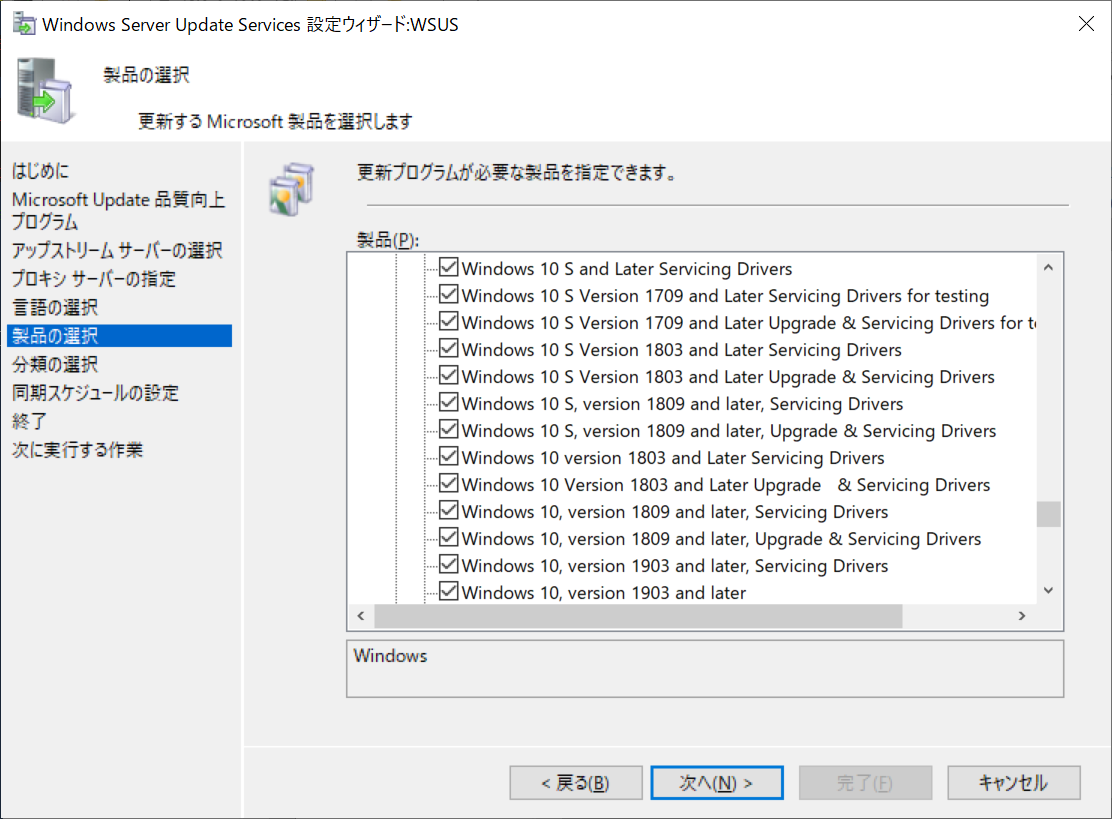

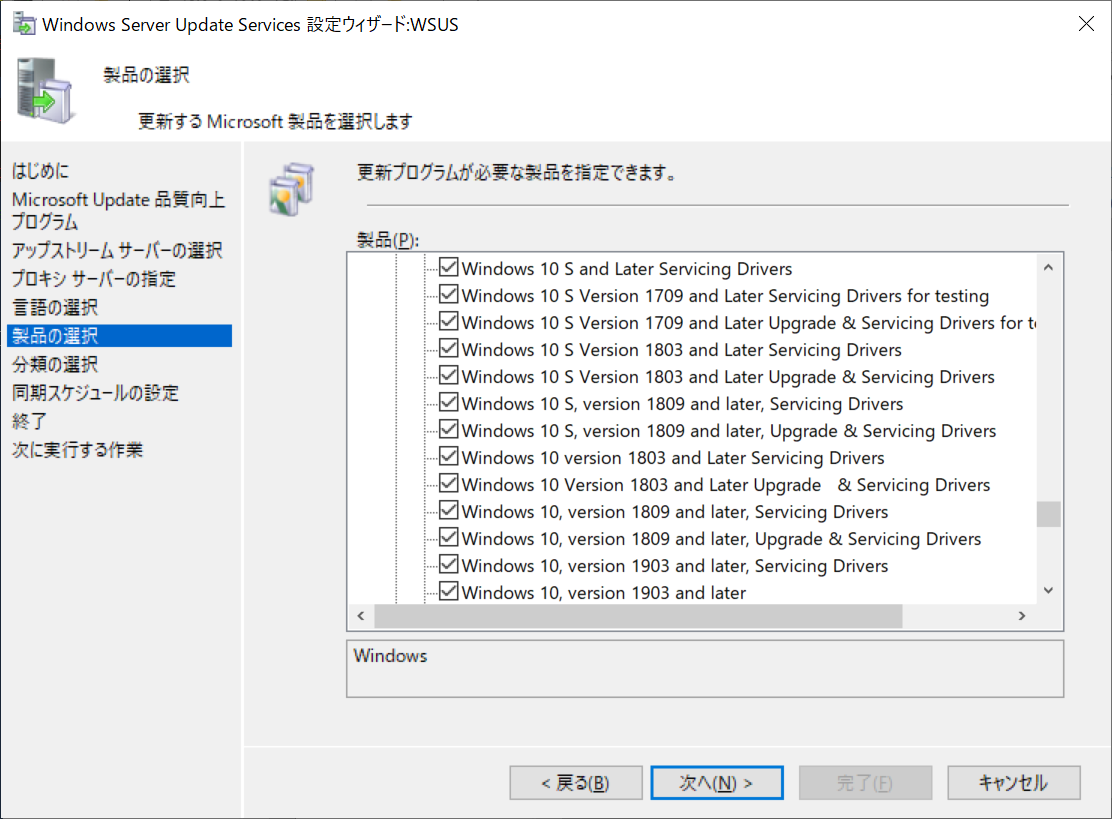

Windows系は最初からチェックが入っています。

Winodws XPやWindows Server 2000等はすでにサポートも切れているため選択しなくてもよいかと思います。

Windows10関連であれば、少し古いですが以下ブログに選択すべき内容が記されています。

https://blogs.technet.microsoft.com/jpwsus/2016/09/23/wsus-windows-10-product/

Windows 10 SはSモードなので、利用していなければそれを抜いて選択する形でよいかと思います。

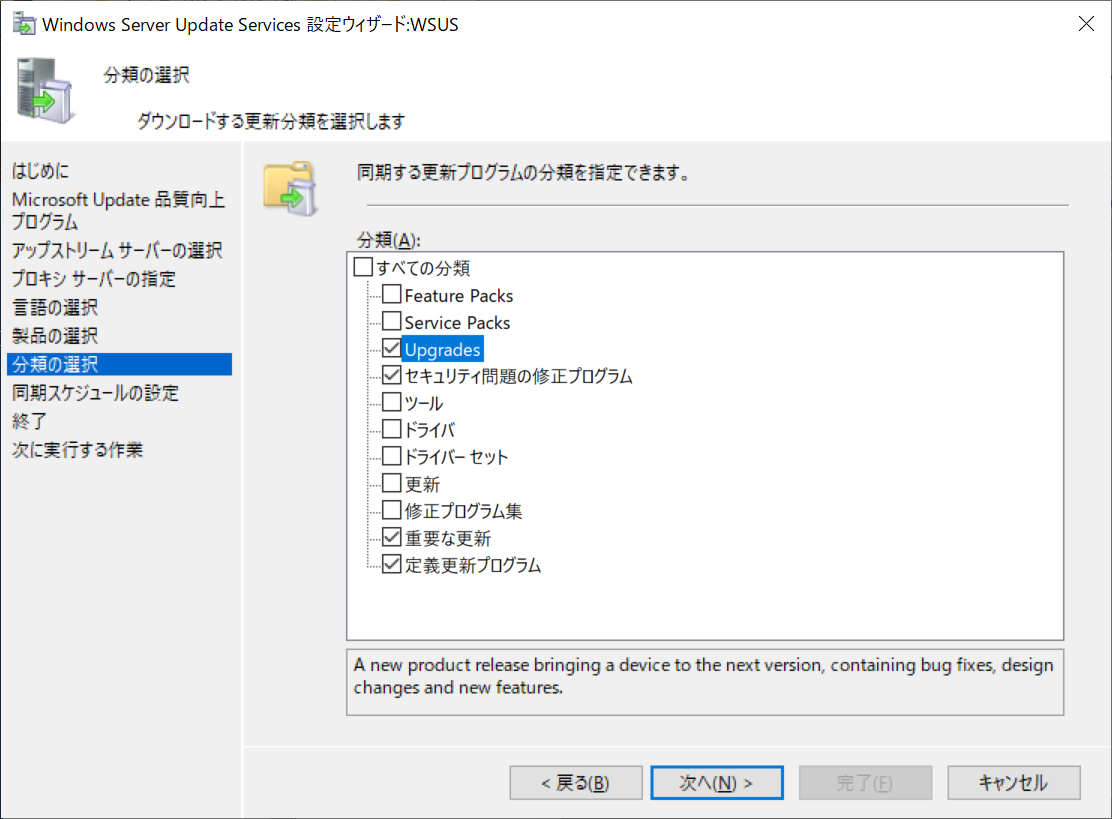

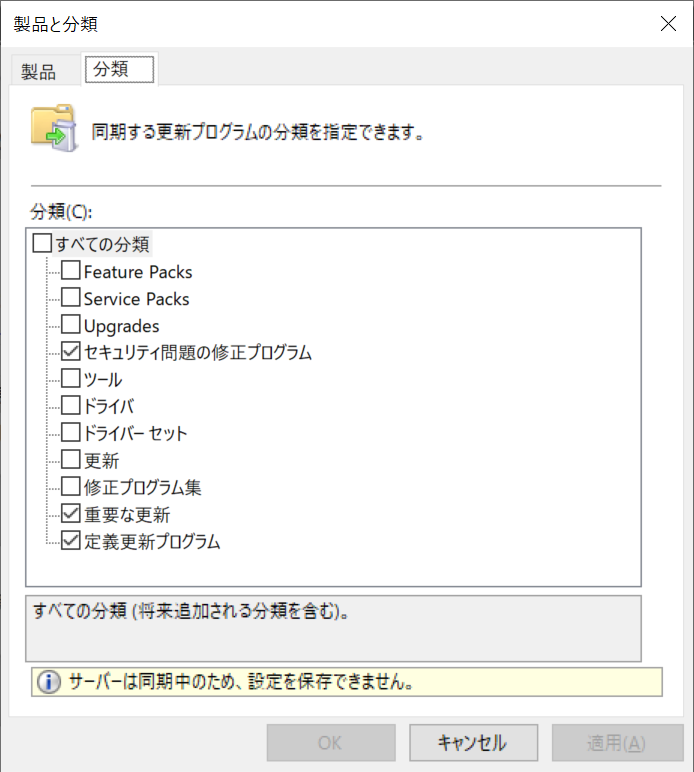

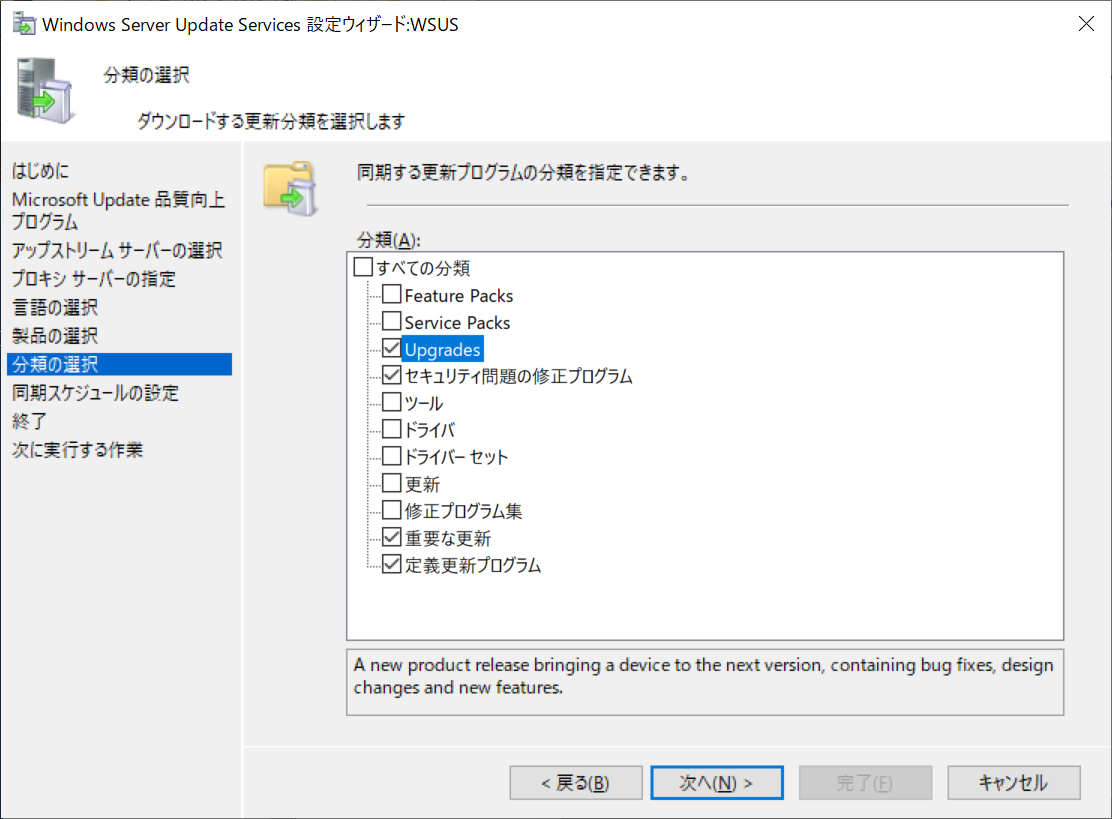

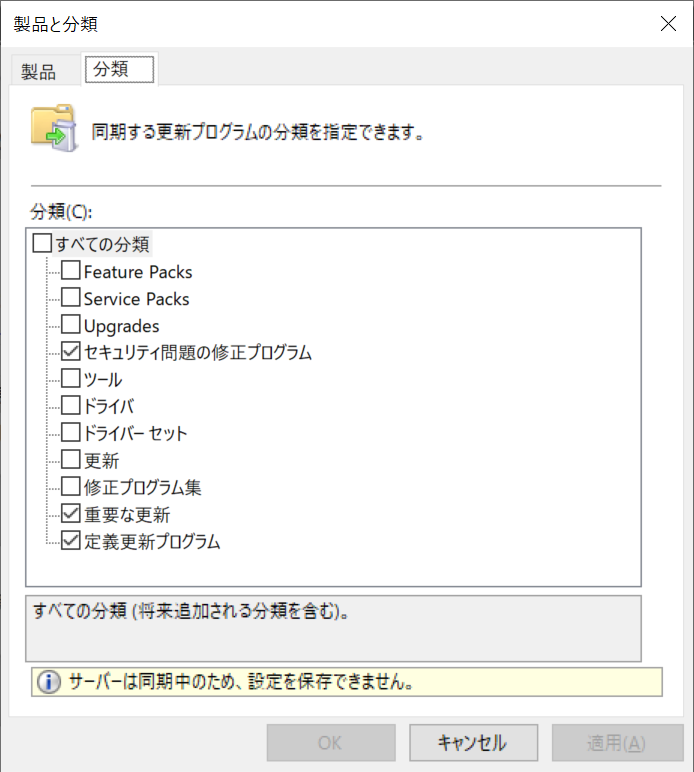

次は同期の分類選択です。

Windows10では、Upgrades、セキュリティ問題、重要な更新、定義更新プログラムが選択されていればよいと思いますが、以下を参考にほかに必要そうとなるものがないか確認していくとよいでしょう。

https://blogs.technet.microsoft.com/jpwsus/2018/06/19/wsus-category/

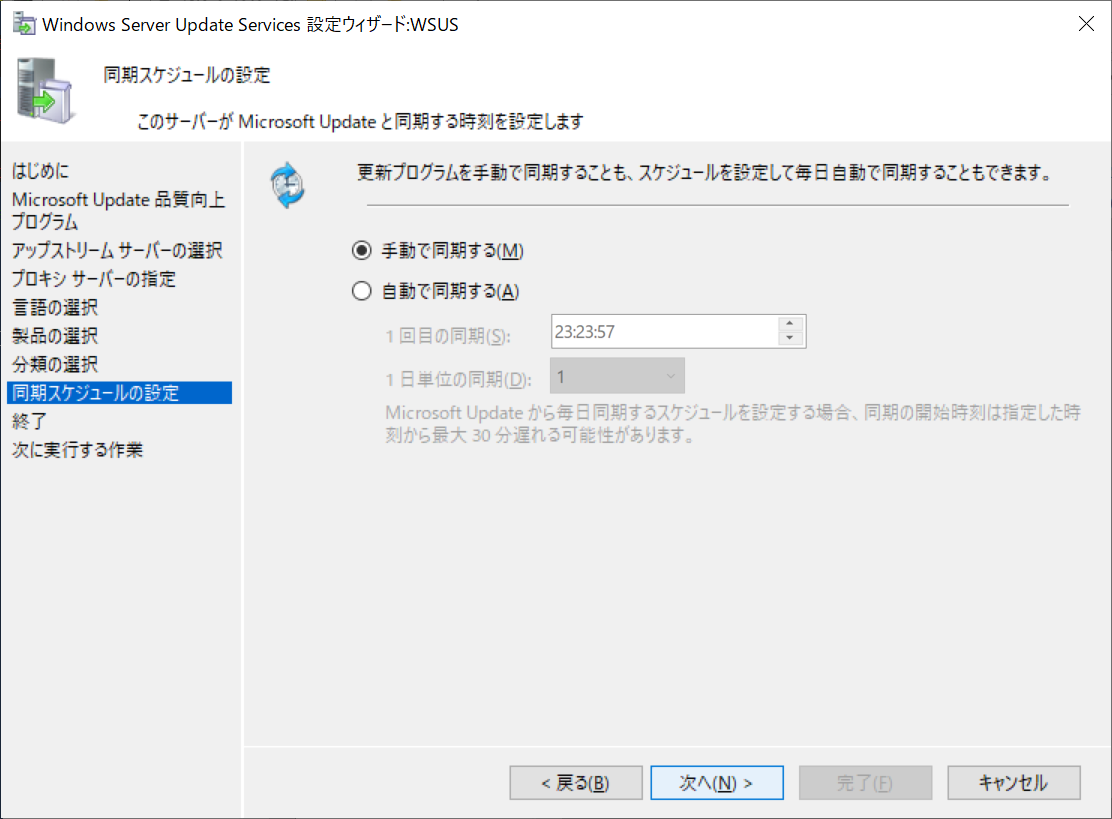

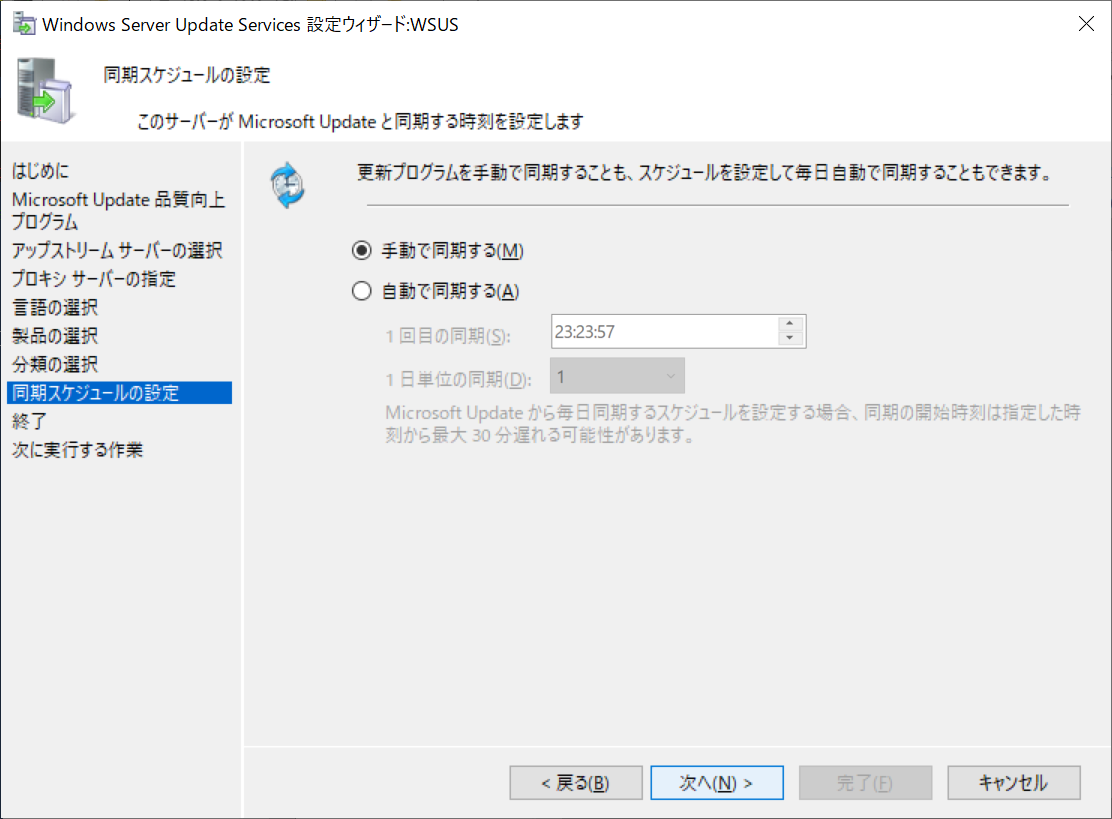

続いて同期スケジュールです。

手動同期、自動同期を選択できます。

新しい更新プログラムは毎月出てくるため、自動設定しておくのが良いでしょう。

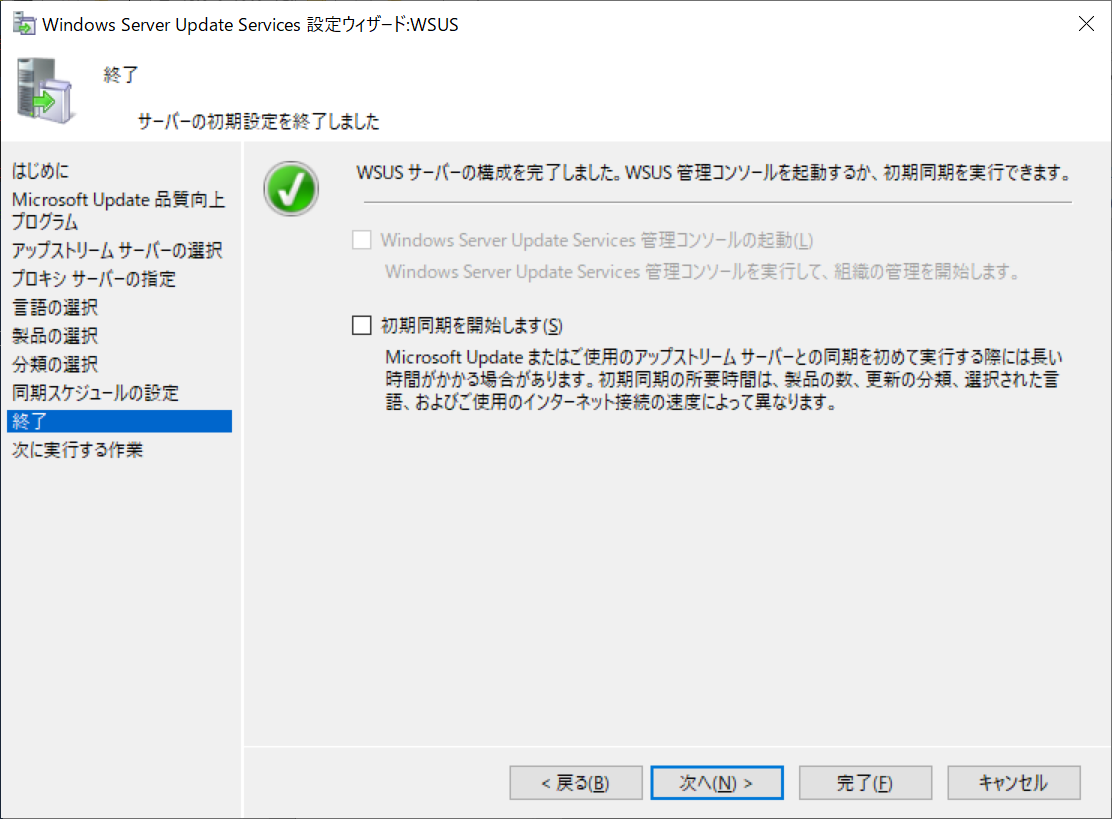

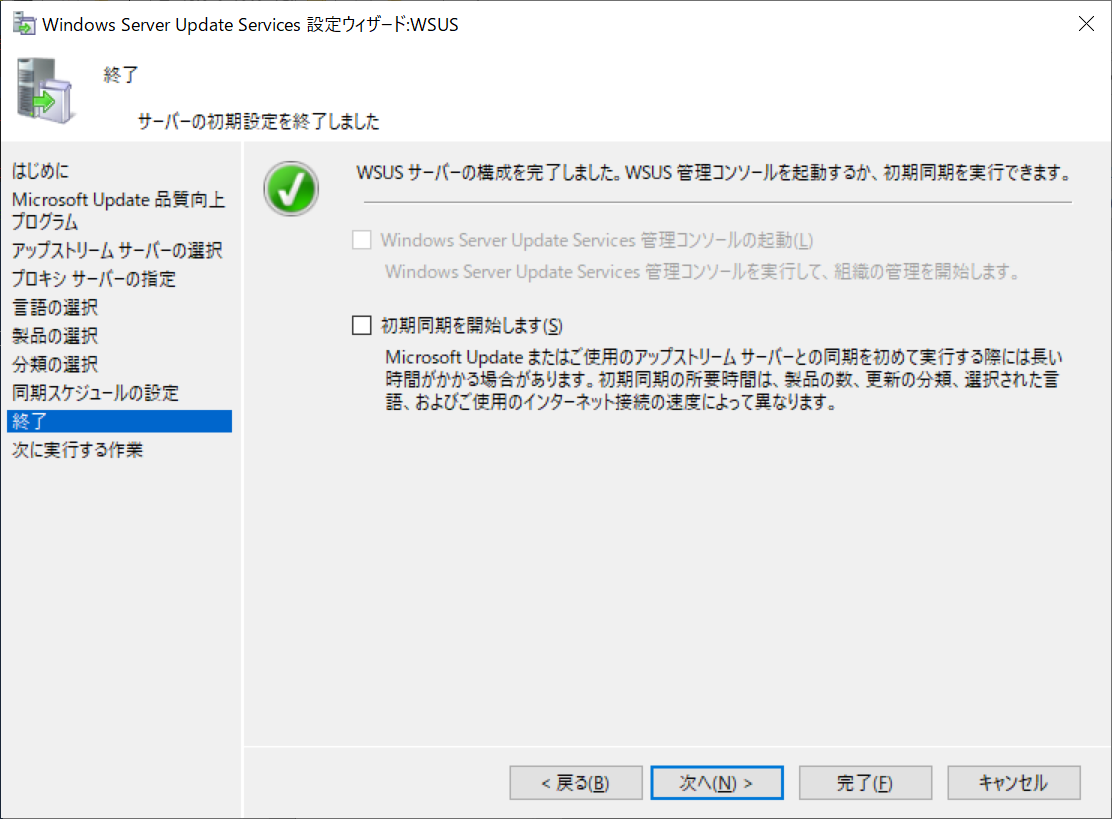

最後に初期同期を行うかを設定できます。

初期同期は時間がかかるため、早めに取り組んでおくのが良いでしょう。

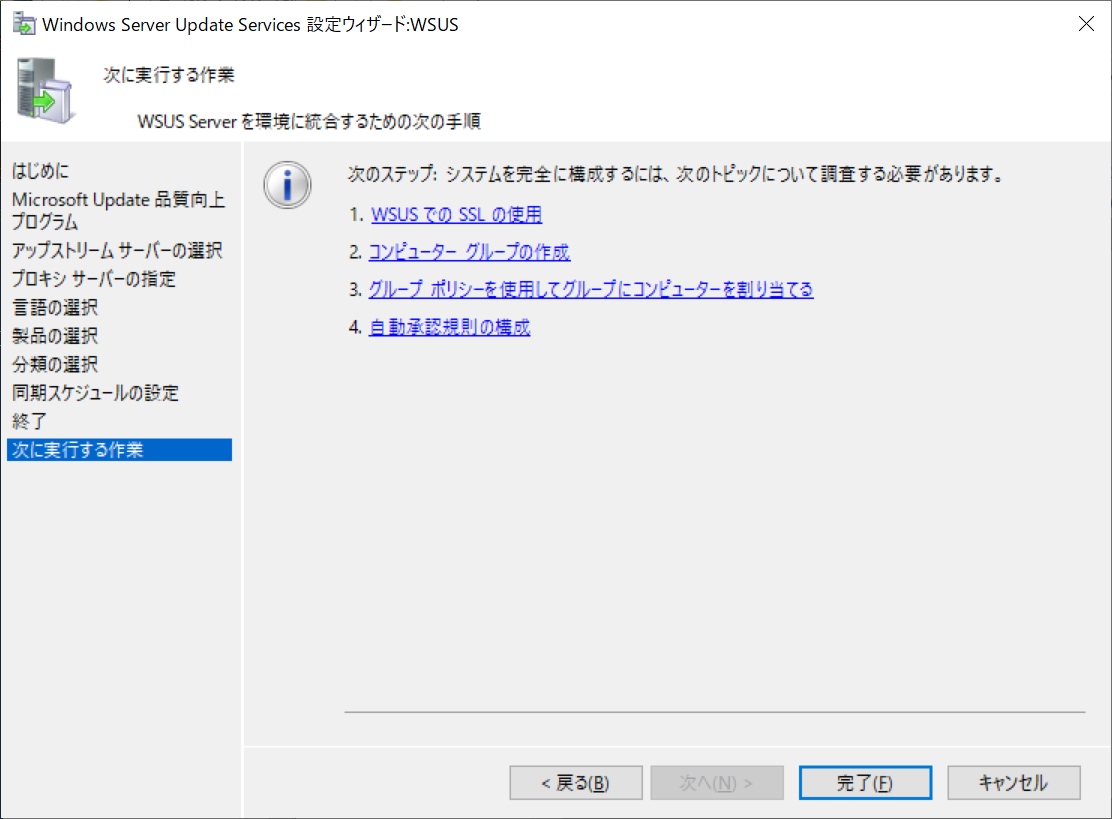

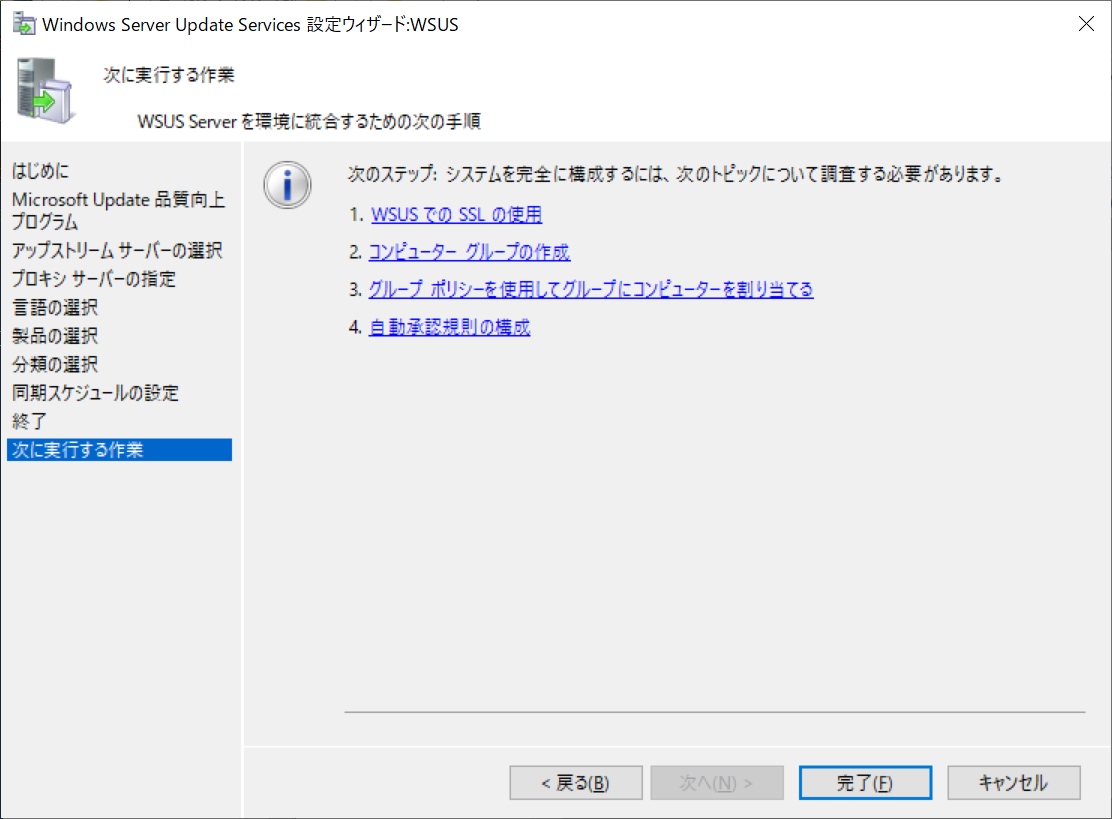

これで設定は終了ですが、チュートリアルとして次の対応が記されています。

3、4は特に意識してみておく必要があります。

これで設定は完了です。

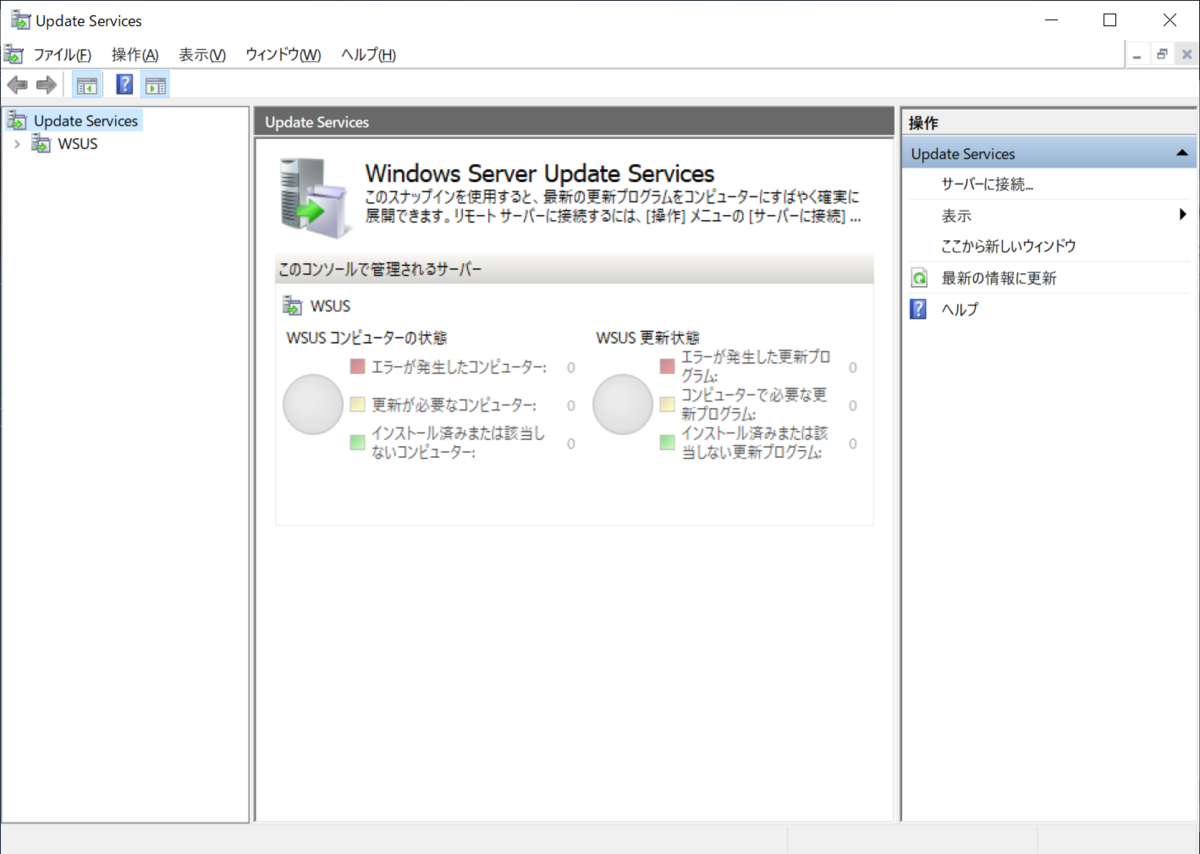

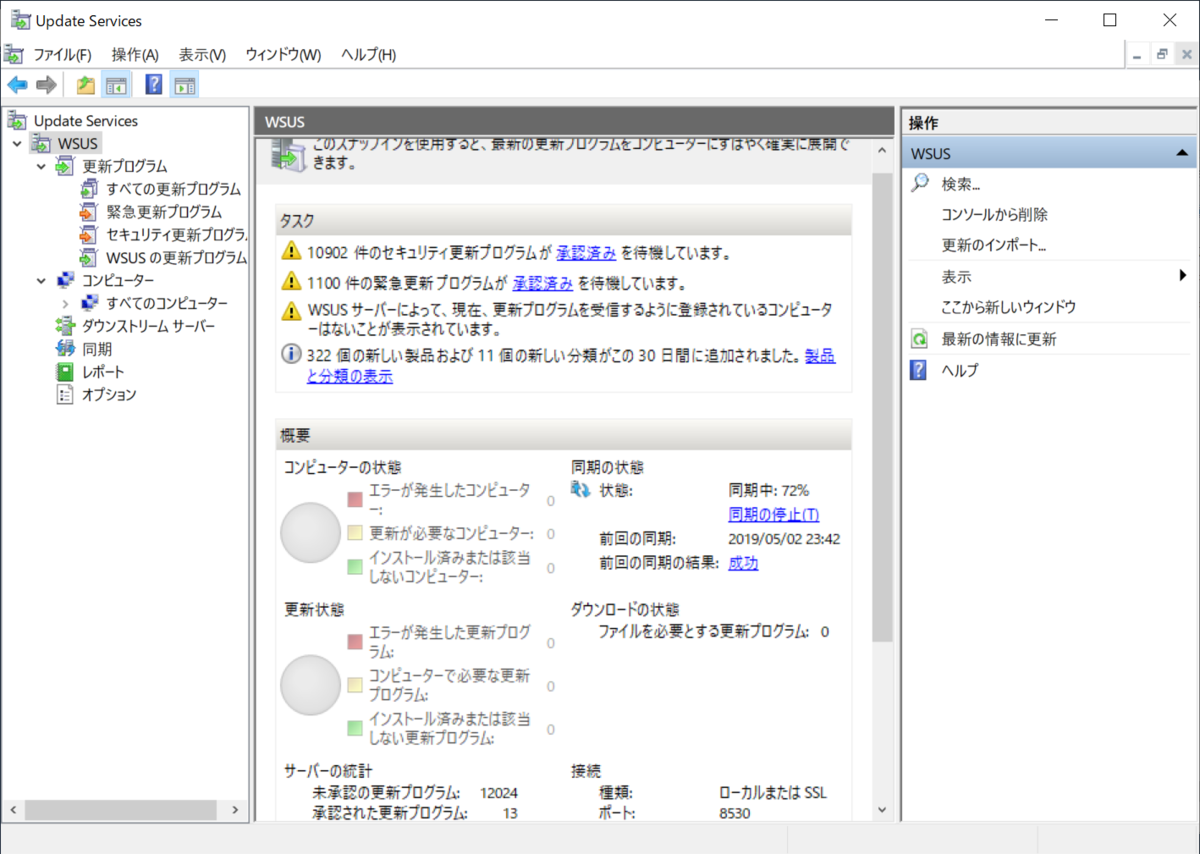

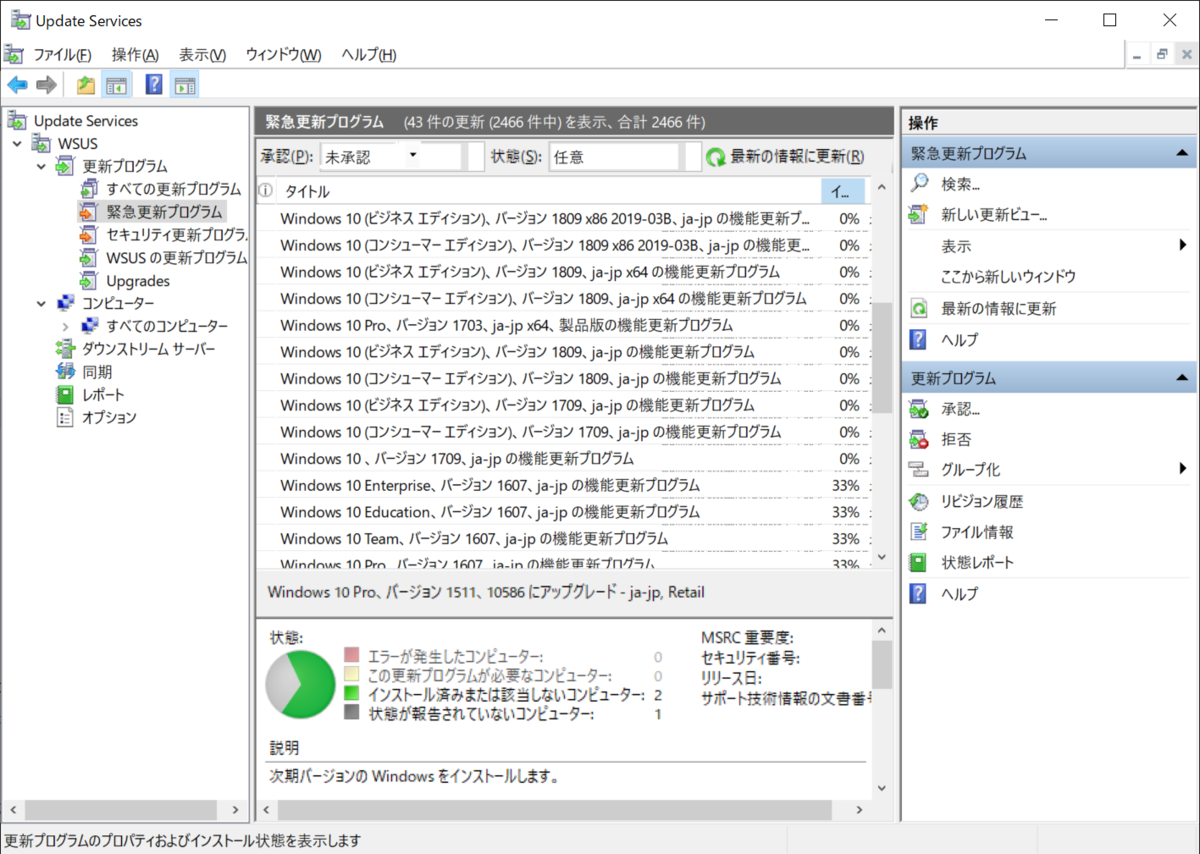

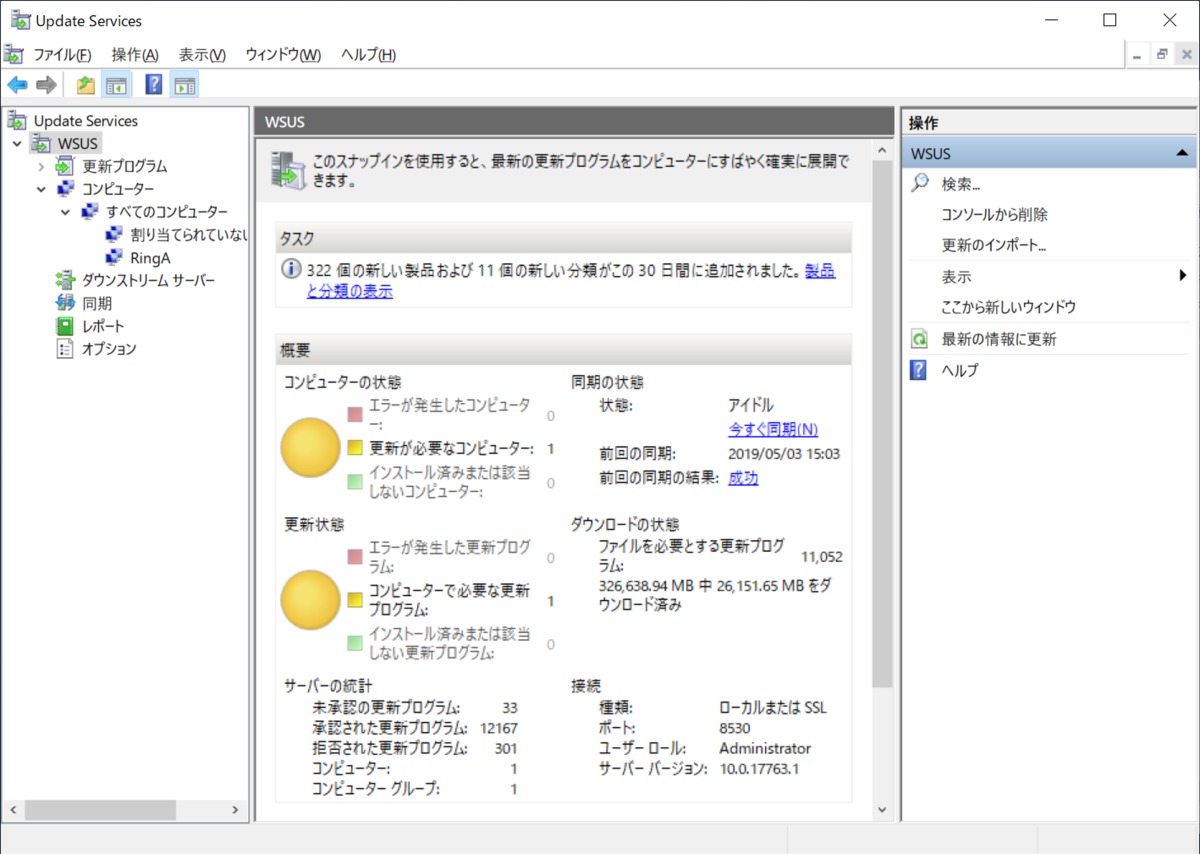

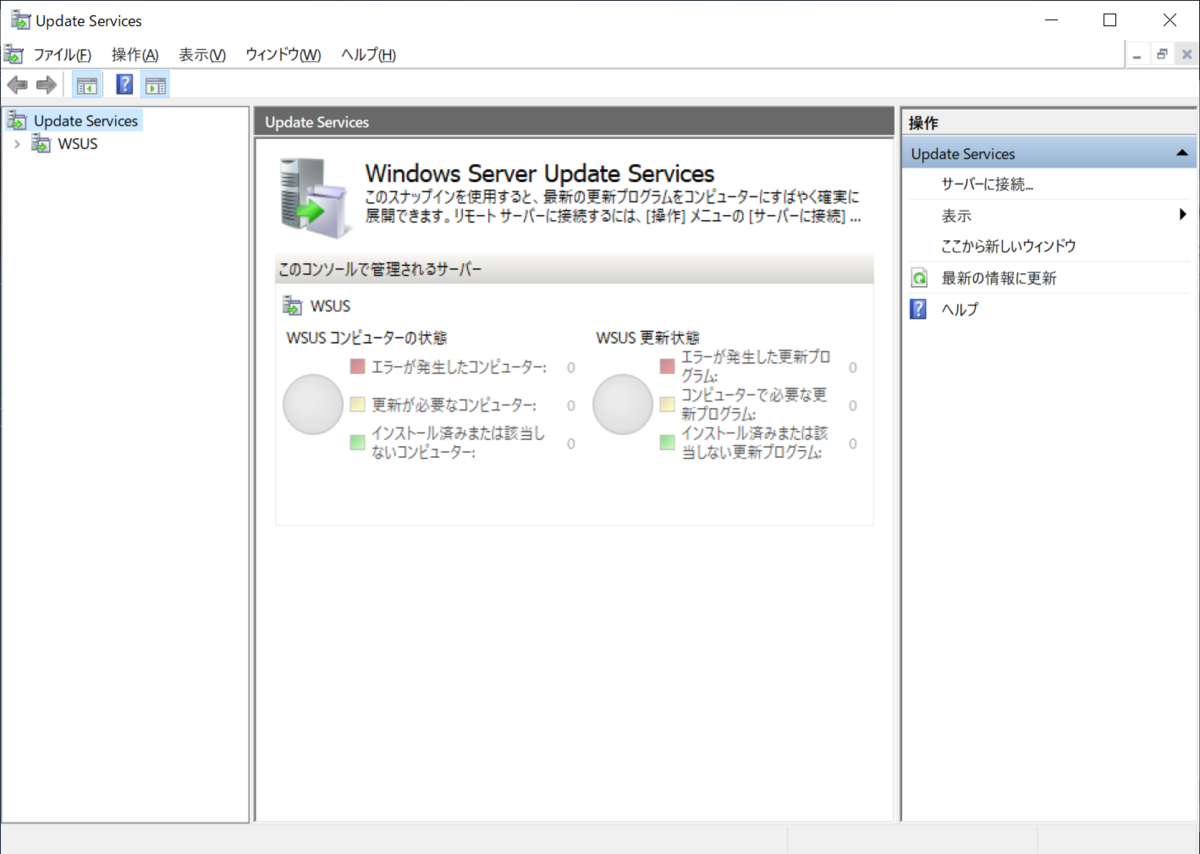

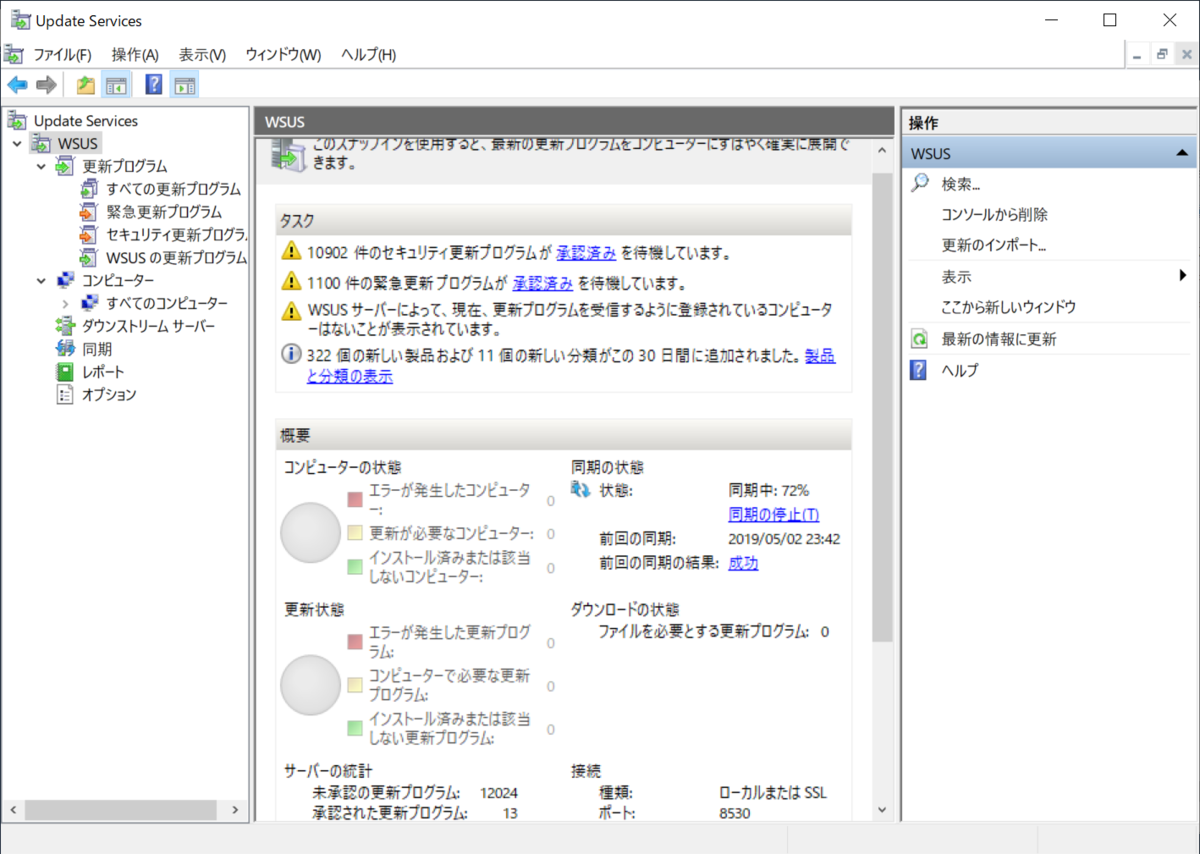

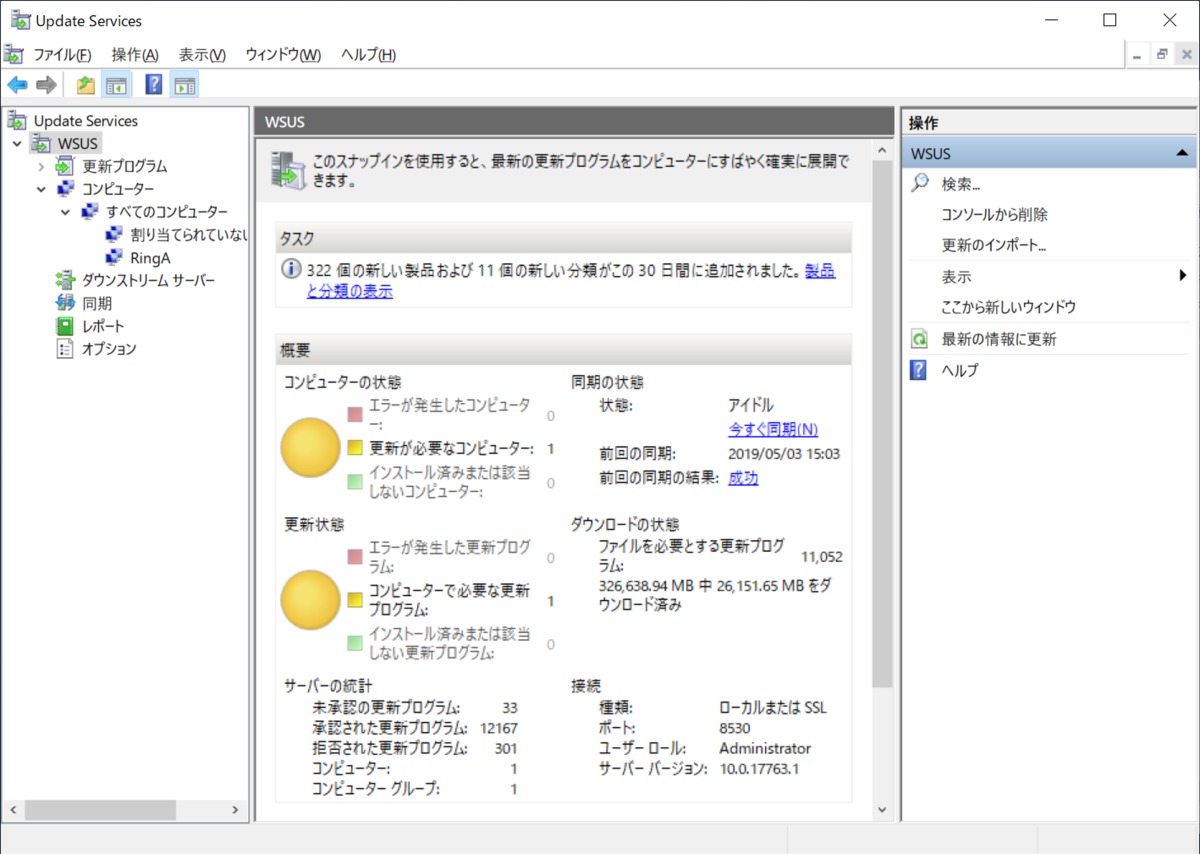

Update Servicesのコンソールが表示されます。

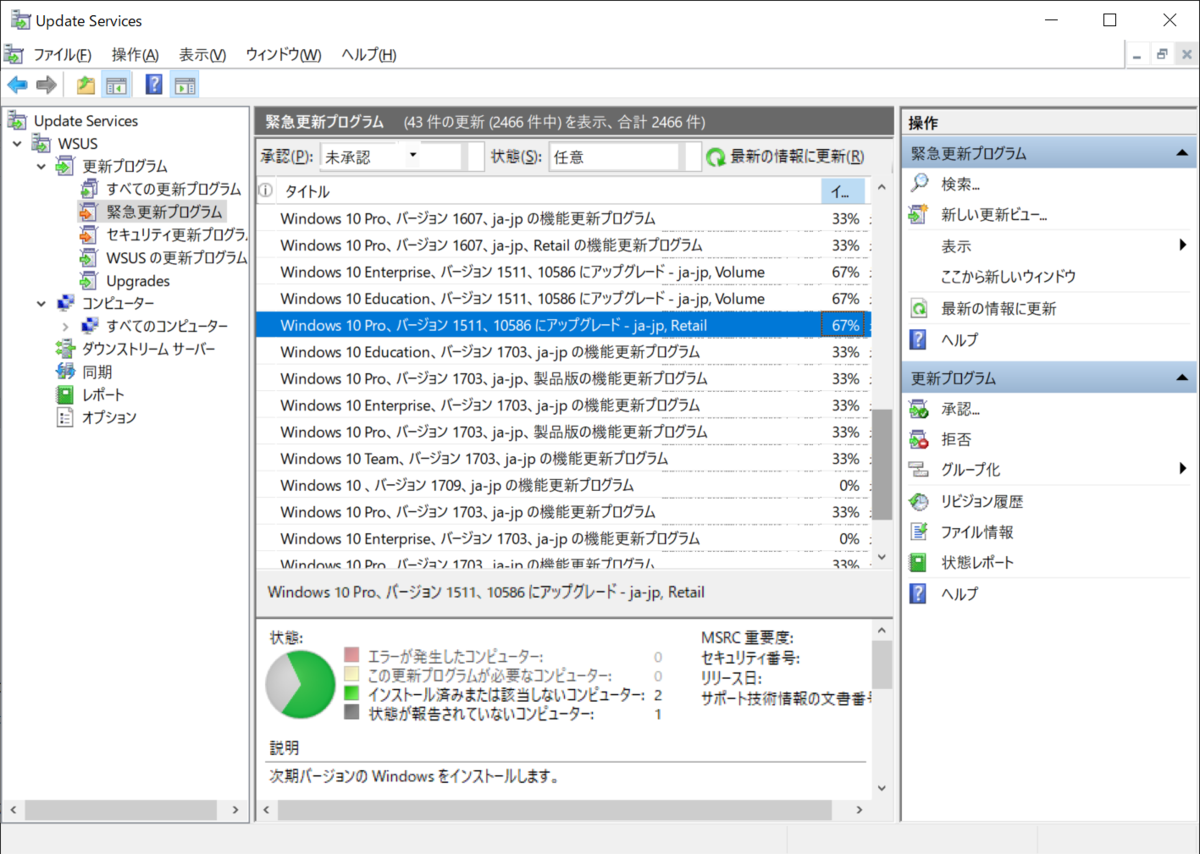

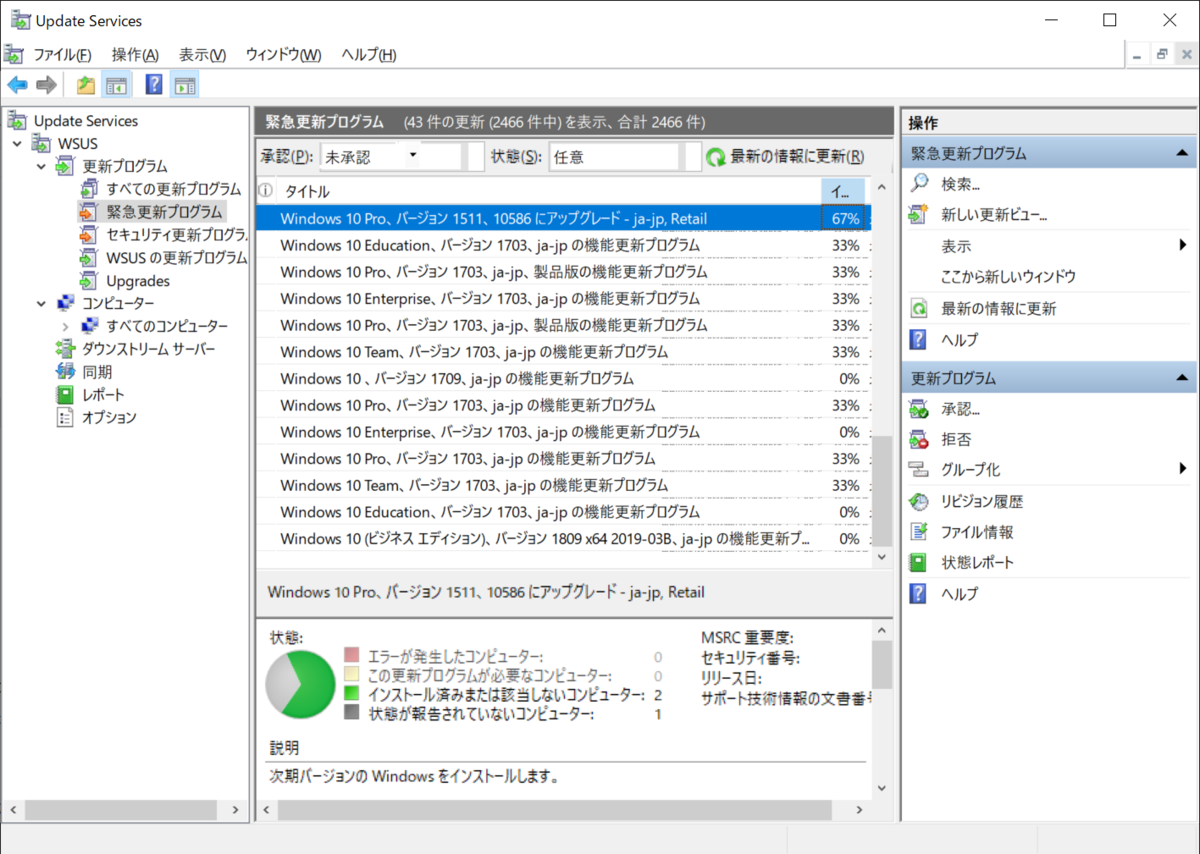

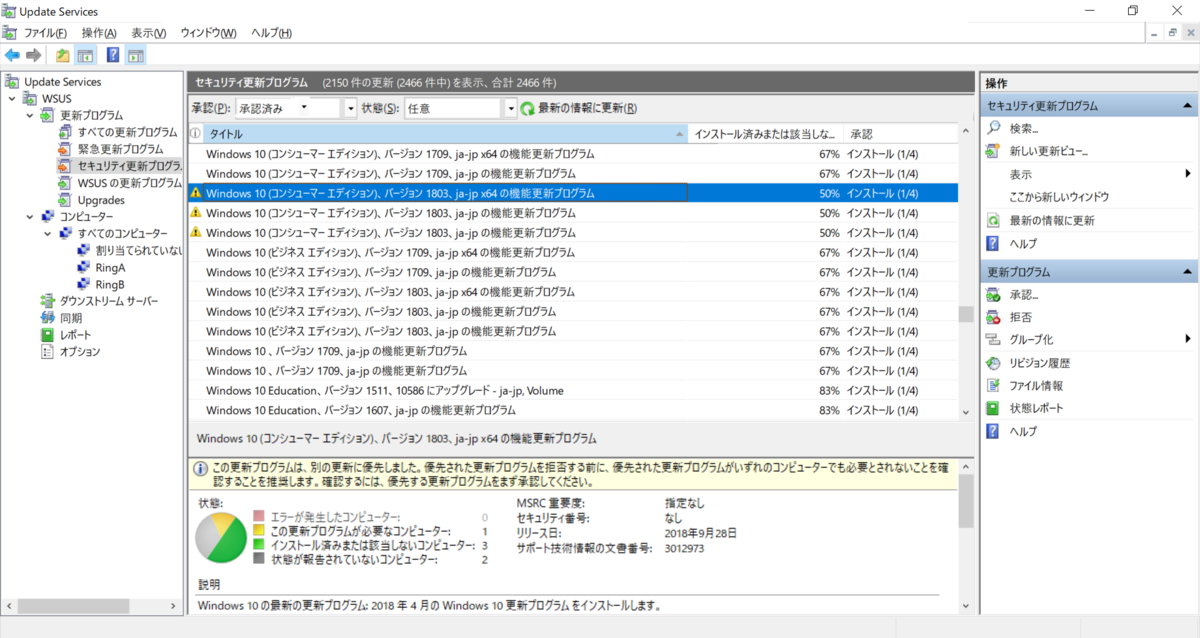

初期同期が行われると、以下のように承認待ちや適用対象コンピューターがないことが明示されます。

上記画面で製品と分類の表示を押してみたところ、初期で選択したはずのUpgradesが外れていました。

だからというわけではないですが、設定の再確認は忘れないようにしておきましょう。

(同期中にチェックしたため、この時は保存ができませんでした、、、)

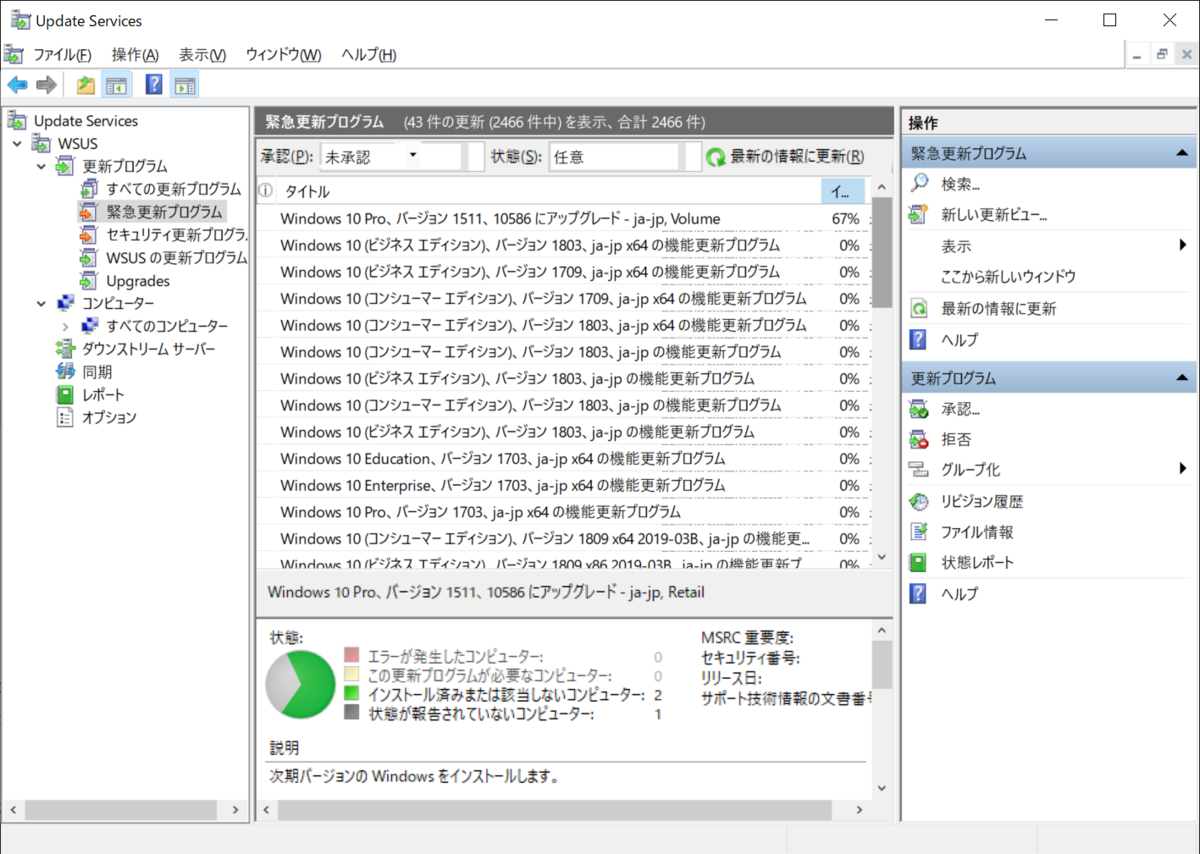

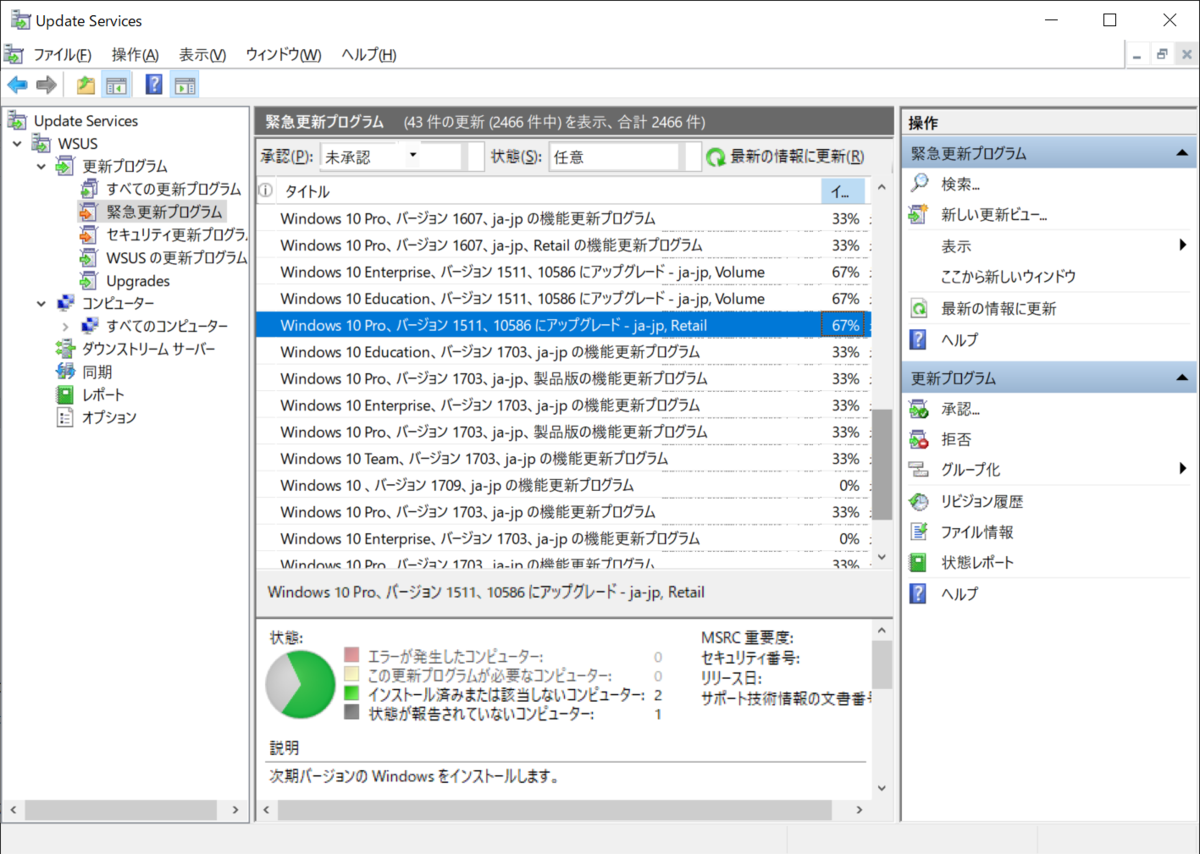

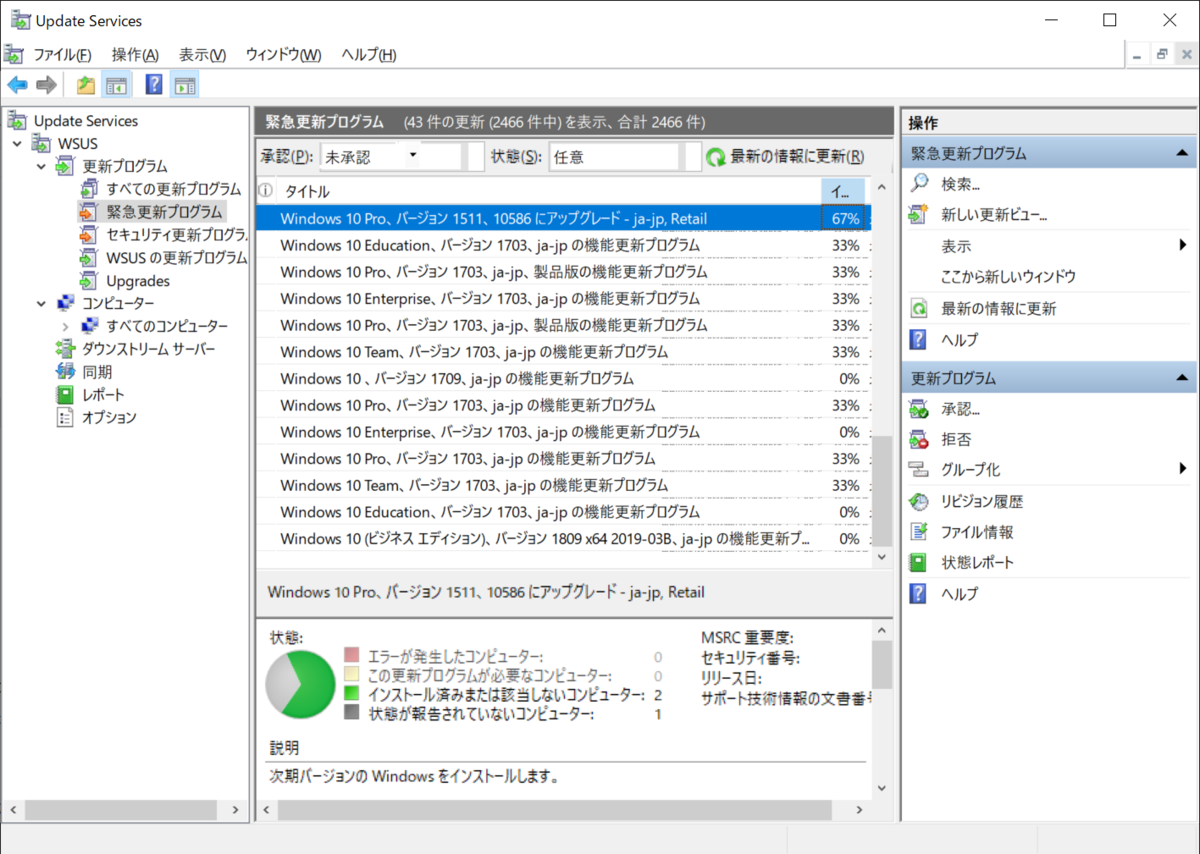

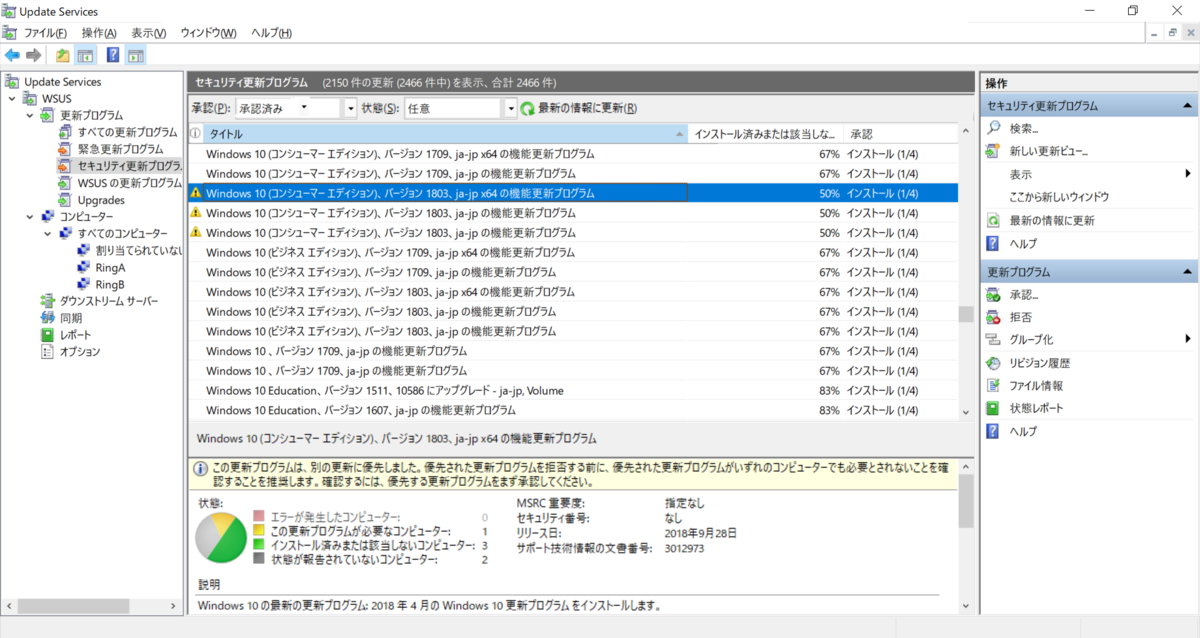

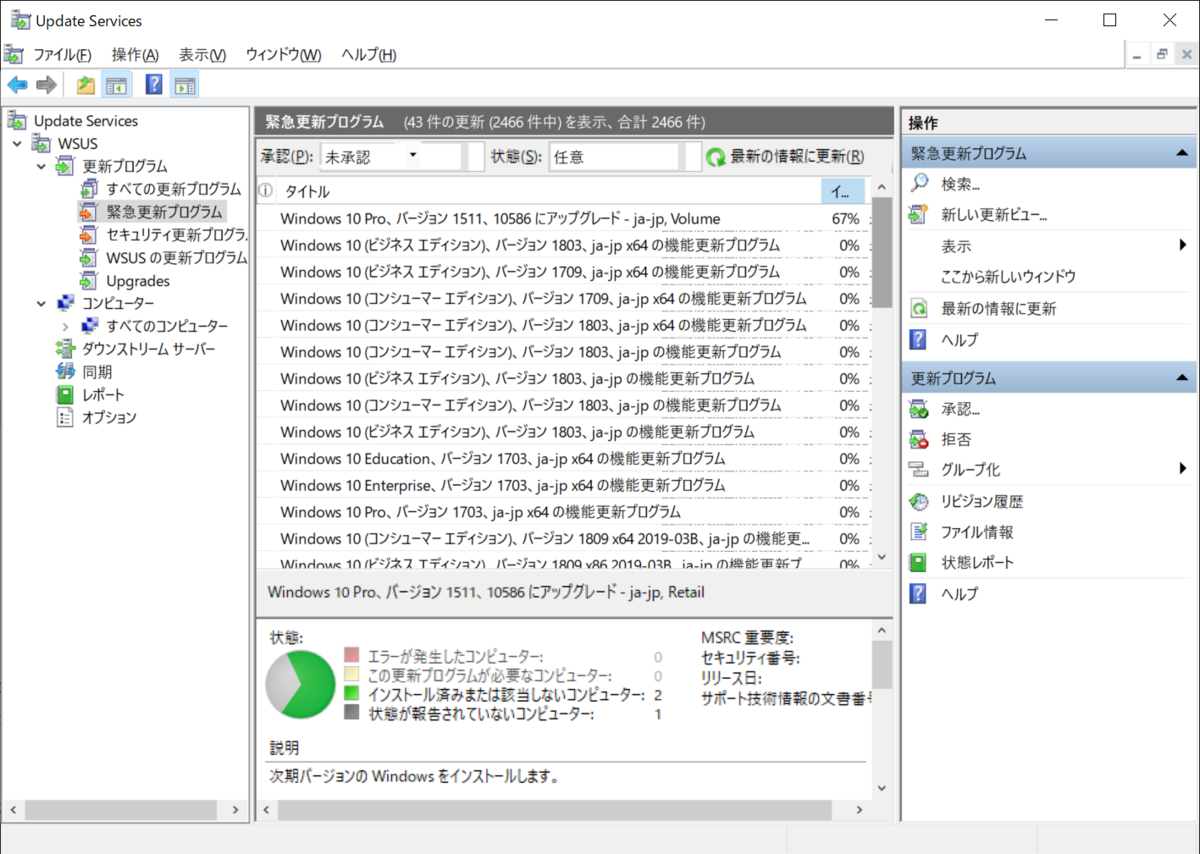

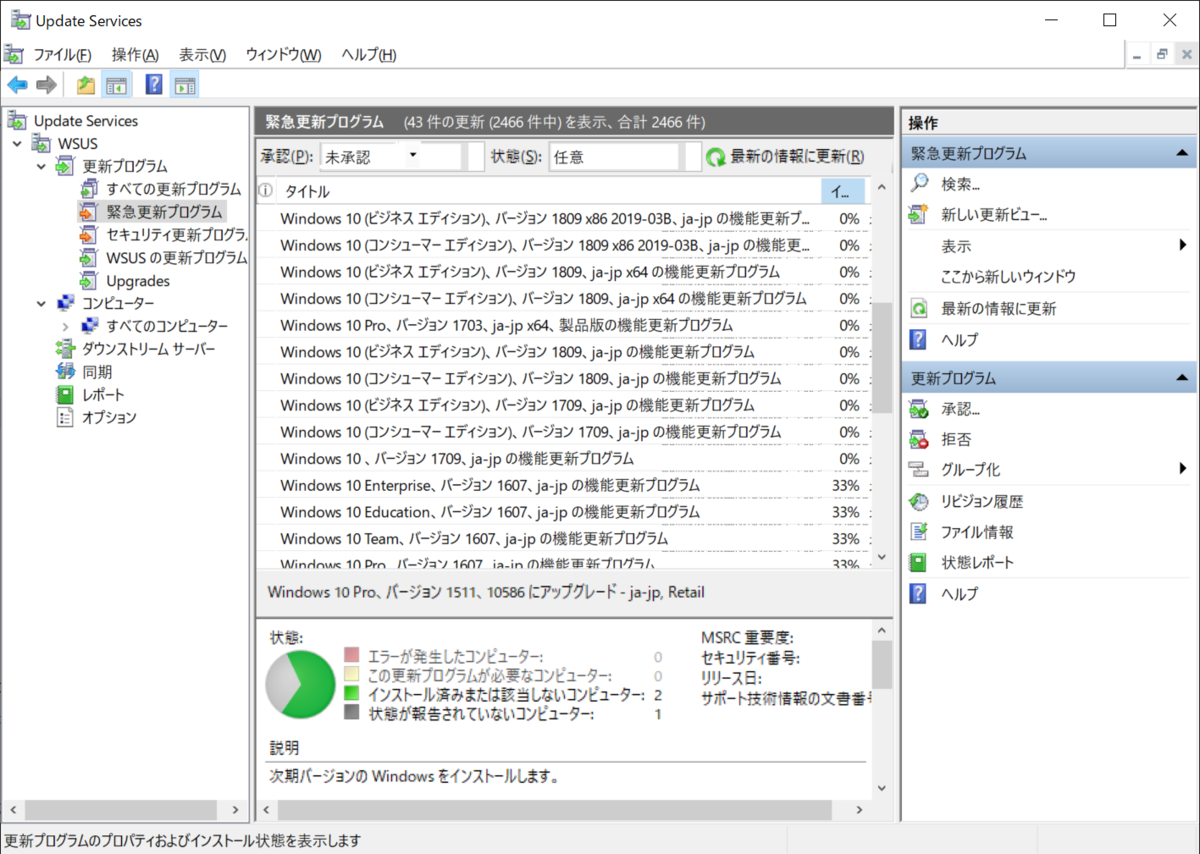

なお、Windows10のFUは機能更新プログラムの名でリリースされています。

1703くらいまでは同意チェックが出るため、承認を行う際にわかったのですが、1709以降は確認が出ないので、必要なPCにのみ適用できるよう確認する工夫が必要です。(2000を超える中から探し出すのは骨が折れます、、)

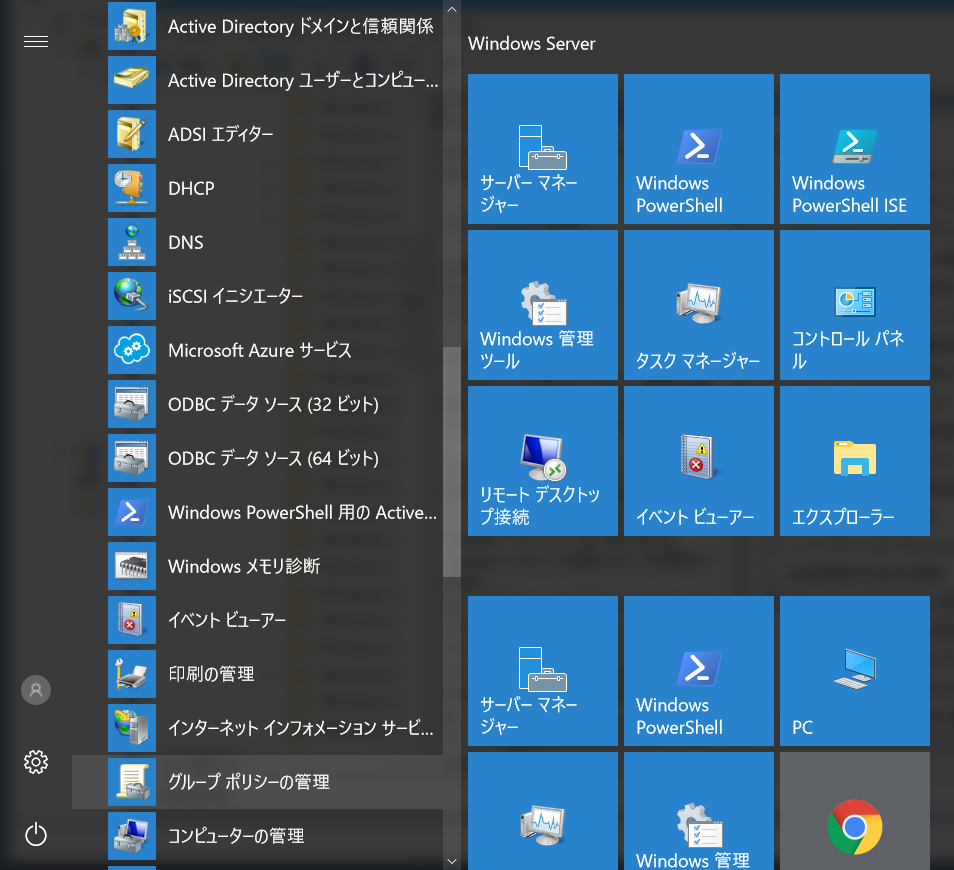

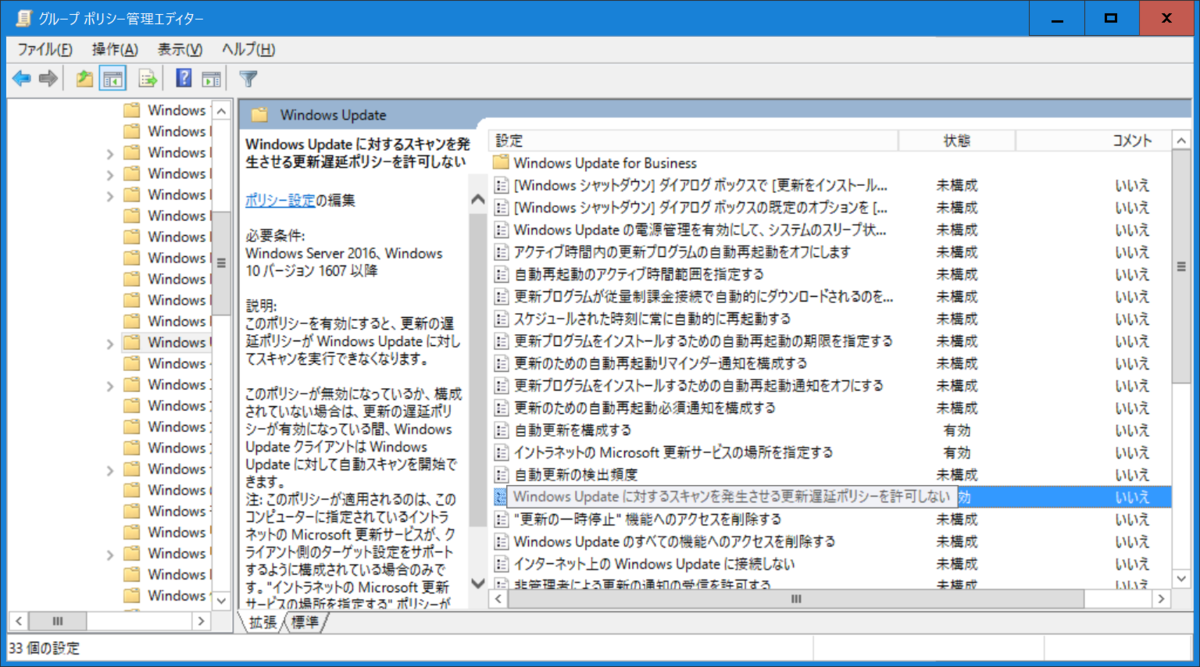

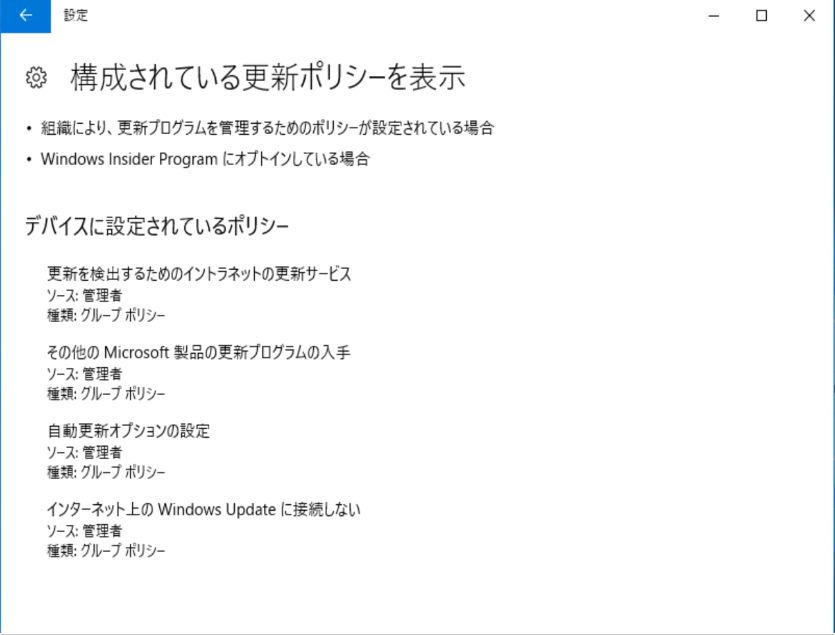

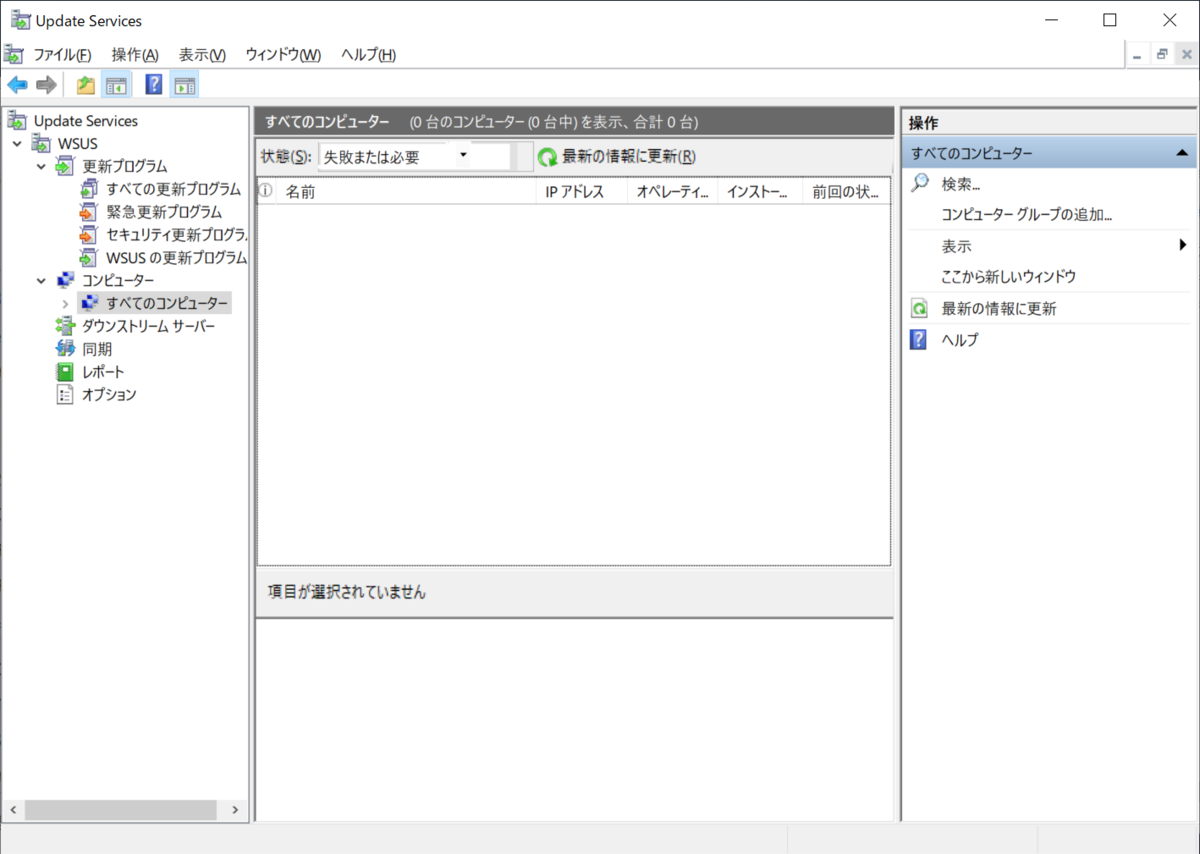

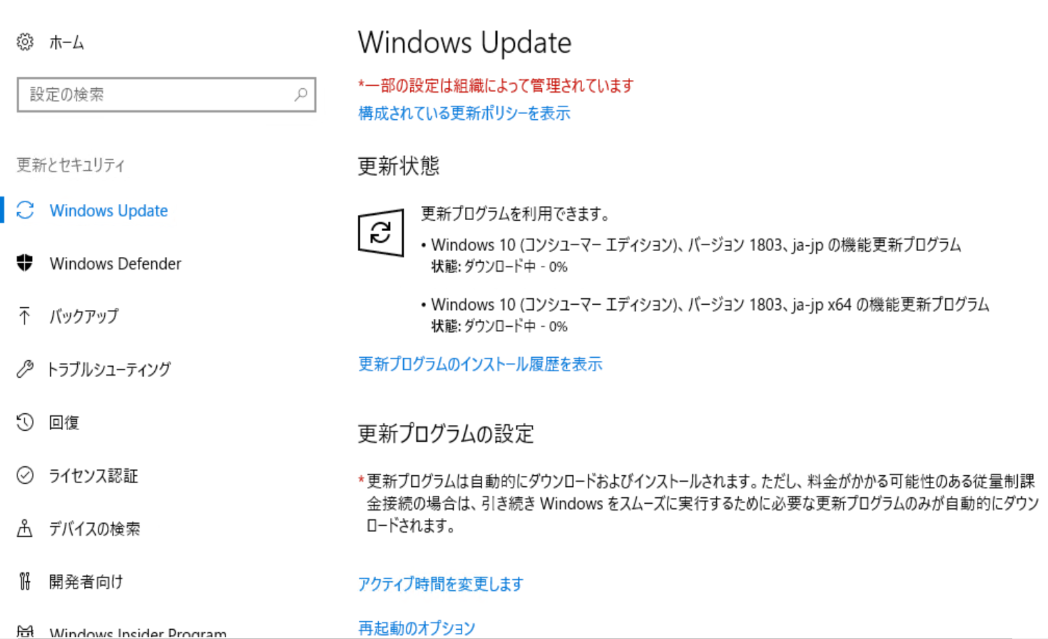

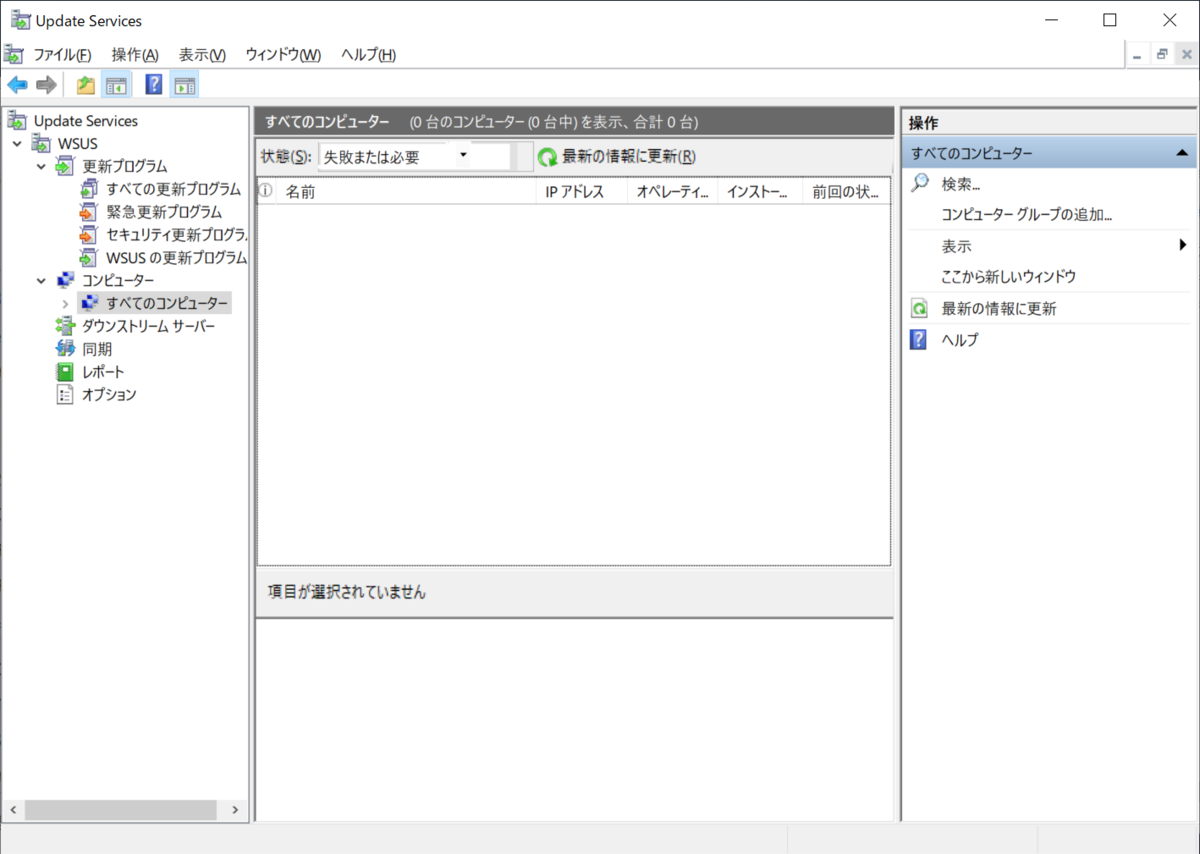

対象となるコンピューターについては、GPOの設定が行われているかどうかがカギとなります。

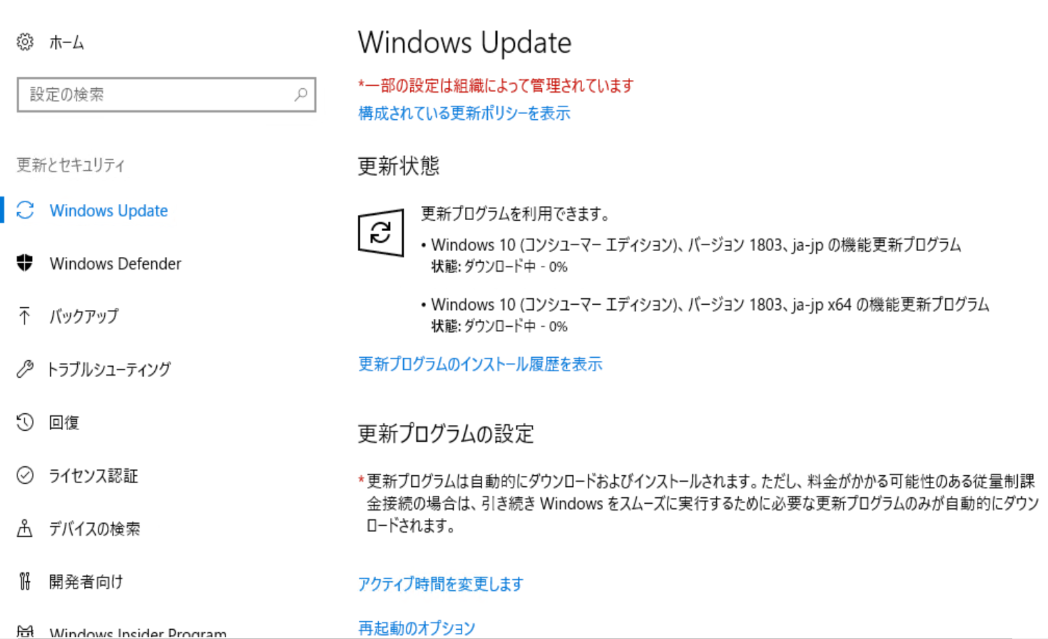

自動更新を構成するを有効にして、イントラネットのMicrosoft 更新サービスの場所を指定するで、WSUSの場所を指定することで以下のようにクライアントが表示されるようになります。

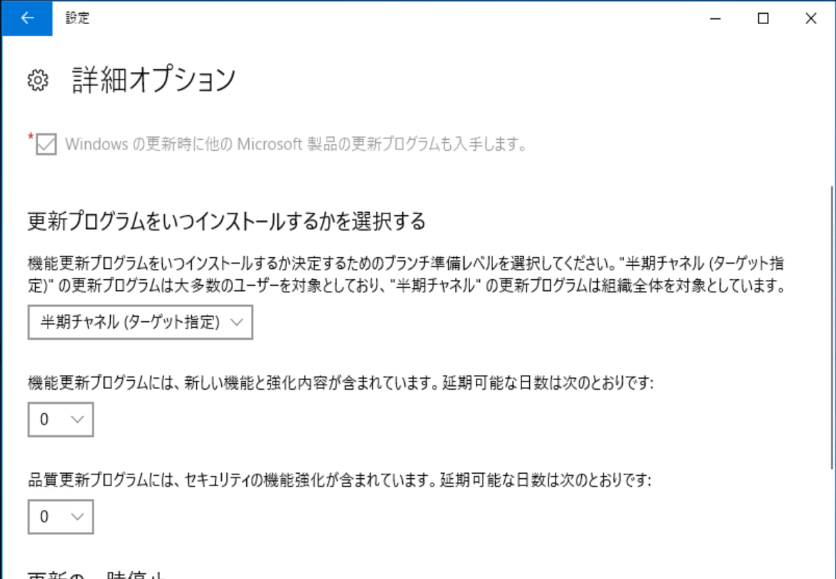

ここまでの設定を行えば、Windows10のバージョン管理が行えるようになるはずです。

承認されている最新のバージョンがダウンロードされてきていますね。

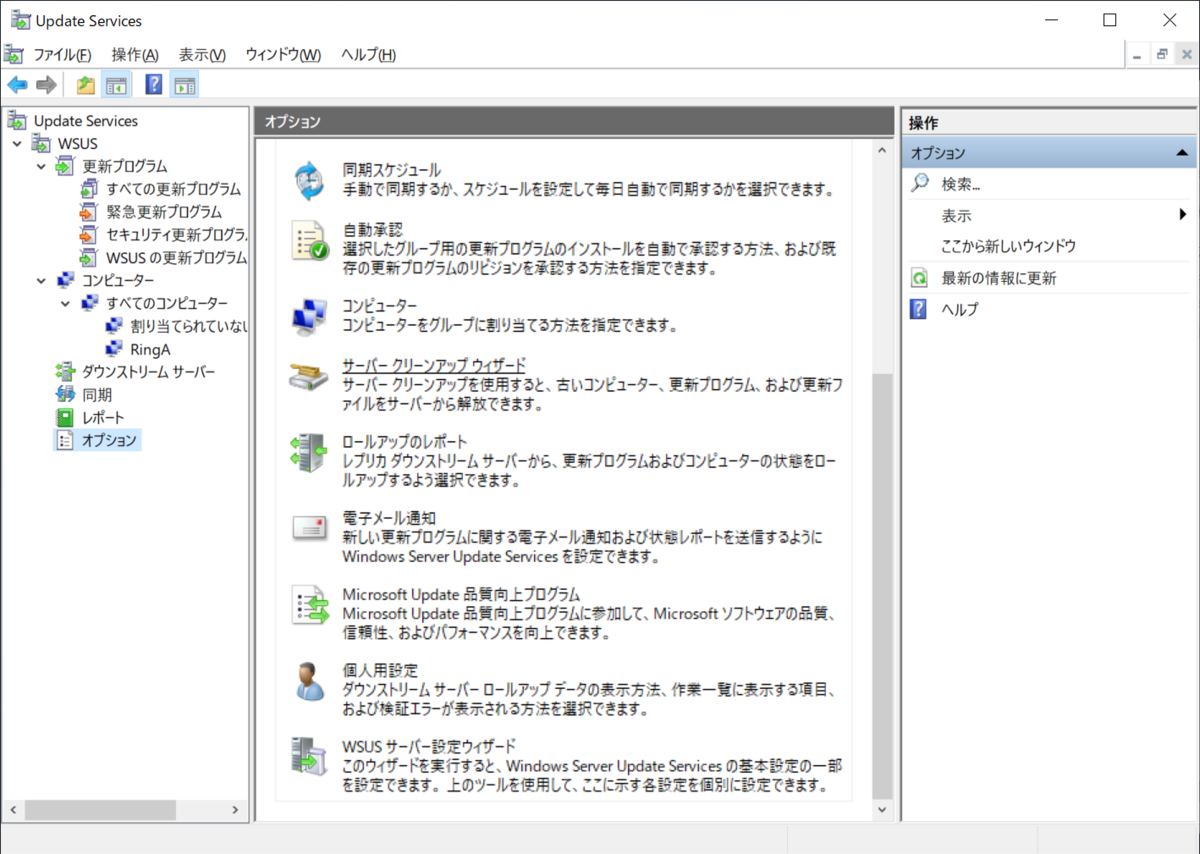

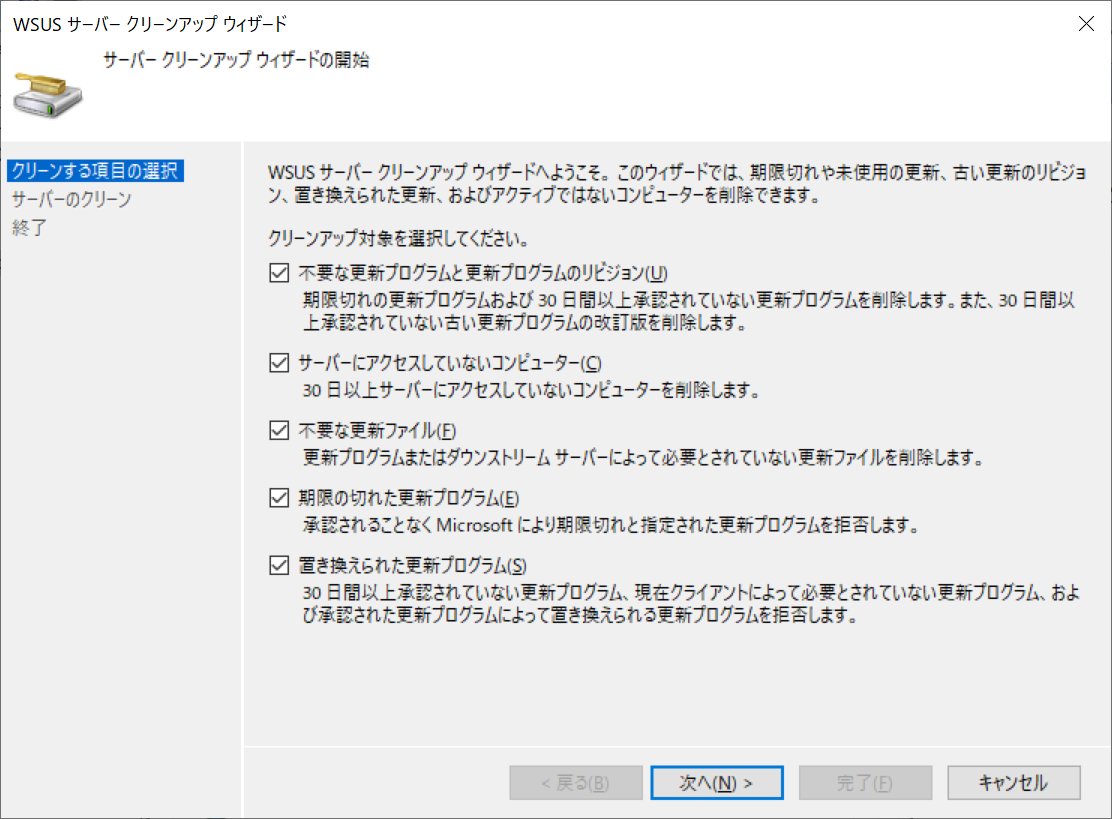

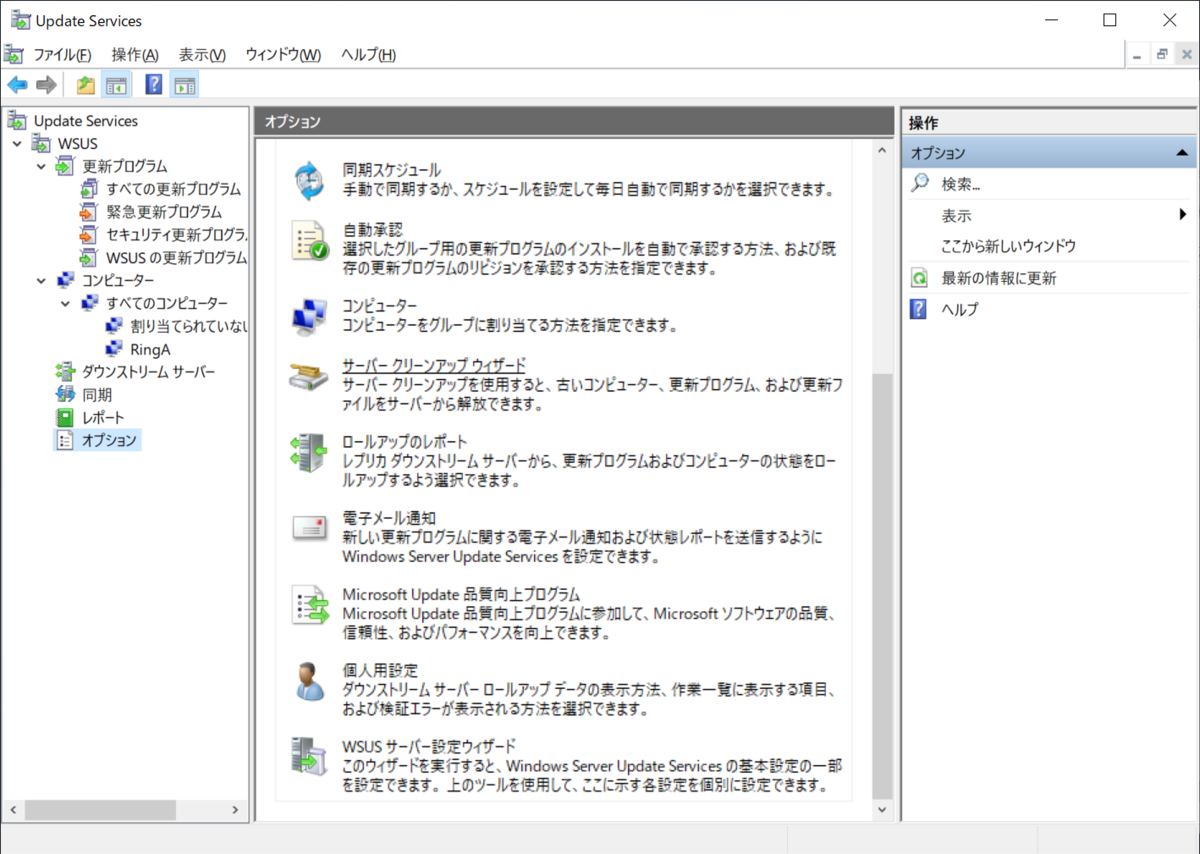

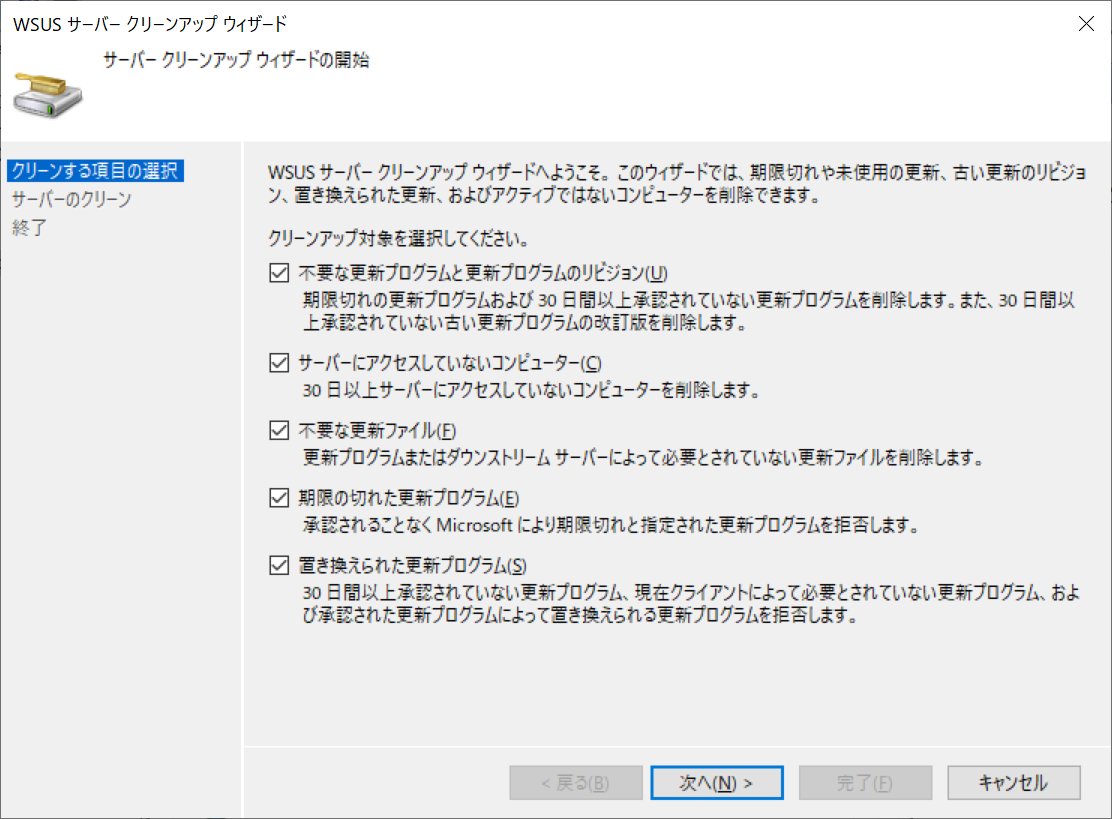

また、オプション項にはサーバーのクリーンアップ ウィザードがあります。

WSUSではいろいろなデータが入ってくることもあり、定期的にクリーンアップを行うようにしましょう。

クリーンアップが行える内容は以下の5点となります。2か月から3か月に1回は実施していきたいですね。

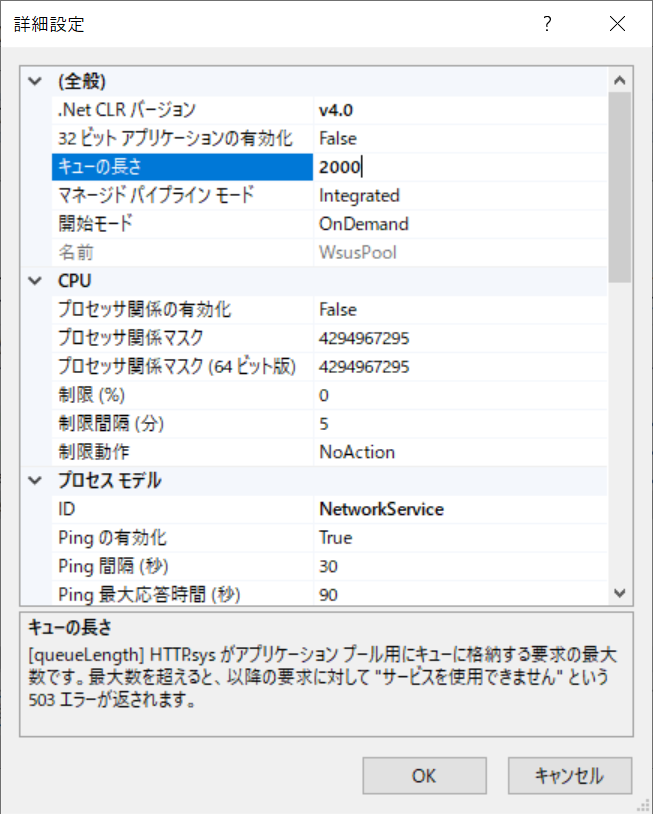

最後にWSUSの設定の中で特に重要なプールサイズの変更について紹介しておきます。

WSUS1台に対して収納可能なPCは4コア4GB RAM環境で100,000台程度という指標が出ています。が、この台数をこなすためにはメモリプールサイズを大きくしておくことが必要となります。

また、Windows10の更新プログラムは非常に大きいこともあり、キャッシュしたデータは破棄されないよう設定しておくことも重要です。

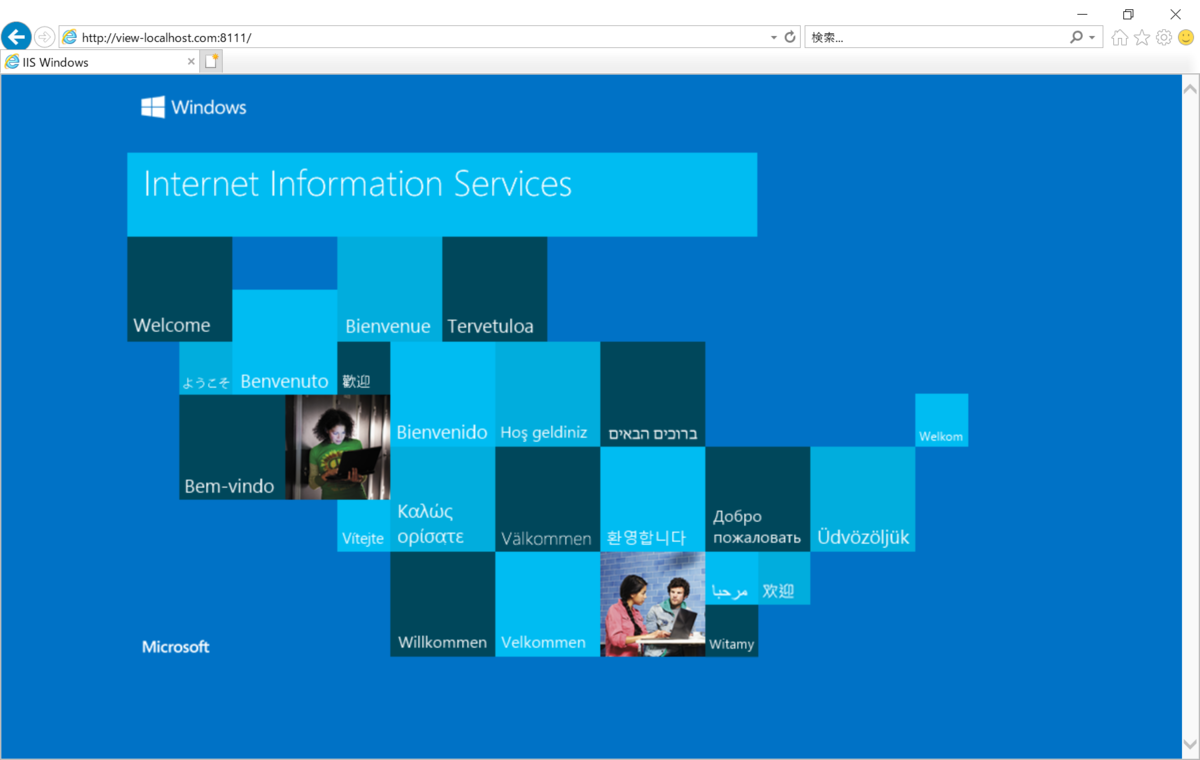

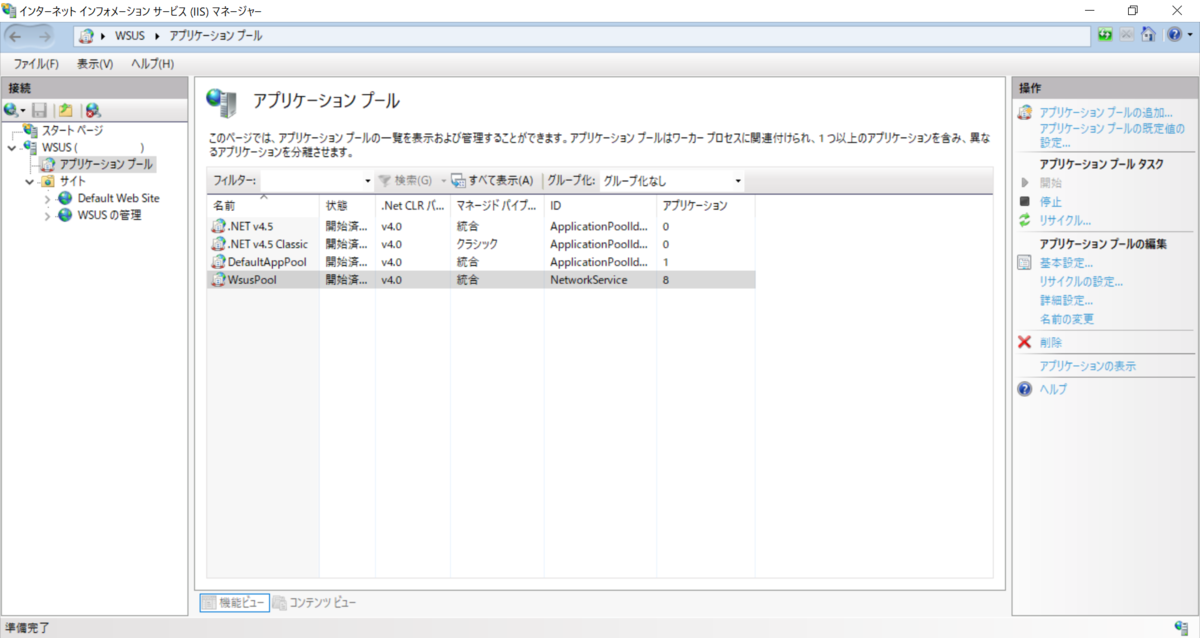

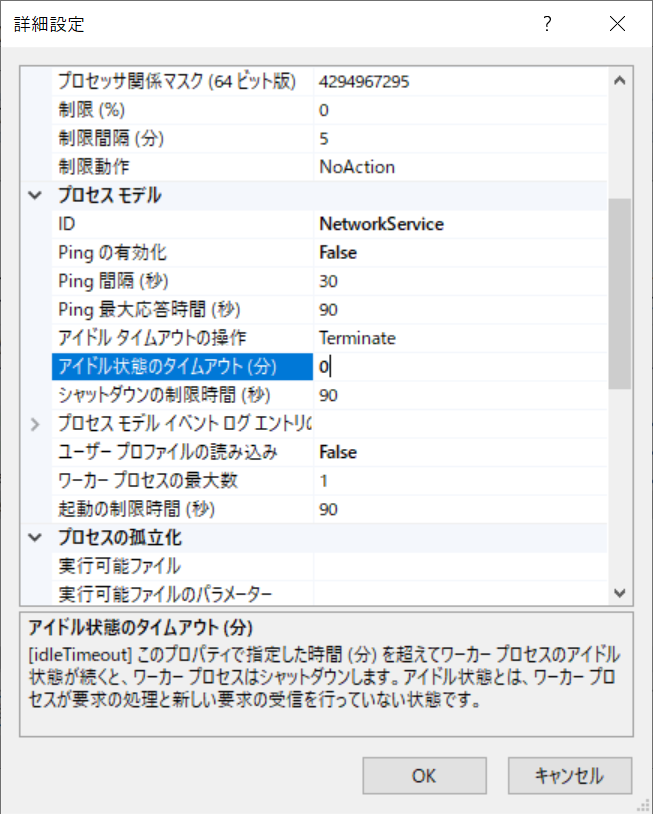

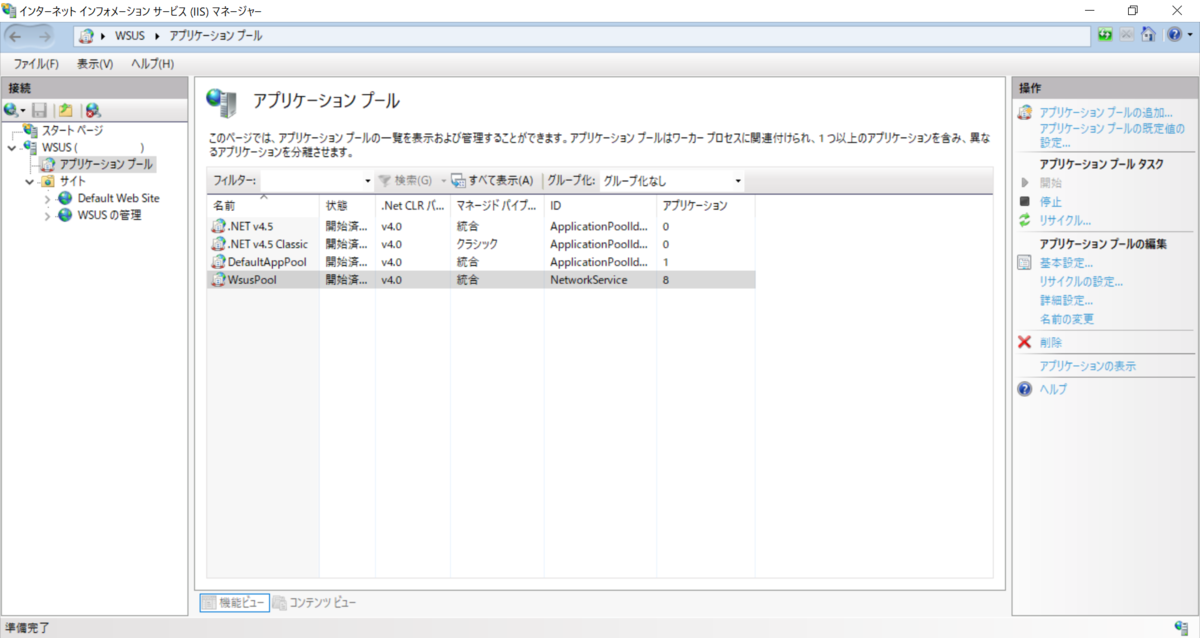

IISマネージャーを開き、アプリケーション プール、WsusPoolを選択し、詳細設定を開きます。

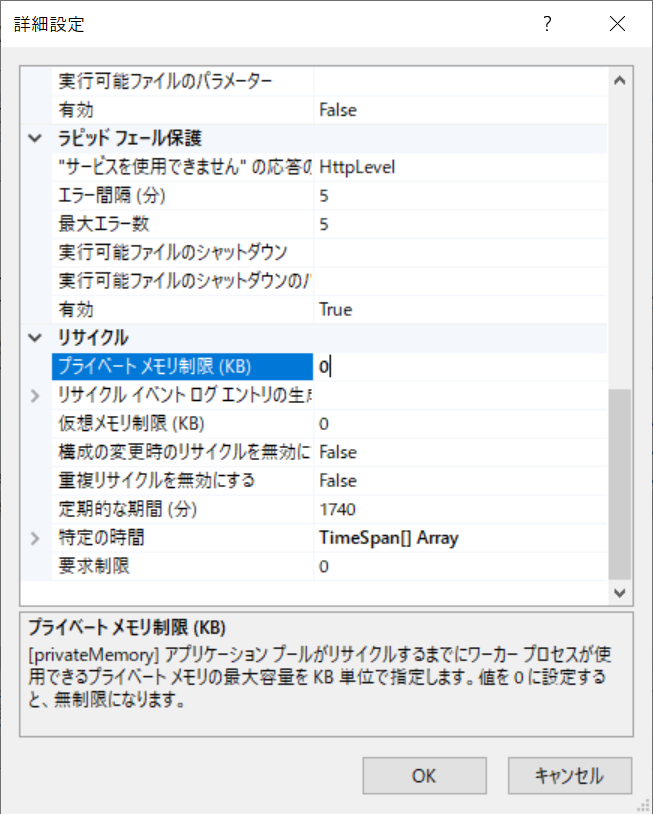

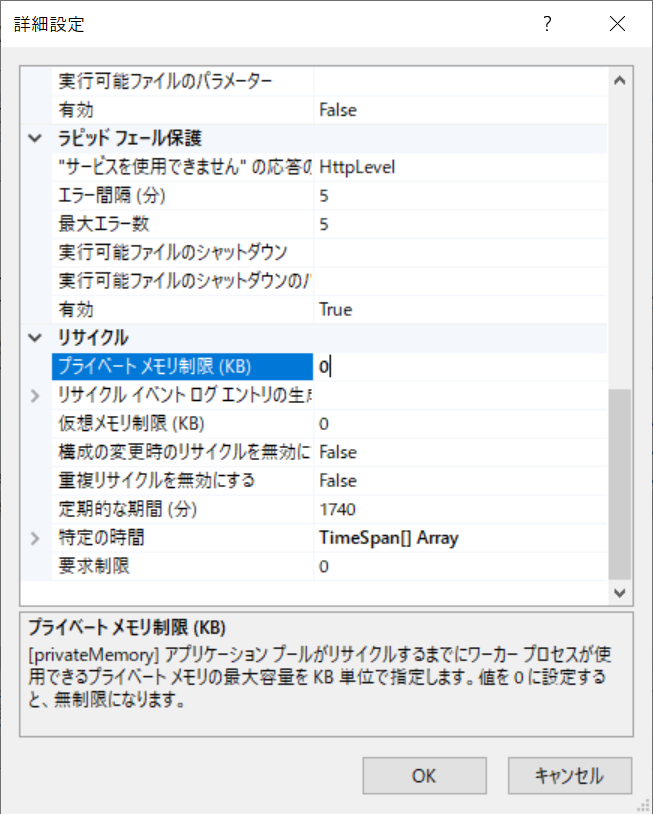

プライベートメモリの値を以下のように変更します。

1486248→0

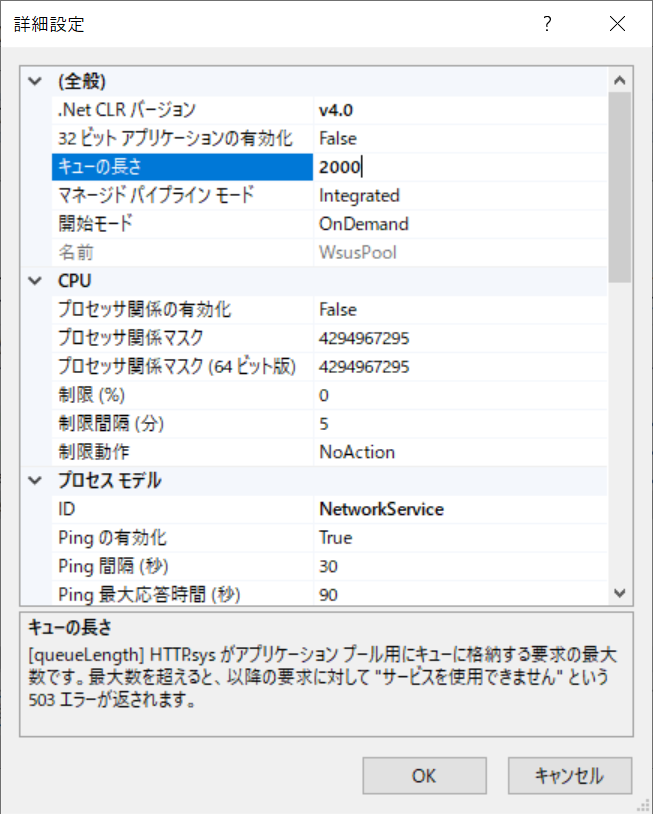

また、キューの長さを以下のように変更します。

1000→2000

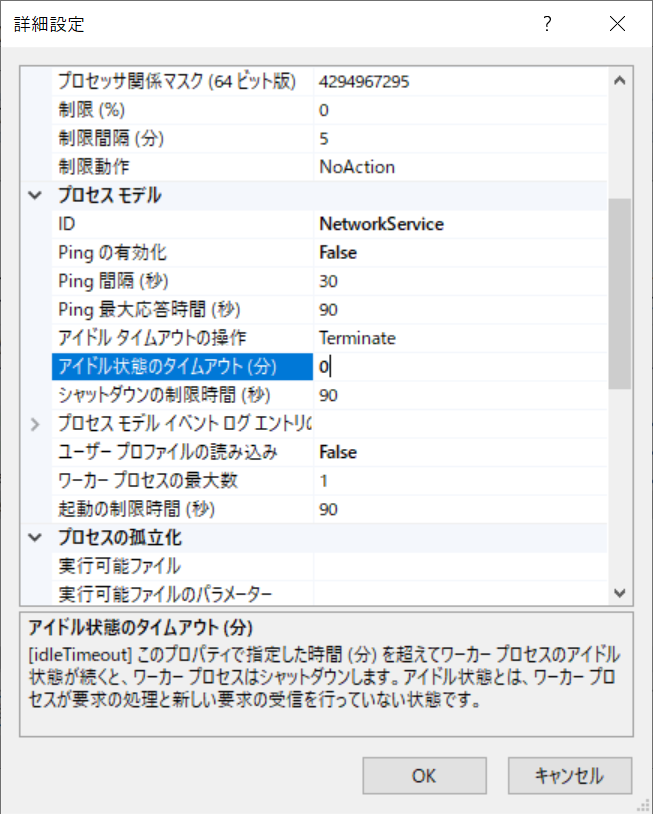

大規模キャッシュ破棄に備え以下の設定も行っておきます。

Pingの有効化

True→False

アイドル状態のタイムアウト

20→0

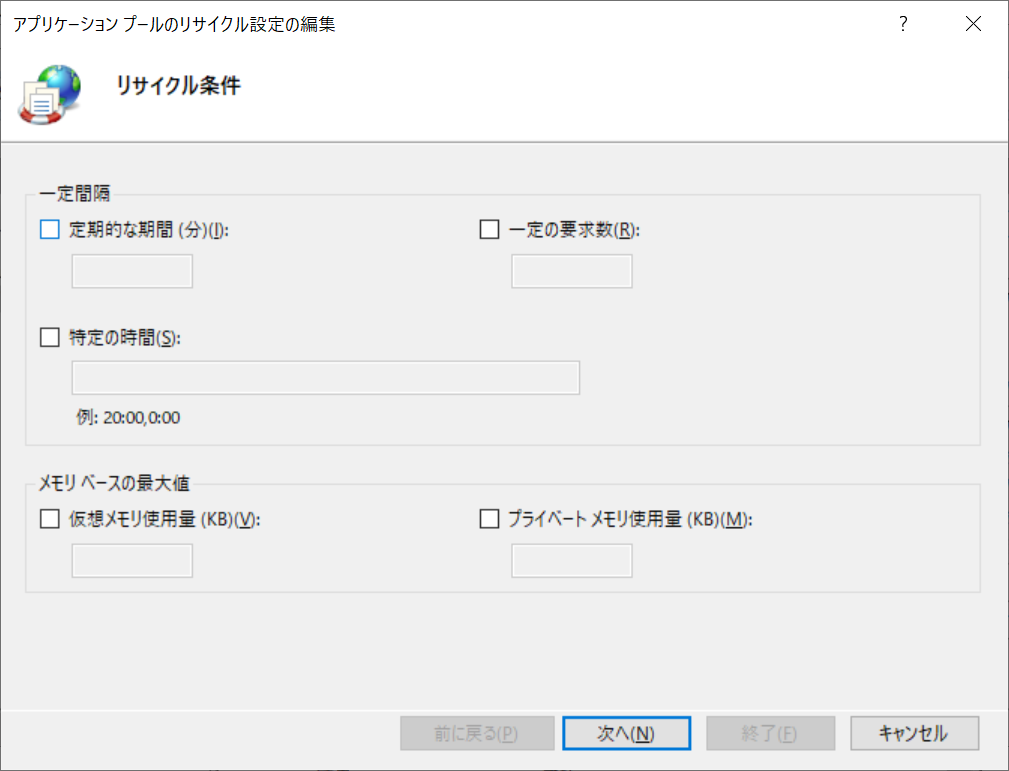

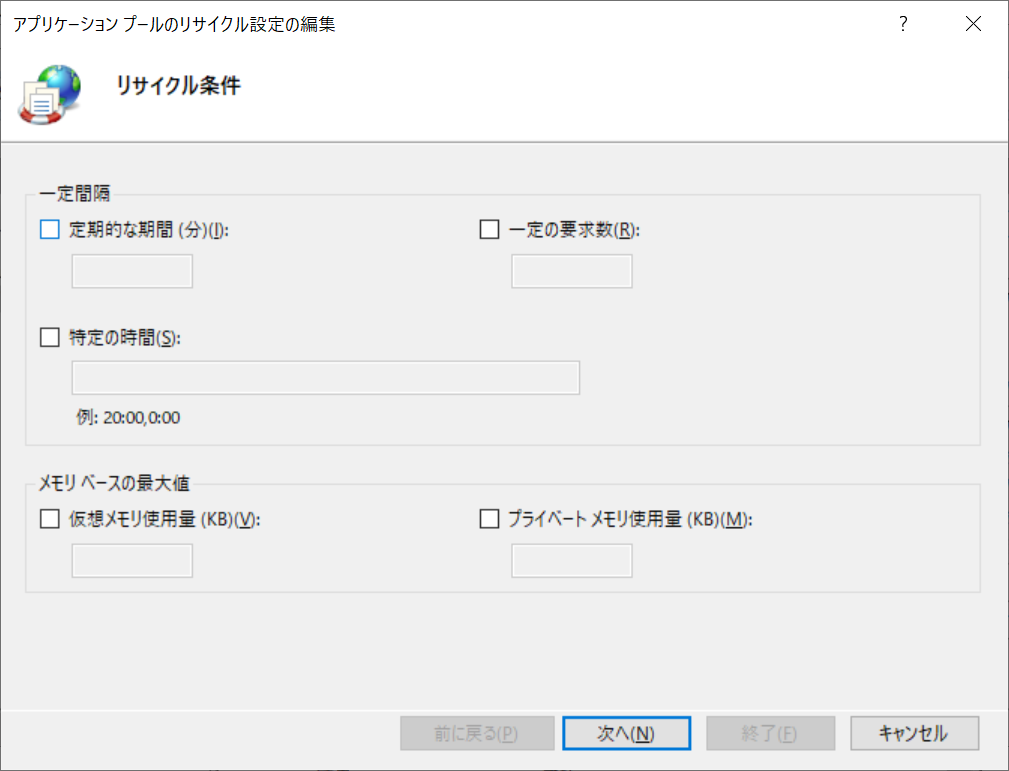

そのほか、リサイクルの設定でも定期リサイクルを無効化しておきましょう。

定期的な期間

チェックを外す(1740→0)

実施が必要なことが多く大変ですが、これらの設定がWindows10をWSUSでアップデートしていくうえで重要です。

他にもベストプラクティスとして実施しておくのが良い項目がいくつかあるので、以下URLには目を通しておいた方がよいでしょう。

https://support.microsoft.com/en-us/help/4490414/windows-server-update-services-best-practices

音楽:月の繭