Office(主にOutlook)がOffice365で利用できるような状態かどうかをチェックするツールとしてOffcatというツールがあるのですが、これが2018年5月31日をもって提供終了となるようです。

OffCAT’s replacement – Microsoft Support and Recovery Assistant (SaRA) – You Had Me At EHLO…

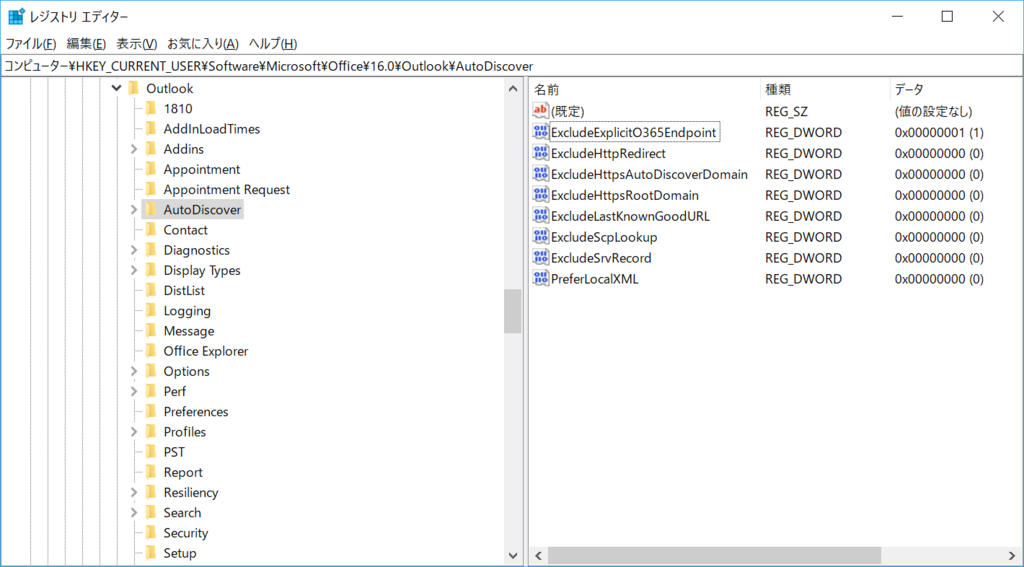

このツールでは、Office365に接続するためのパッチが当たっているか(Office2010や2013では、初期状態ではOffice365には接続できず、一部の更新パッチを導入する必要があります)をチェックしたり、対象PCのレジストリ情報を解析したりすることができました。

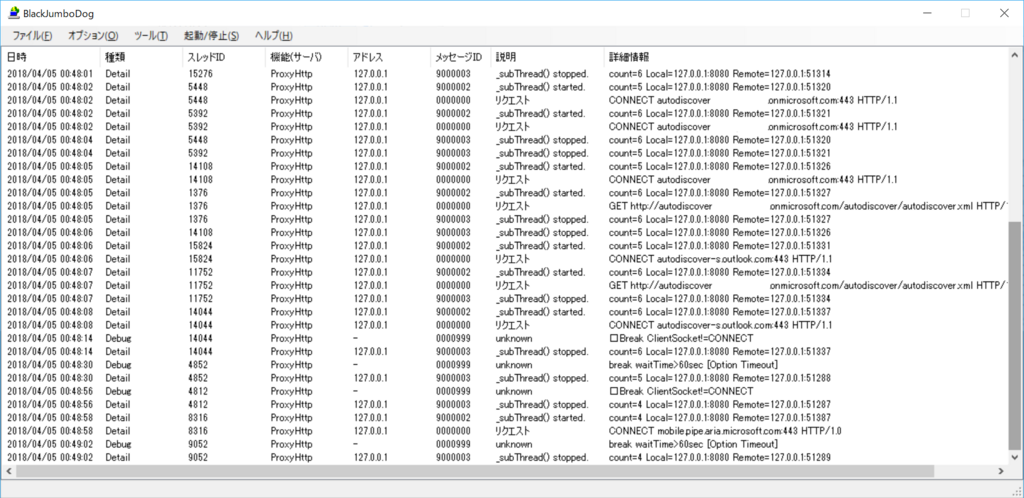

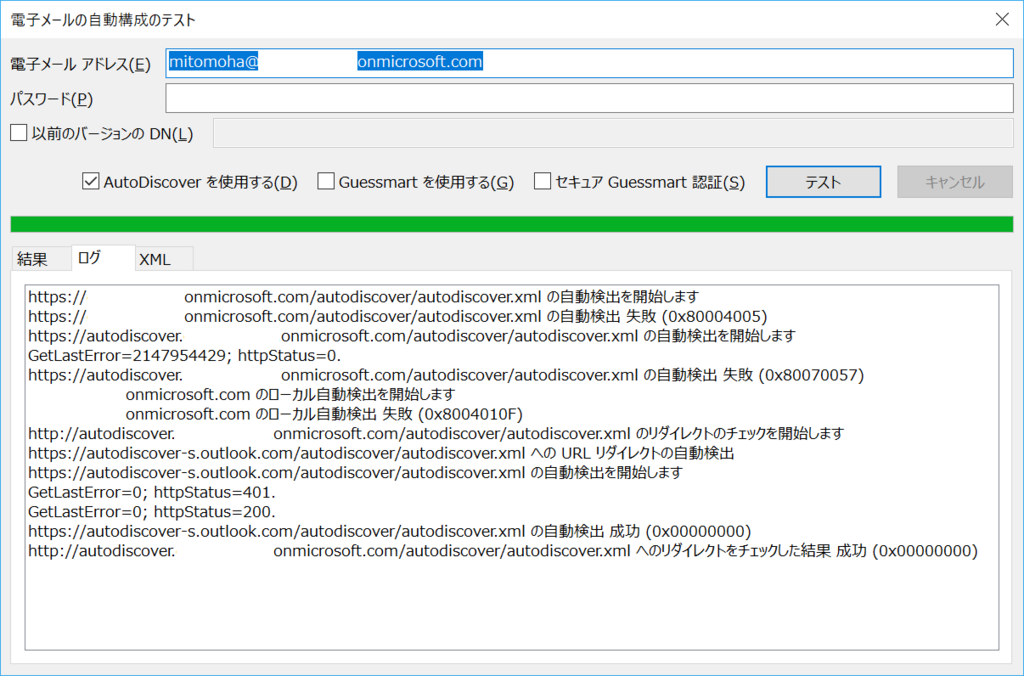

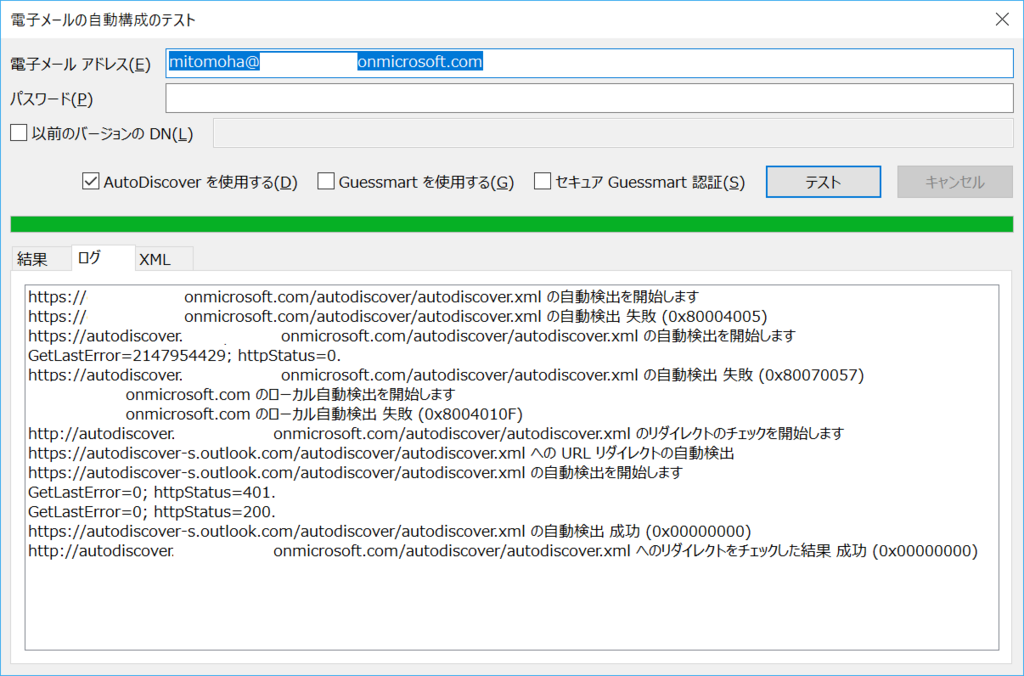

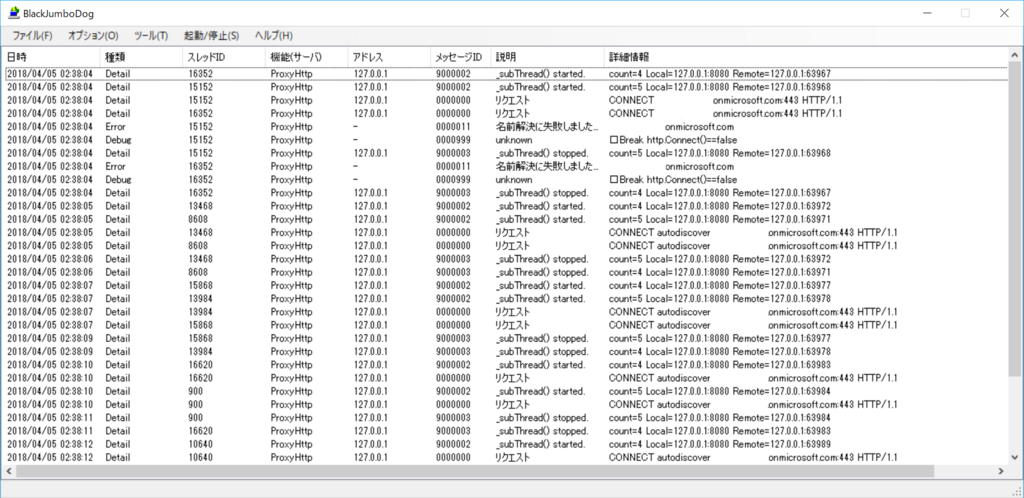

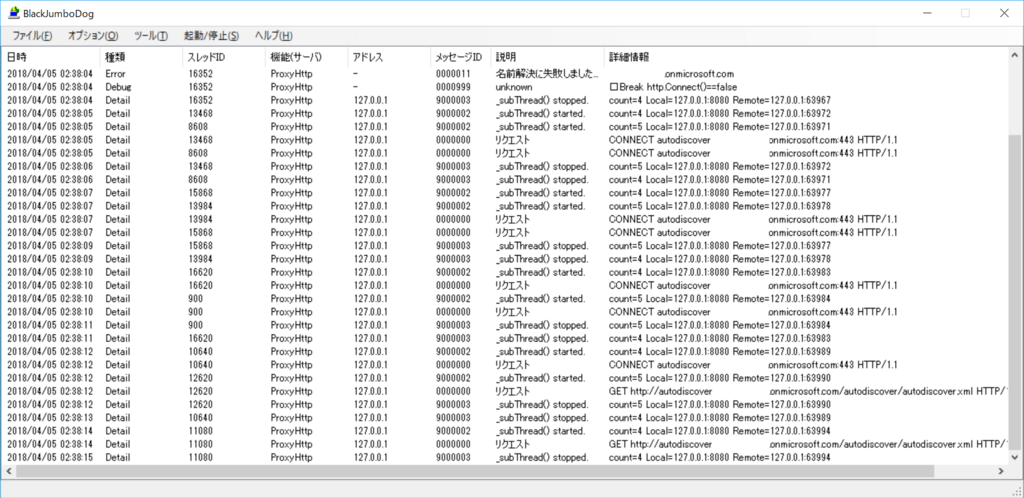

特にレジストリ情報の取得は外部からAutodiscoverの設定が正しくなっているかなどを調べるのに有用で、私もよく利用していたので、1か月で終了するというスピード感に驚いています。

この5月を過ぎるとダウンロードができなくなり、かつ更新が止まるため、最新の状況が追えなくなるという状態になるのですが、スキャンなどは引き続き行えるようなので今後に備えてダウンロードしておくというのも有効化と思います。

【Offcatはこちら】

なお、今後はOffcatの役割はSaraというツールに置き換わっていきます。

Fix Outlook and Office 365 problems with the Microsoft Support and Recovery Assistant for Office 365

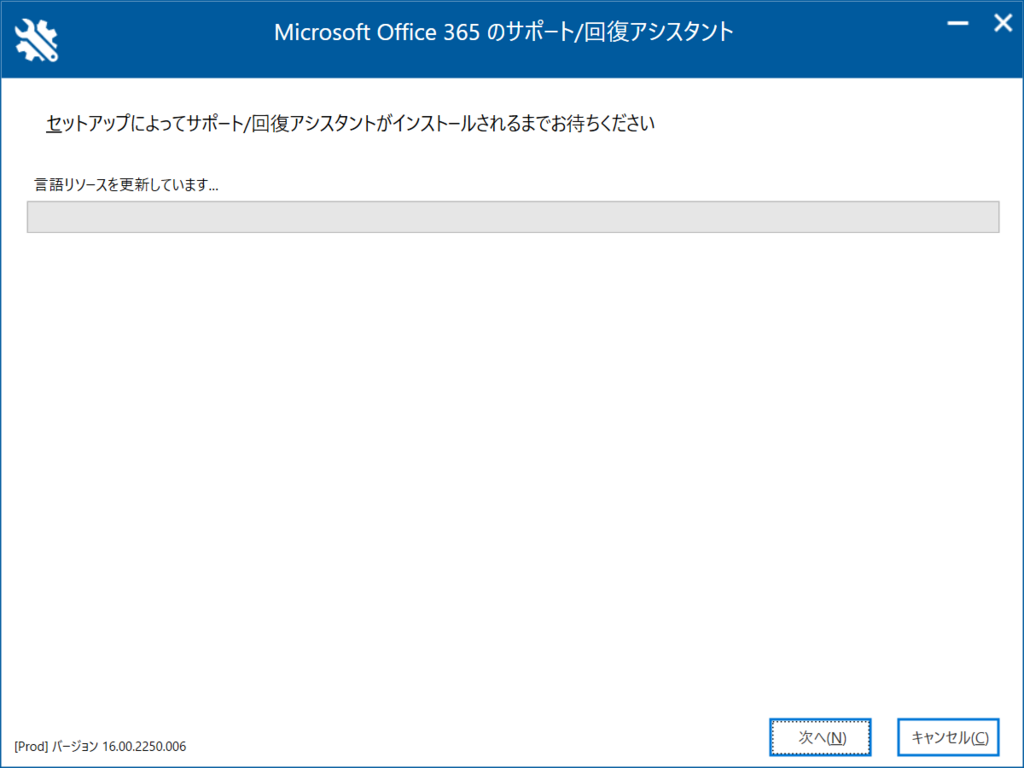

SaRaの場合、Offcatのようの情報を取得するという形ではなく、対応する問題に対し、解決策を与える。という形の作りとなっています。上記URLからダウンロードしインストールする形となります。(SetupProd.exe)

最近はClick onece形式が多いですねぇ、、

最初にServices Agreementを読んでおきましょう。

同意後はそのままセットアップになります。5分ほどでインストールは完了です。

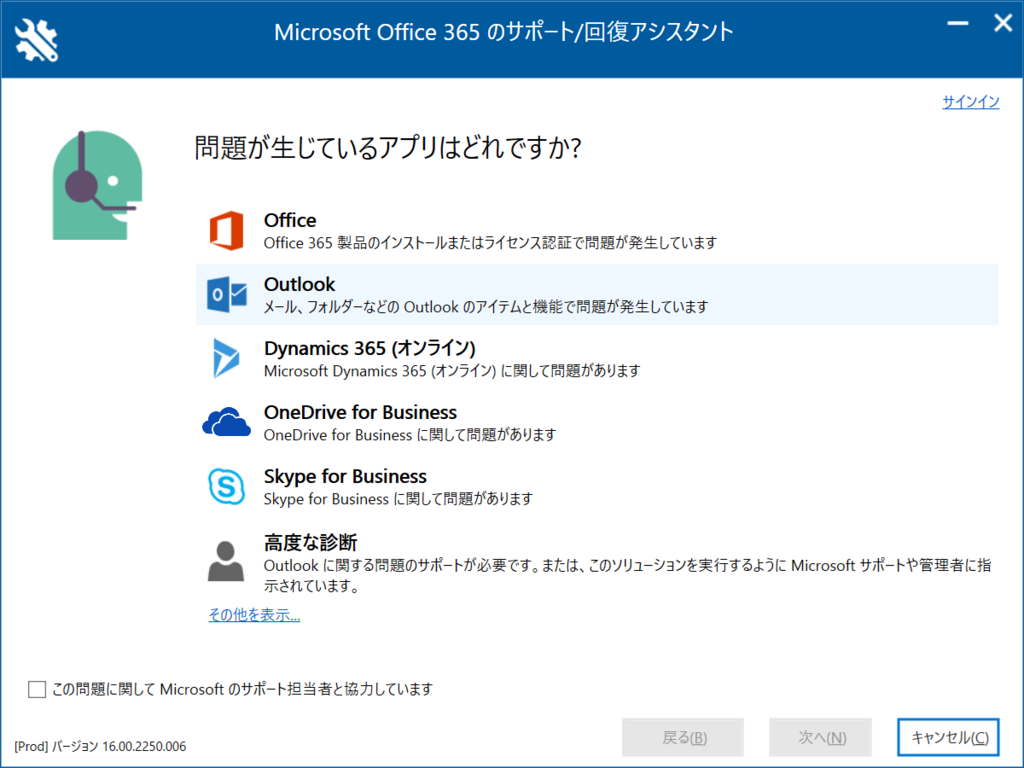

セットアップが完了すると問題の発生しているアプリを選択する画面に。

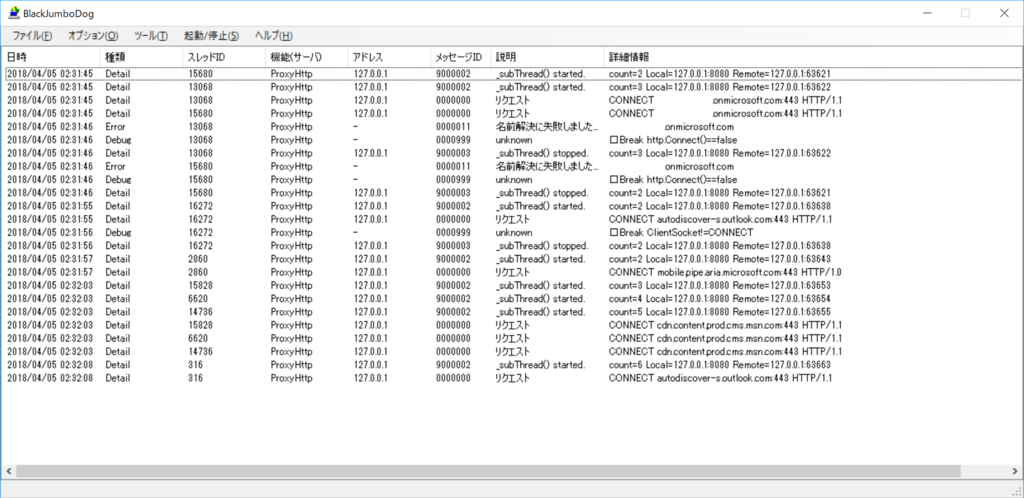

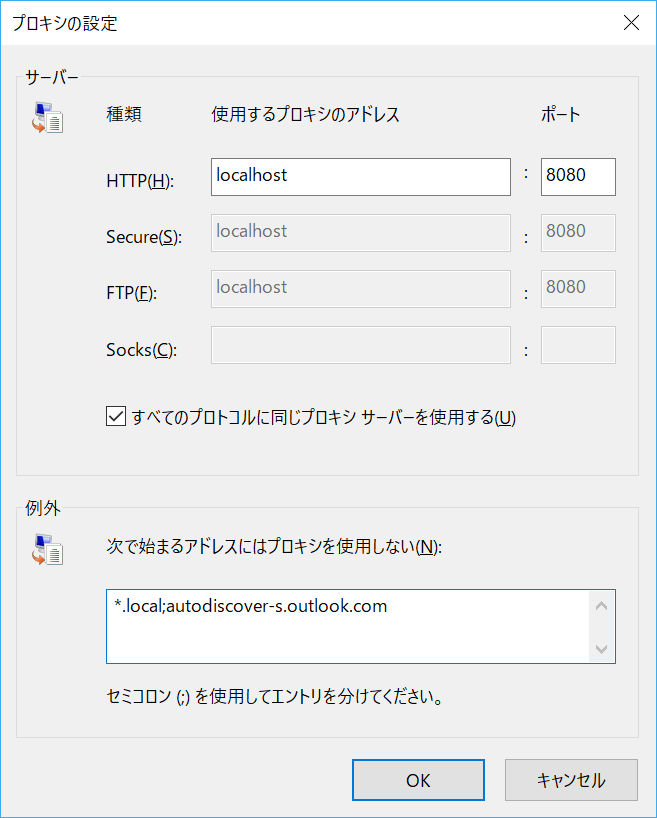

為にしOutlookをえらびましょう。(OutlookはAutodiscoverの動き等、自動化の仕組みがややこしくしていたりするので、一筋縄ではいかないんですよねぇ、、、いつも)

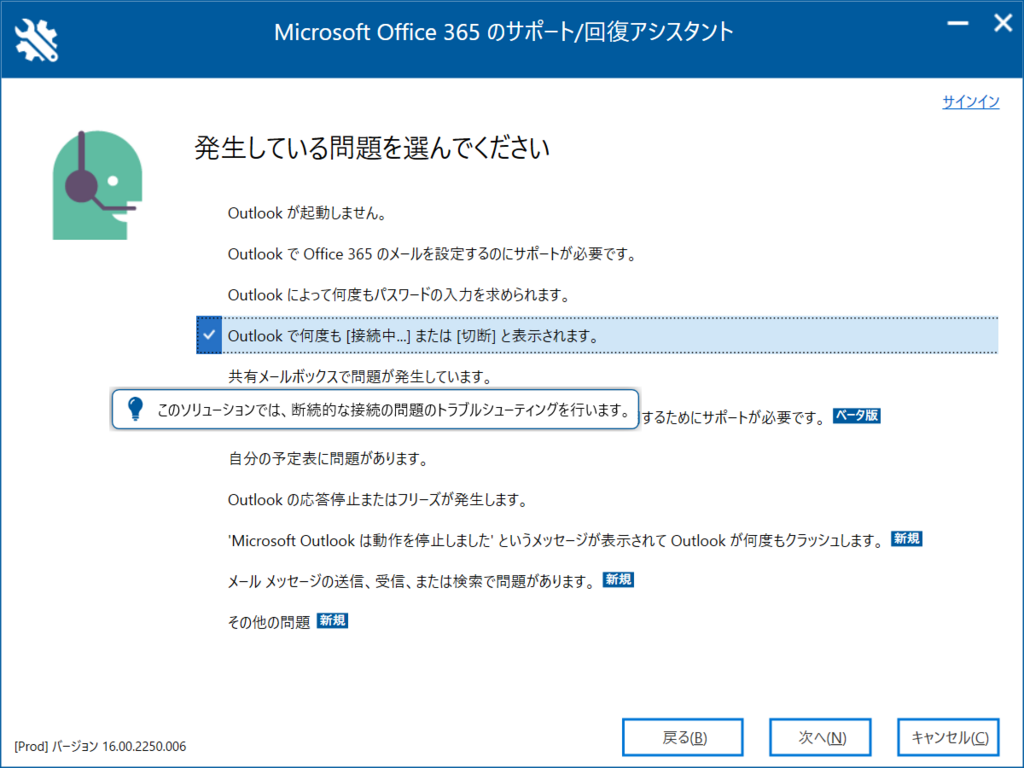

次に発生している問題を確認します。

この辺りはOffcatにはなかった利点です。

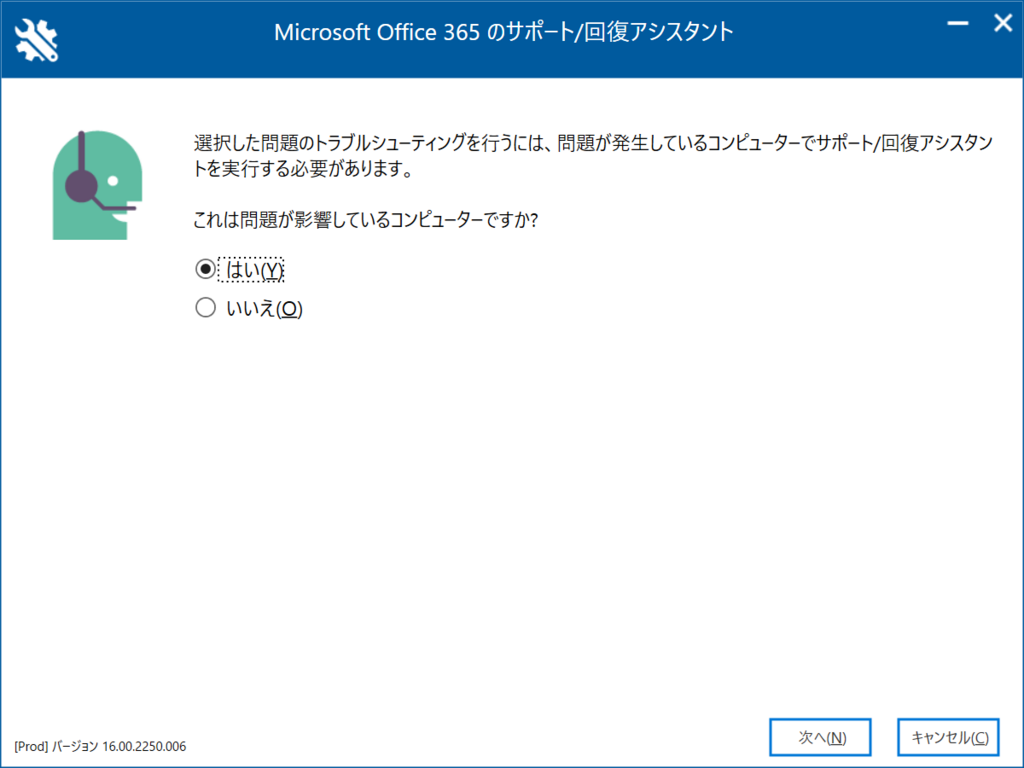

続いて問題発生PCか確認が入ります。

問題が発生しているPCの場合、Office365へのログインが促されます。本当はこの辺はADAL認証になってほしいところです、、、

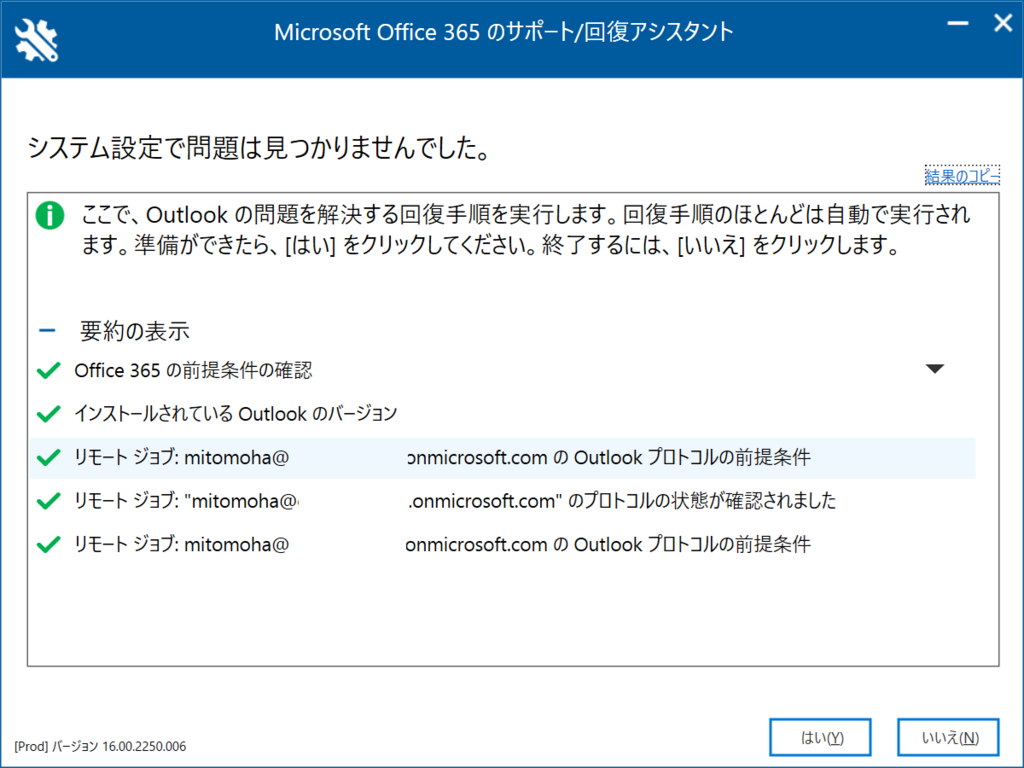

サインイン情報を入力してしばらく待っていると、結果が表示されます。

ツール自体が簡単に、誰でもわかるようになったのは喜ばしいところですね。

詳細な状態がとりたい場合は高度な診断を行うことでOffcatの代替は務まるかと思います。

Offcat、SaRa、どちらも有用な機能なので、ぜひ覚えておきましょう。

音楽:Shadow