最近 Emotet の脅威が再燃し始めていますが、海外では Emotet 感染からランサムウェアが内部に蔓延していくといういわば合併症のような状況が増えているようです。

ランサムウェア対策といえば OneDrive for Business を導入し、自身の作成したファイルが暗号化されたことを検知したり修復したりできるようにしているケースも増えているのではないかと思います。(情報へのアクセス性を良化させるために Microsoft 365 を導入するというのはよく聞くのですが、情報を守っていくためにという文脈で取り組みを開始しているケースはあまり聞かれないのは残念なところではあります。)

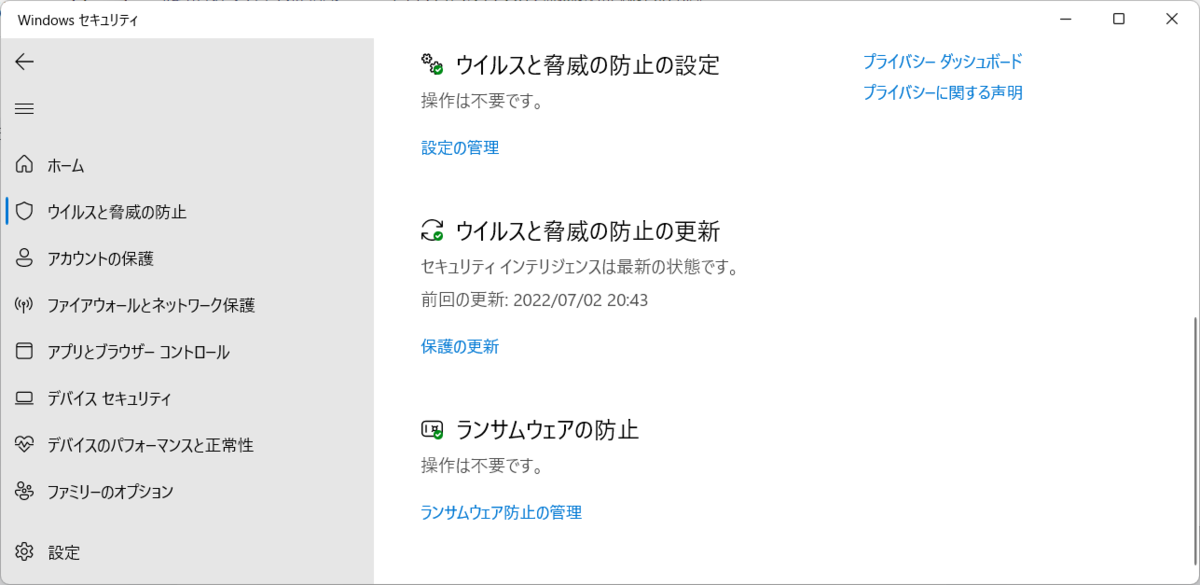

Windows セキュリティにある ウイルスと脅威の防止 ‐ ランサムウェアの防止の項目をチェックしたことがあればイメージしやすいと思います。

OneDrive for Business を活用していると一番下の ランサムウェア データの回復項目にプレミアムアカウントと表記されるんですよね。

ここまでは OneDrive 同期を設定すれば適用されるため難しいことはないのですが、管理の視点に立つと、この設定を行ったうえでどのようにコントロールするのかが大事なところになってきます。

私もこの辺りは弱い部分なので時折考えたりするのですが、以下の docs に参考となりそうな情報を見つけました。

この資料からも読み取れますが、最近は防御しても守れないケースを念頭にシナリオを組んでいるケースが多いように見えますね。

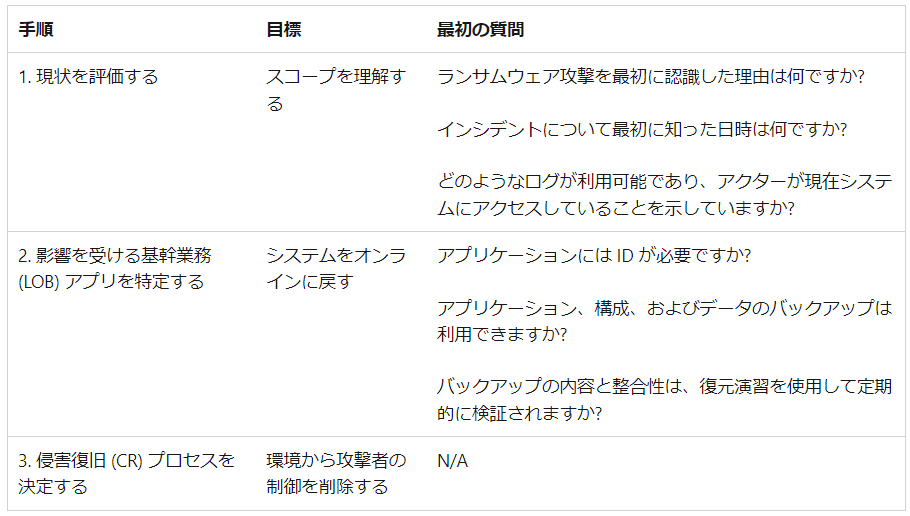

この資料は全体像を抑えておくことで何をすべきかわかるようになっているのですが、その中で以下の表はインシデント発生時に抑えておくべき内容としてよくできていると思います。

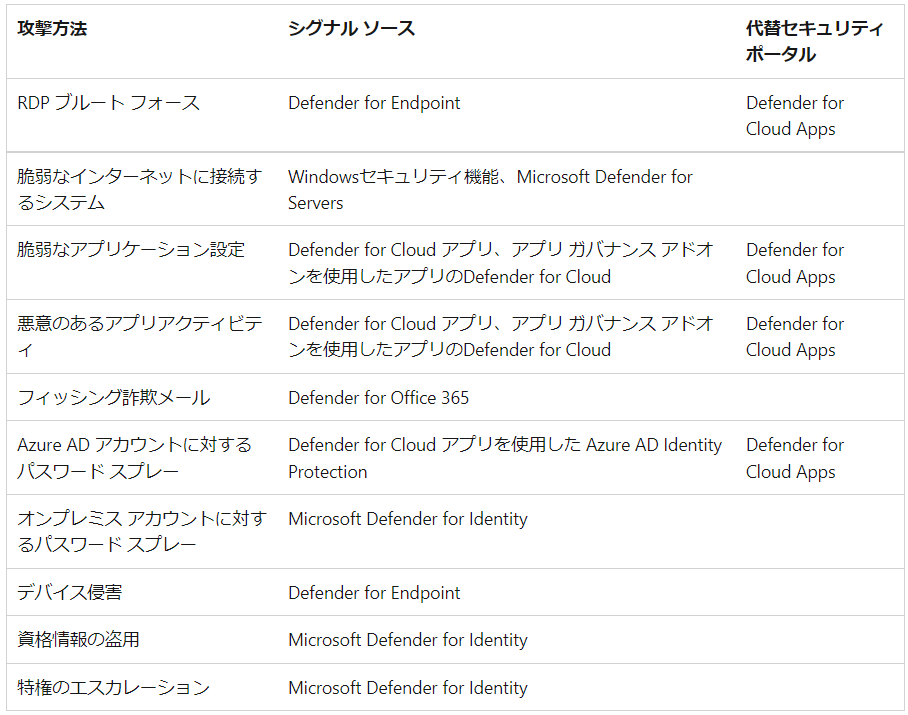

確認しておきたいというところでは以下の docs も一読しておきたい内容となっています。

ランサムウェアを仕掛けようと悪意ある組織から狙われた場合に起こる状況とそのチェックポイントがまとめられています。

例えば RDP に接続できないかスキャンされ、接続のための ID をパスワードスプレーなどで攻撃されるというのは考えやすいシナリオですが、この状況を見ることができるという内容になっていますね。

そのほかにもチェックしておきたいところは多々あるのかと思いますが、千里の道も一歩からといいますし、まずはこの辺りから確認しておくというのは一つの方法かと思います。

ぜひ一読してみてはいかがでしょうか。

音楽:炎と雨