クラウドシステムでは、その機能を安全に提供するために通信は基本暗号化されています。この暗号化を行う仕組みとして PKI というものがあり、信頼の連鎖を利用して信頼されたルート証明書チェーン下の証明書は信頼するというものになっています。

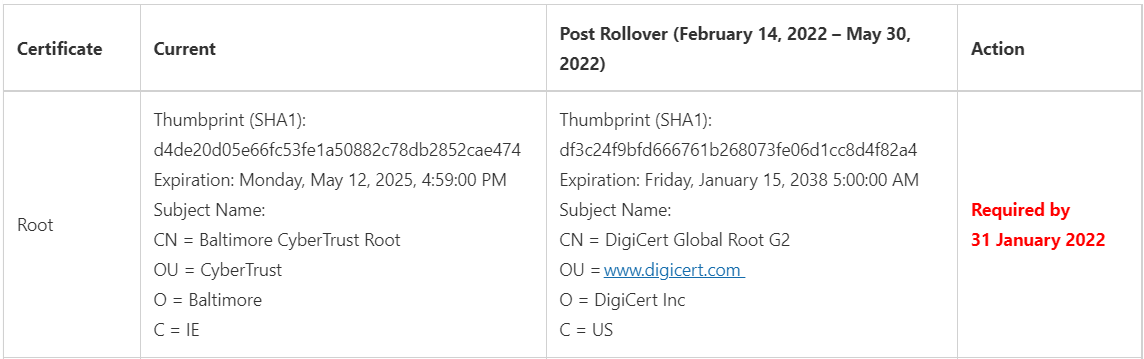

この最上位の概念であるルート証明書について、 Azure Storage では新しいものを利用する変更を加えたようです。

2022 年 2 月 14 日から新しい証明書が利用されるようですが、その際に今までとは異なるルート証明書チェーンに連なるものを活用するというわけですね。

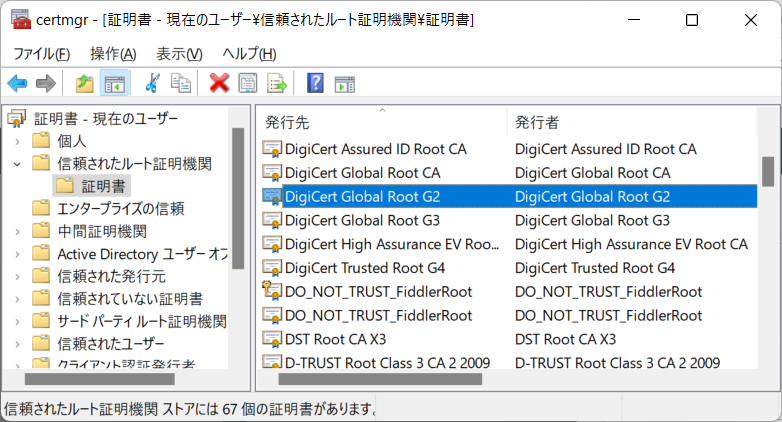

certmgr.msc を起動するとどういった証明書がルート証明書として有効なのか確認することができます。上記に記載された証明書は発行先と CN を見ることで大体特定できます。

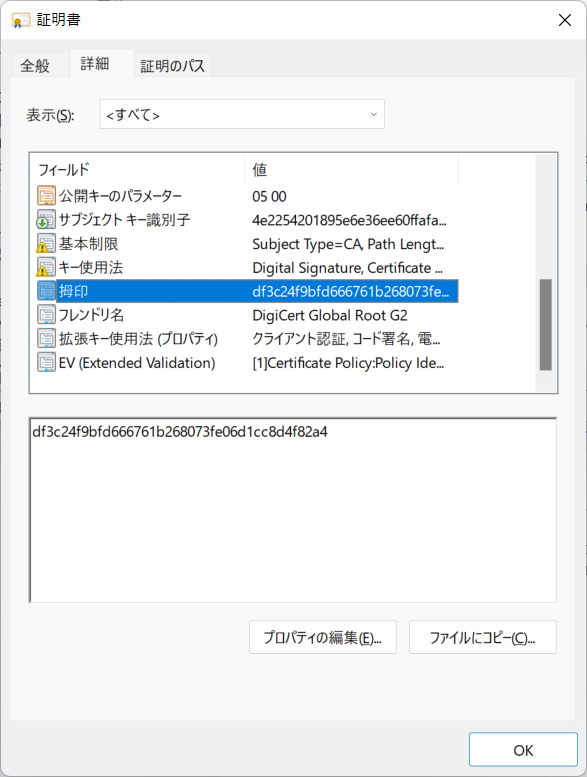

さらにその証明書を開き、詳細タブにある拇印と Thumprintの値を確認することで、完全なる特定が可能となっています。

この変更で影響を受ける人は、エンタープライズ証明書のピン留めという機能を利用している場合とアナウンスされているようです。

グループポリシーを用いて特定の証明書とドメインを紐づけている場合は気を付け迷う。以下がピン留めの手順となっています。

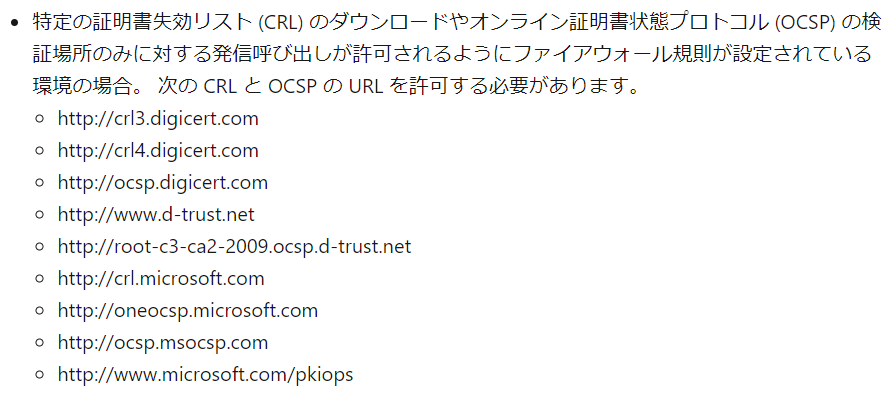

実は国内ではピン留めよりも CRL のアドレスに対するアクセス制御のほうが問題となりやすいのではないかと思っています。

Azure では昨年から少しずつルート証明書を変更しており、その対応が以下に記されています。ここにある CRL の URL へのアクセス可否も確認しておくとよいでしょう。

普段利用しているだけですと、こういったインフラ面に目がいかないことも多いですが、時折こういった更新が行われることもあります。

このような機会に、実際の動作を覚えておくとよいかもしれませんね。

音楽:限りなき旅路