ソフトウェアに対する脅威は日々増大していますが、それはマイクロソフトの製品も例外ではありません。

そのような中では自身のPCに対し、無条件に Windows Update を用いて環境をセキュアにしていく。という考え方は理にかなっていると思います。

しかしながら現在のコンピュータ市場は Windows 一辺倒ではなくほかの OS との相互接続も大事な項目のひとつとなっています。

そんな状況への回答の一つとして新しい方法での取り組みが示されました。

Netlogon の脆弱性に対して、アップデートを 2Step にわけるという手法です。

以下の Blog で Netlogon の脆弱性への対応方法が開示されました。

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/?WT.mc_id=WDIT-MVP-5002496

最初のステップで Windows 内を強固に守り、脆弱性を利用しているケースをログとして出力するという手法です。

2 つ目のステップではログを出していたステップを、排除に変更するという形です。

1 つ目のステップから 2 つ目のステップの間で、問題点を解決してもらう。という考え方ですね。

問題が組織内でクリティカルとなる場合、優先順位を上げて対応できますし、そうではない場合時間をかけて対応を検討するという流れを作ることができます。

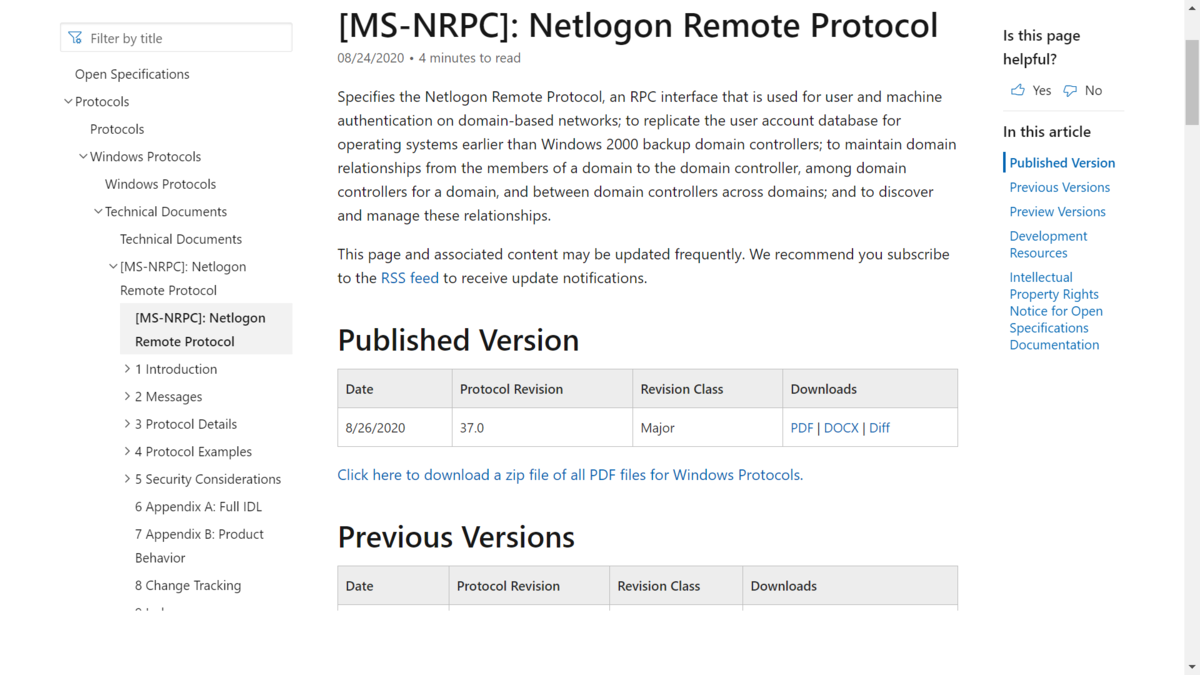

今回の脆弱性のもととなるのは MS-NRPC というプロトコルで、以下のサイトで仕様が公開されています。

そのため Windows だけでなく、ほかの OS でも利用されているというわけですね。

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-nrpc/ff8f970f-3e37-40f7-bd4b-af7336e4792f?WT.mc_id=WDIT-MVP-5002496

数か月前に Windows Client と Windows Server で間を開けたパッチ適用を進めるというようなケースがあったような気がしますが、これを他の OS と組み合わせて考えるというのは一筋縄ではないのかと思います。

こういった取り組みは大変面白く、かつ有益なため、今後もこのようなやり方を増やしていってもらいたいですね。

音楽:White Falcon