今回は MFA の設定がとても簡単であることを実践していきたいと思います。

まず Azure AD テナントをもっていることが前提となりますが、 Microsoft 365 のビジネス系テナントがあれば利用できるでしょう。

以下のアドレスにアクセスし、設定したいユーザーに対し多要素認証を有効化しましょう。

実はこれだけで利用の設定は終わりです。一瞬で終わります笑

https://account.activedirectory.windowsazure.com/UserManagement/MultifactorVerification.aspx

何も行っていないと最初は無効ですね。

ユーザーを選択すると右側に有効にするボタンが表示されます。

複数のユーザーを選択しても有効化可能となっているのは大量ユーザーにやさしいですね。

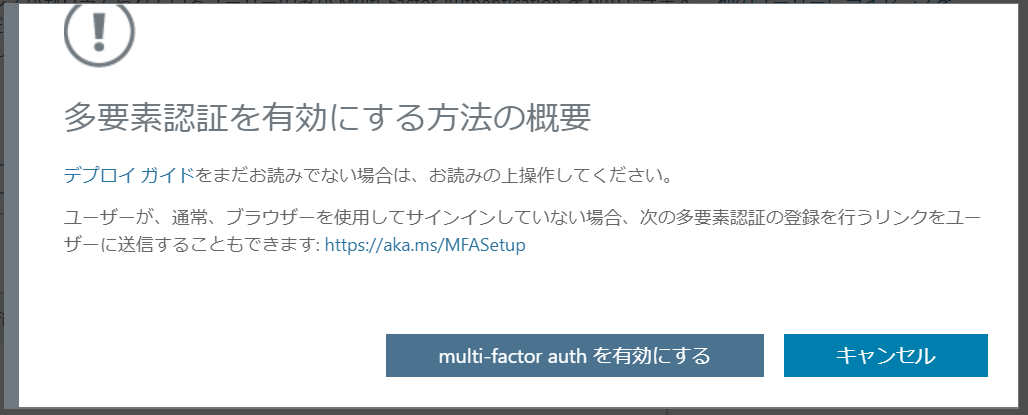

一度注意喚起が入りますが、「 multi-factor auth を有効にする」を押せばそれで有効化完了です。

こんな感じです。待ち時間もなく終わりました。(大量のユーザーだと長いのでしょうか?)

ちなみにユーザーごとに設定せずともユーザー作成時の初期設定に MFA を加えることもできます。

以下の URL からセキュリティの既定値群の有効化をオンにしてください。マイクロソフトの推奨設定となります。

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Properties

さて設定はここまで。

ここからはユーザー側のアクションとなります。

初回認証時に設定を行ことになるため、 Micorosoft 365 のポータル画面にアクセスしましょう。

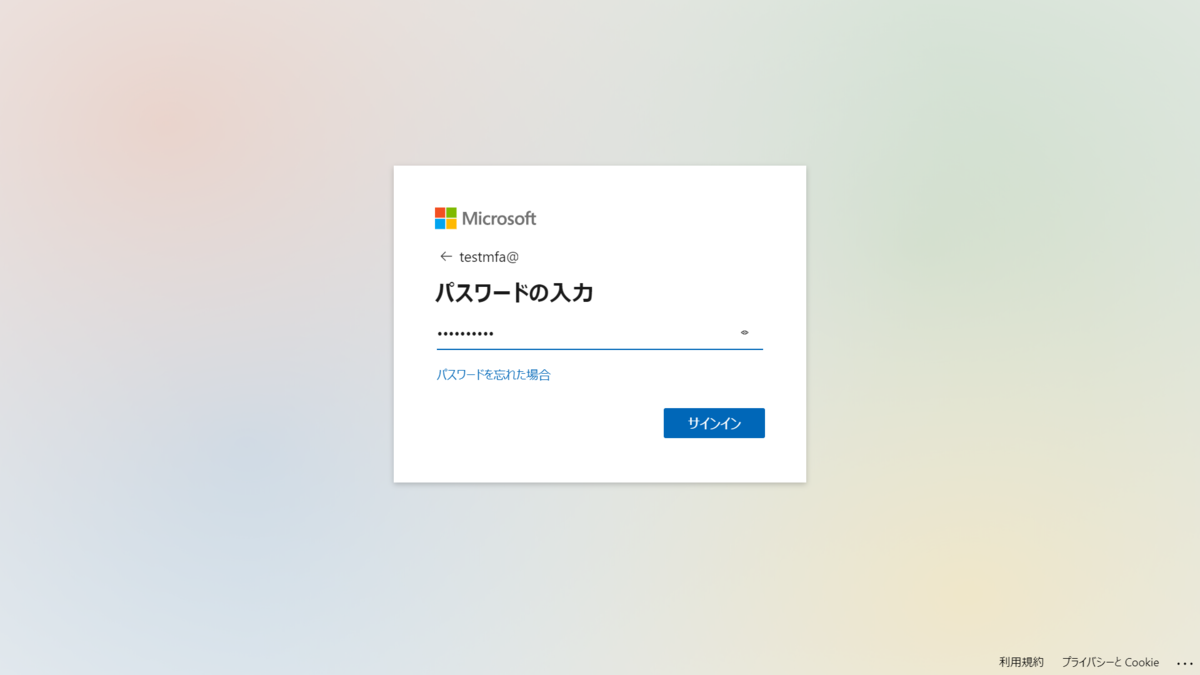

サインインはユーザーの UPN (メールアドレス)を入力します。通常と同様ですね。

パスワードは初回通知のものを。このパスワードの受け渡しは注意が必要です。

ただ、 Windows Hello for Business を利用するとこれもいらなくなるのですよね。

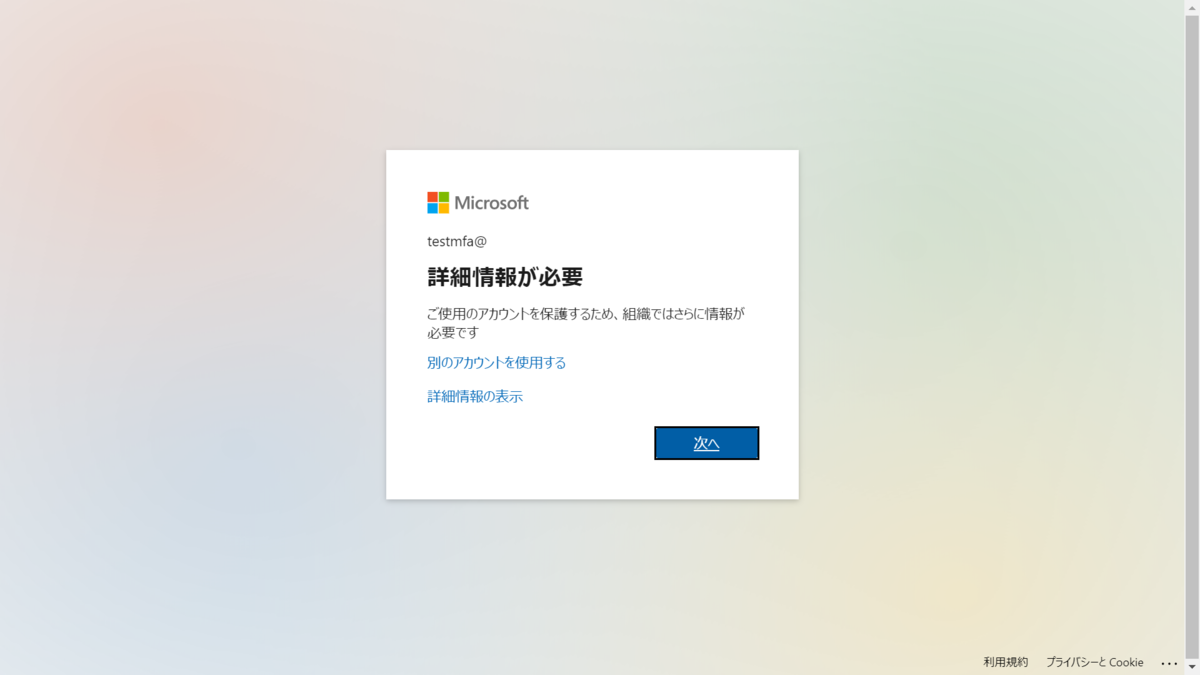

パスワードが合うと詳細情報を伝えろという画面に移動します。多要素の設定ですね。

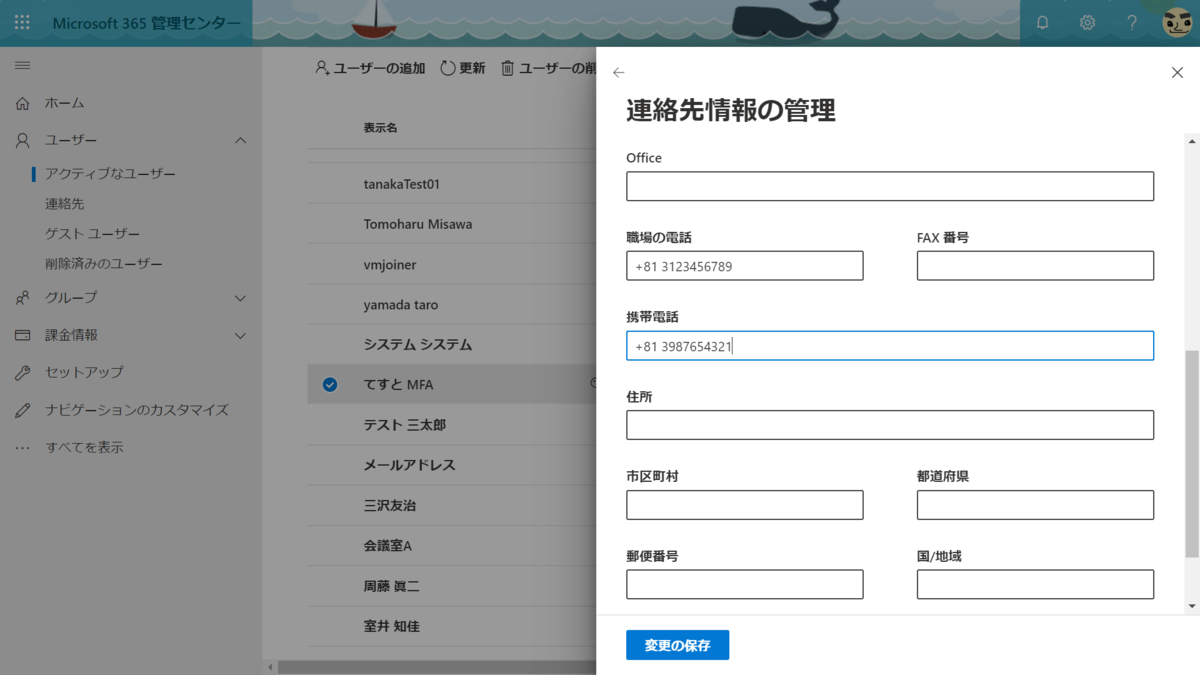

この際、ユーザーの連絡先の情報( Azure AD の属性)として、職場の電話、携帯番号を設定しておくと、ユーザー側での入力を省くことができます。

設定値は + 国番号から始めるのと、国内番号の先頭 0 を外しておくことが重要です。そして国番号と国内番号の間にはスペースを置きましょう。

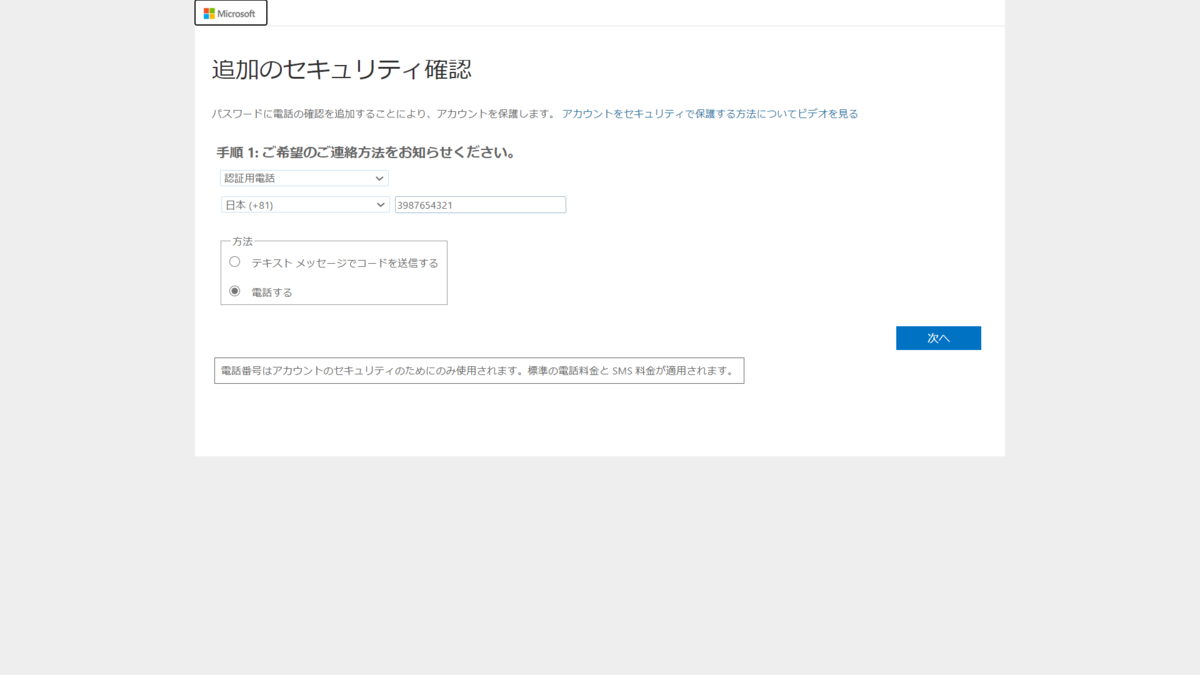

さて、 Office ログインに戻って追加のセキュリティ確認ですが、大きく 3 つの方法を選ぶことができます。

1 つ目は認証用電話利用。

ユーザーの携帯電話が初期設定されています。

番号が異なっている場合はここで変更も可能です。

更にSMS (テキストメッセージ)か電話かを選べます。

2つ目は会社電話。

職場の電話を設定している場合のみ選べます。

このケースは SMS はなく、電話だけですね。

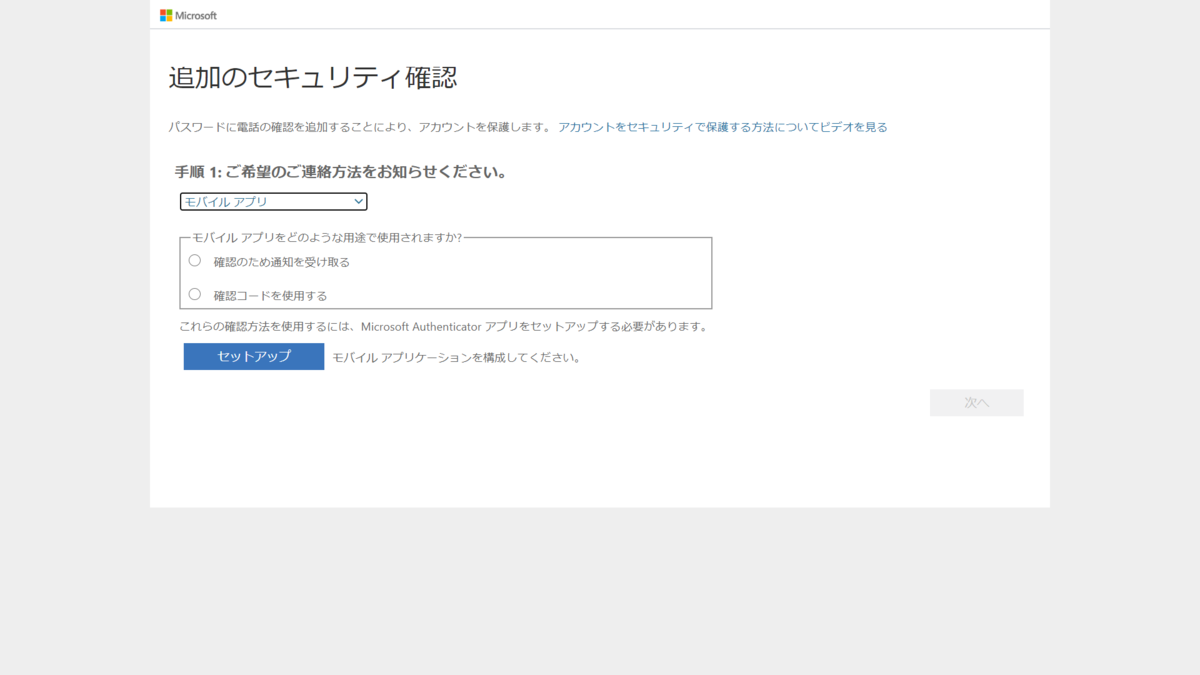

最後の 3 つ目はモバイルアプリ。

確認通知を受け取るか、確認コードを使うか選ぶことができます。

通知を受け取る場合はボタン一つで対応でき、確認コードの場合はアプリに送られたコードを入力する形ですね。

今回は一番簡単な認証用電話利用( SMS )で行きます。

電話番号があっていることを確認し次へを押しましょう。

画面が遷移し、確認コード待ちの画面に移動します。

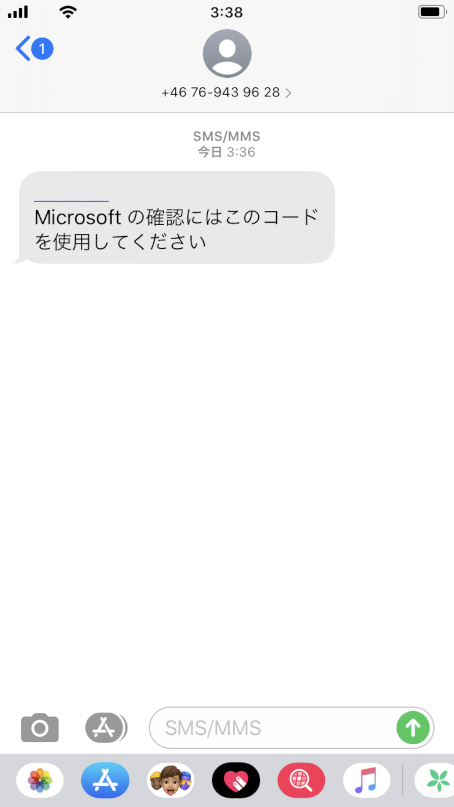

SMS にコードが送付されてくるのでブラウザにそのコードを入力しましょう。

これが多要素の 2 つ目ですね!

入力値があっていればこれで設定完了です。

次回ログイン時から SMS に連絡が来るようになります。

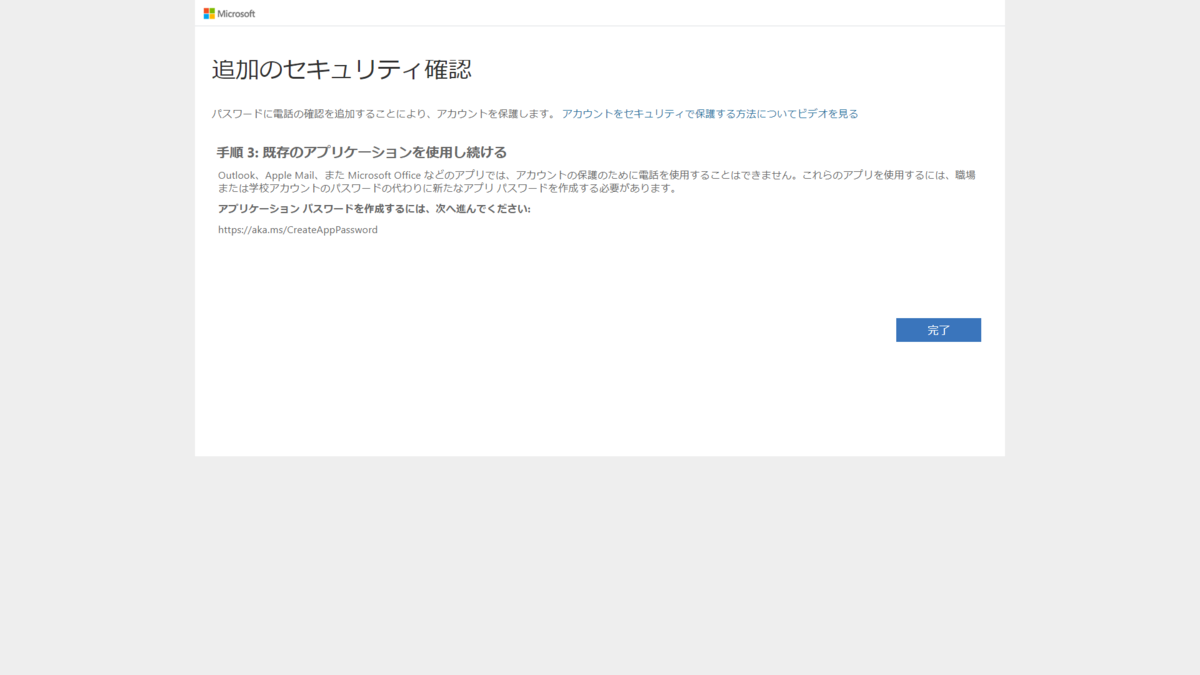

なお、 Outlook など MFA に対応していないアプリを利用する場合は電話を利用できません。残念ながらですが、アプリケーション用にパスワードを作成する必要があります。

アプリケーション用のパスワードとは、ユーザーサインイン用ではなく、アプリがサインインするときに利用するパスワードです。かなり覚えにくい値ですが、自動生成なのでランダム度は非常に高いのである程度安全性が確保できるのかと思われます。

以下のアドレスからアプリ用パスワードを取得できます。

https://aka.ms/CreateAppPassword

以下に使い方がまとまっているので、 Outlook を利用している方は見ておくことをお勧めします。翻訳は若干読みにくいです汗

ユーザー側の設定もこれで完了です。

あとは使う際の動きを見てみましょう。

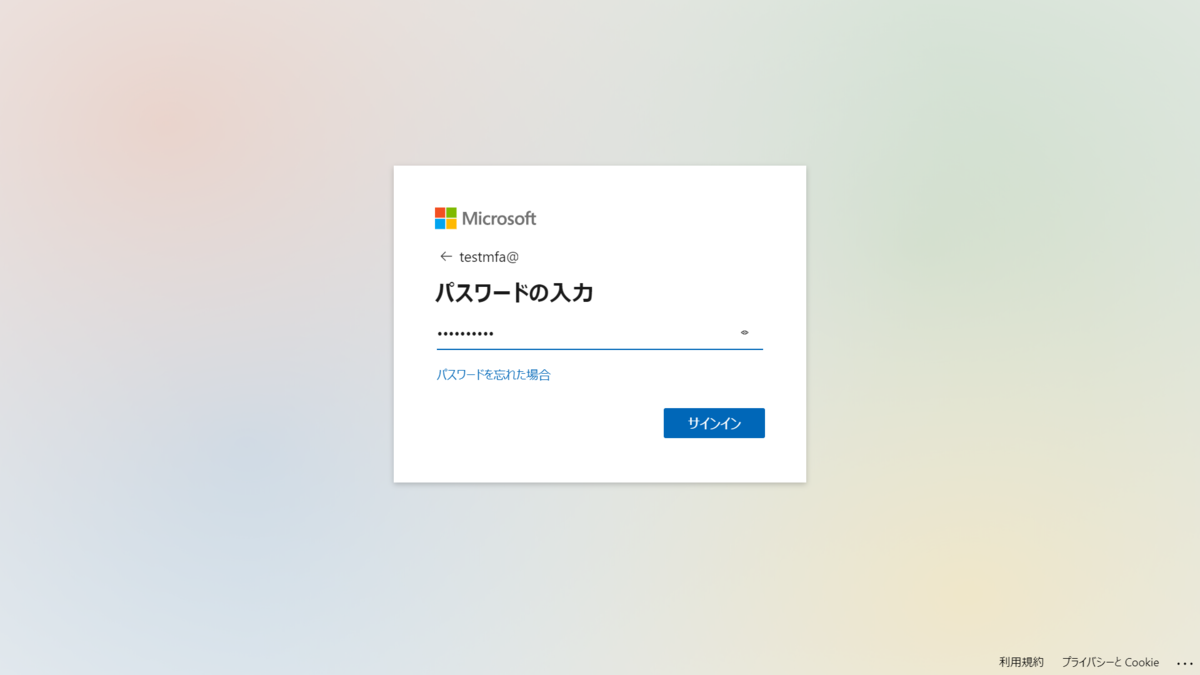

もう一度 Micorosoft 365 ポータルにログインします。

パスワードを入力してサインイン!

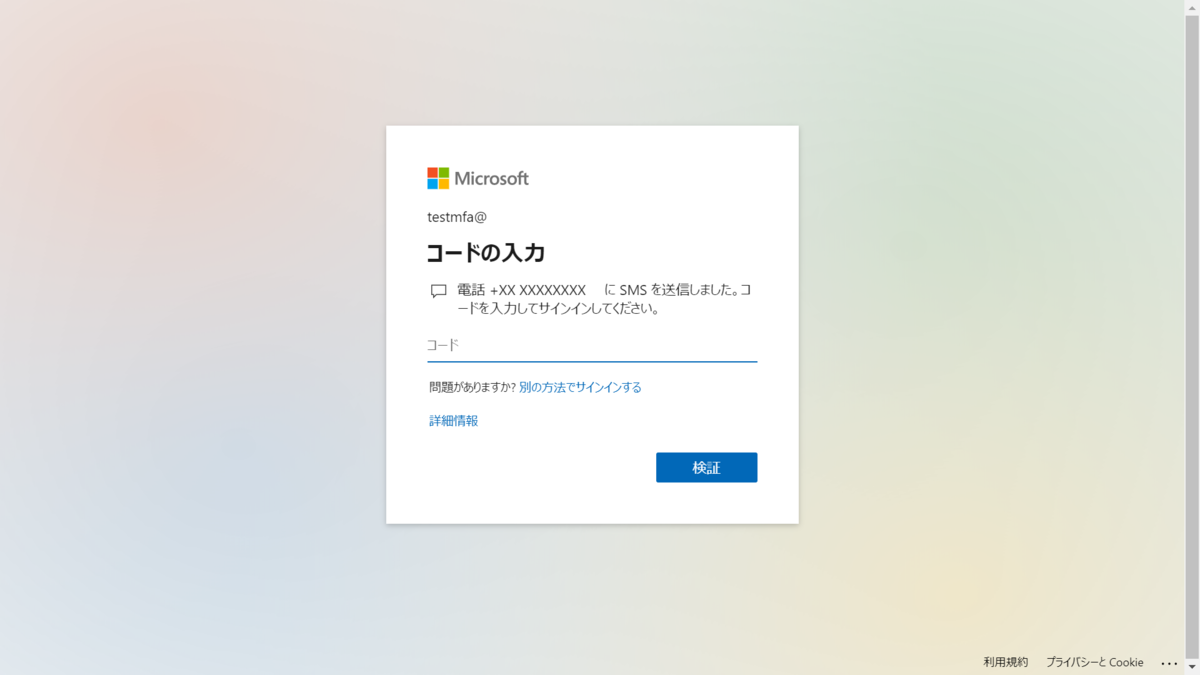

サインイン後に SMS を送信した旨のメッセージが!

先ほどと同様に SMS メッセージが飛んでくるのでそのコードを入力しましょう。

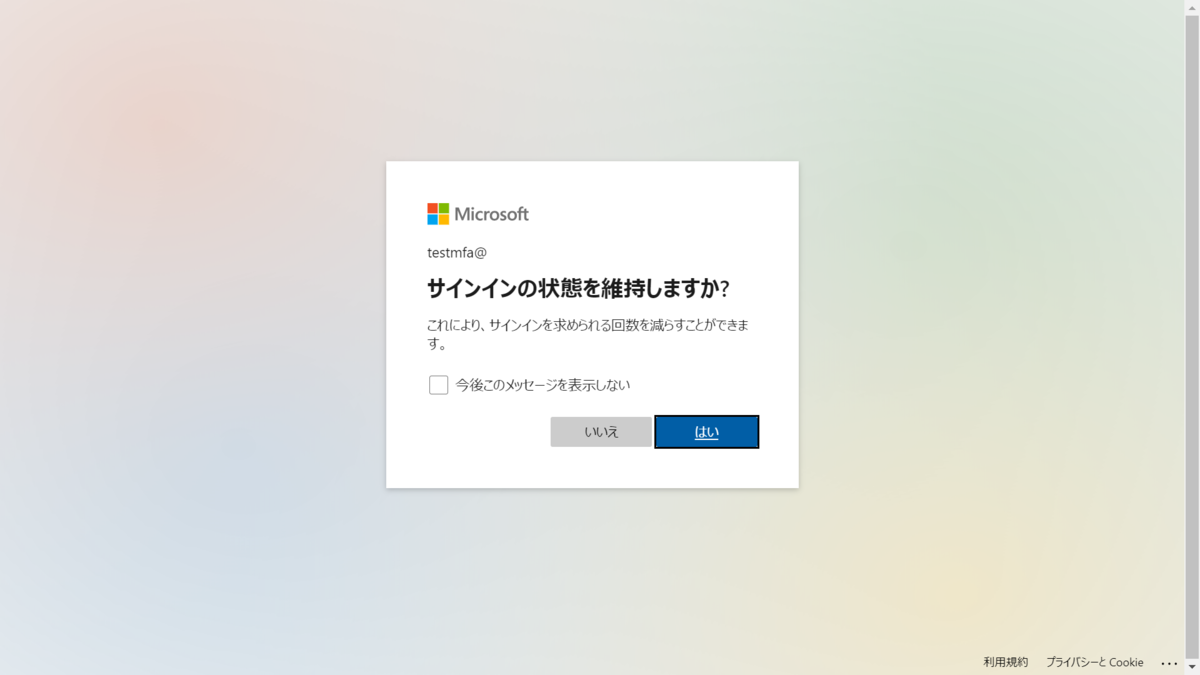

正しく入力できるとサインインの維持について聞かれます。

サインインの回数を減らすため、はいを押しましょう。

ここから先は通常の Microsoft 365 へのアクセスと同じです。

ここまで読むのは大変だったかもしれませんが、この設定ができれば乗っ取りの可能性が限りなく低くなるため、ぜひ設定をお勧めします!

本記事はMicrosoft MVPブログ企画の記事として投稿しています。その他の記事は こちら からご覧ください