前回の続きとなりますが、ADCSのインストール後の設定を進めていきます。

サーバーマネージャーの右上に「!」マークが出てくるので、「対象サーバーにActive Directory証明書サービスを構成する」リンクを押下します。

この構成ウィザードでは、最初に資格情報を入力します。

構成時に必要となる権限(グループ所属)はありますが、サービスとして動作する際はローカルシステムとして動くのおそらく一時的なものですね。

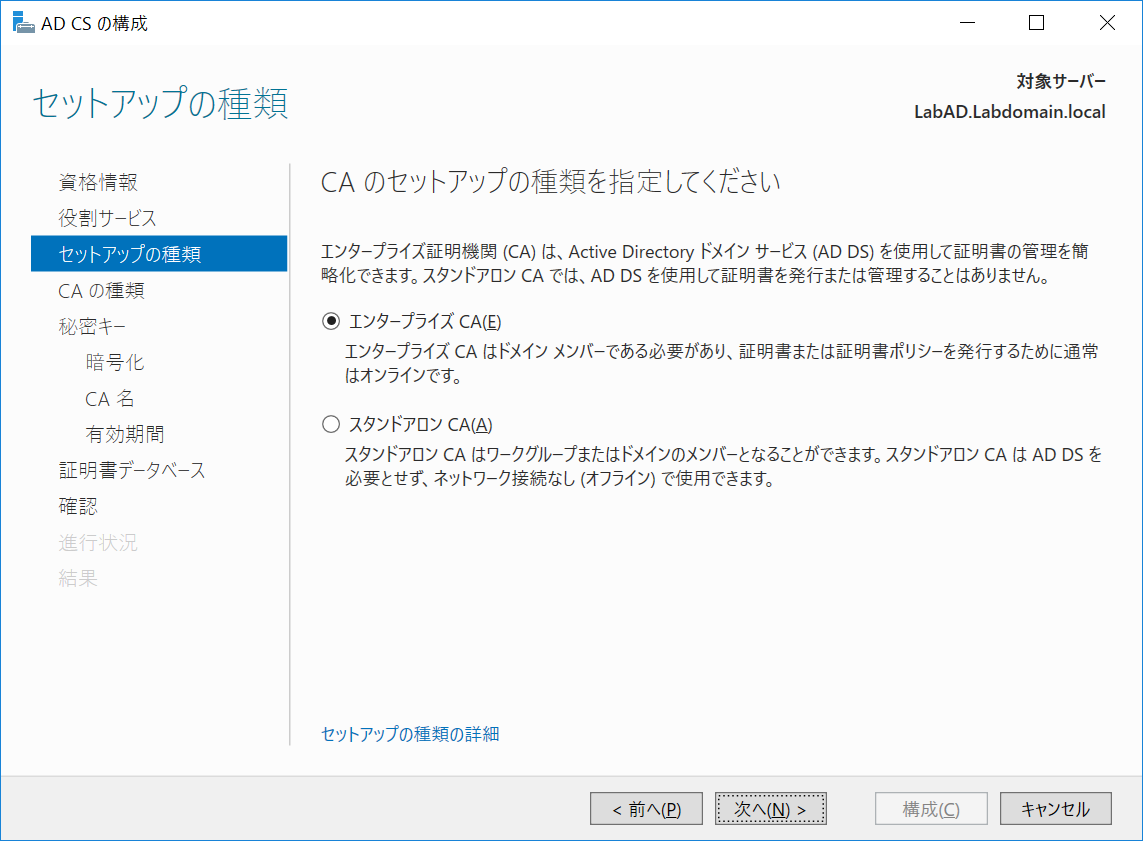

今回はエンタープライズ証明機関として構築していこうと思います。

ルート証明機関はスタンドアロンとして、オフライン保存しておくことでルート証明書の安全性を高めたりすることもできますが、構築する証明機関の重要性から選択できれば良いかと思います。

Enterprise Adminsのグループに属したユーザーを指定していきましょう。

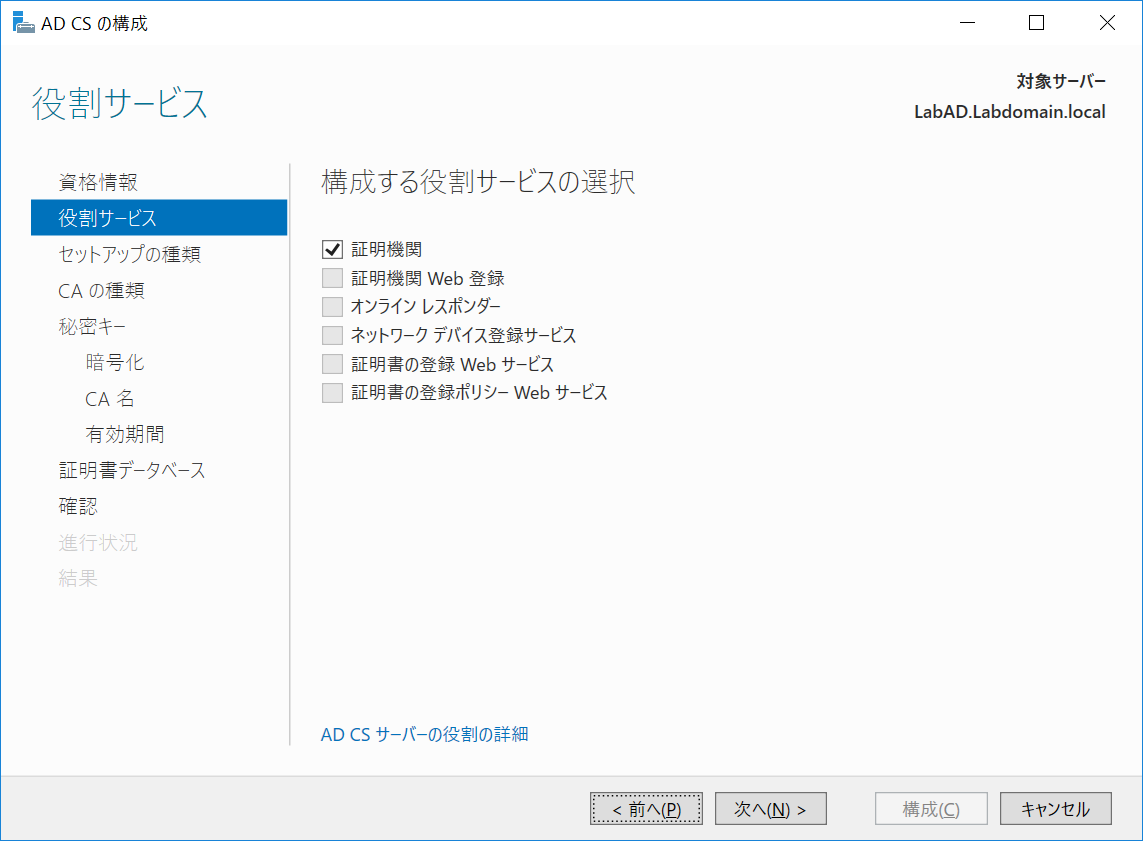

インストール時に証明機関のみを入れているので、ほかの役割は選べません。

そのまま進みましょう。

CAの種類を決定します。

エンタープライズ証明機関とするため、上を選択しましょう。

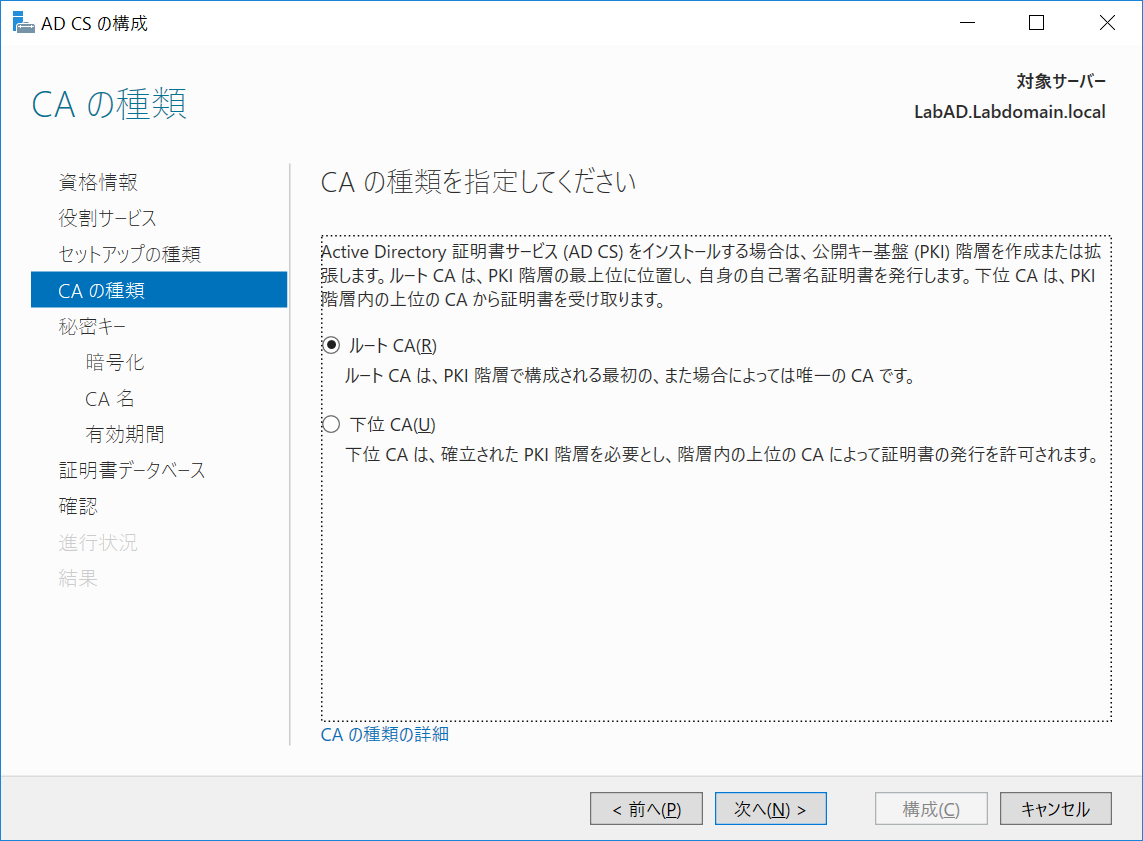

証明機関の立ち位置を決定します。

ルートCAを選択すると、依存のない証明機関、下位CAを選択するとルートCAから選任されたCA機関という扱いになります。

下位CAの場合はルートCAから失効手続きが行えるという違いがありますが、厳格な運営を行わない前提ではそこまで気にしなくてもよいかと思います。

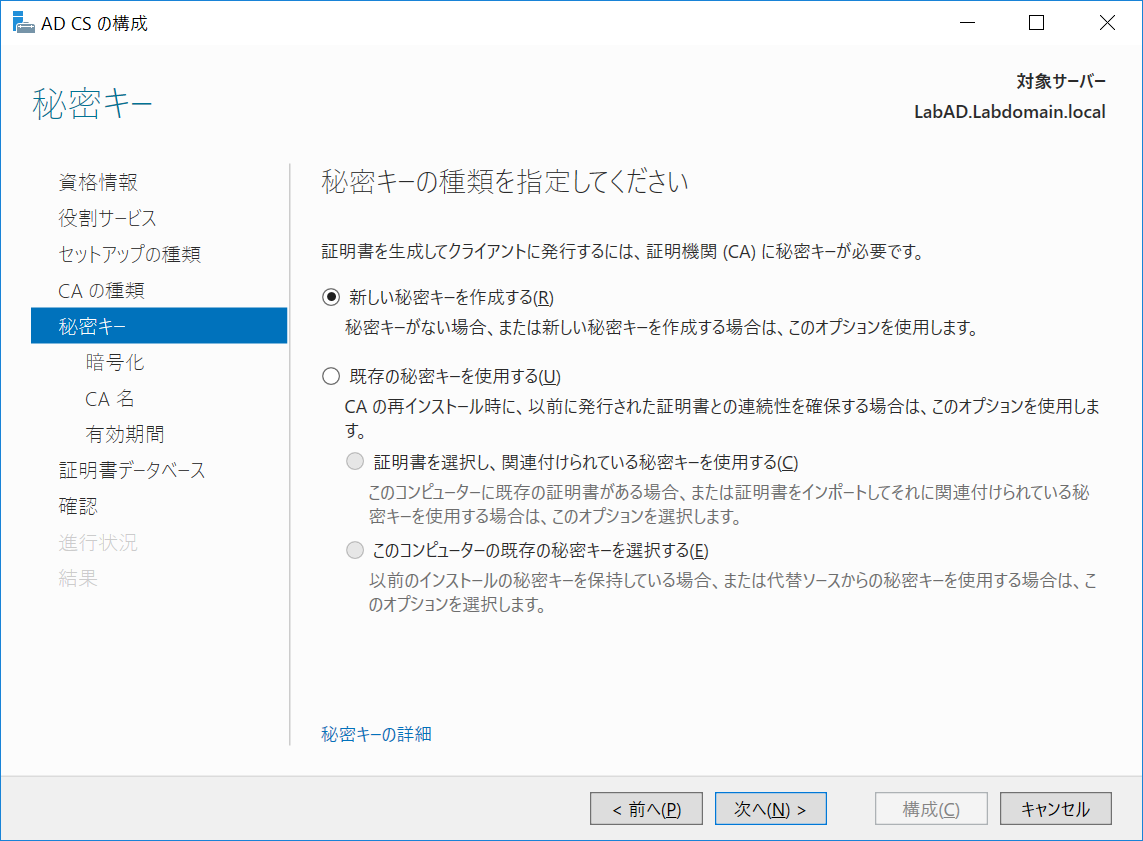

秘密キーの種類の指定です。

新規構築の場合は新しい秘密キーを作成するを選択します。

今回は関連しませんが、下位CAとする場合も上位CAから証明書を発行してもらい、それを用いて構成することになります。

続いて秘密キーの暗号強度を決めていきます。

Windows Server 2016以降を用いていればSHA256以上が選択されるはずですが、この暗号が突破されるとPKIとしての役割が果たせないため、できるだけ強度を高めておくのが良いでしょう。

(古いシステムがあると暗号強度が高いとそもそも複合できなくなったりするのかもしれませんので、そのあたりを見合ったSHA256でキー長を長くとるなどが良いのかと。)

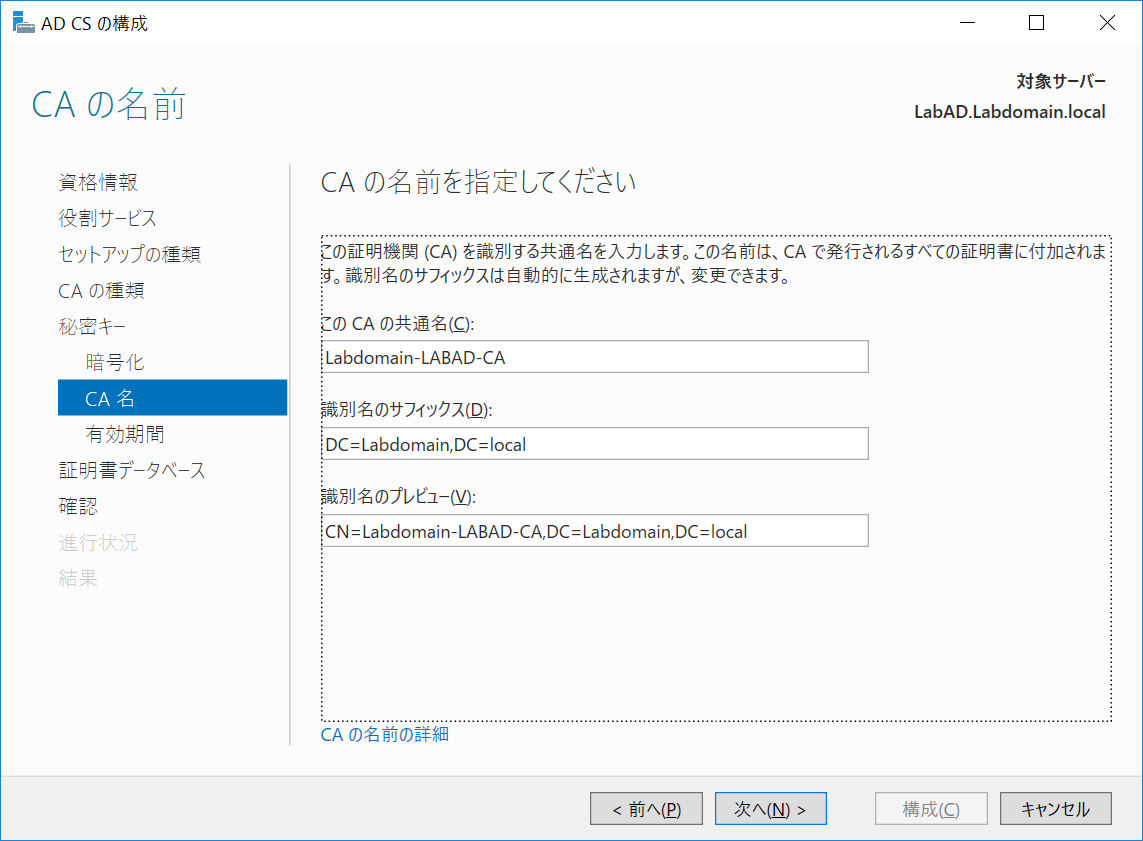

次に証明書の内容を決めていきます。

初期状態ではドメイン名-サーバー名-CAという共通名(CN)があたえられていますが、わかりやすい名前に変更してくとよいと思います。

識別名のサフィックスも必要に応じて変更するのが良いかと。

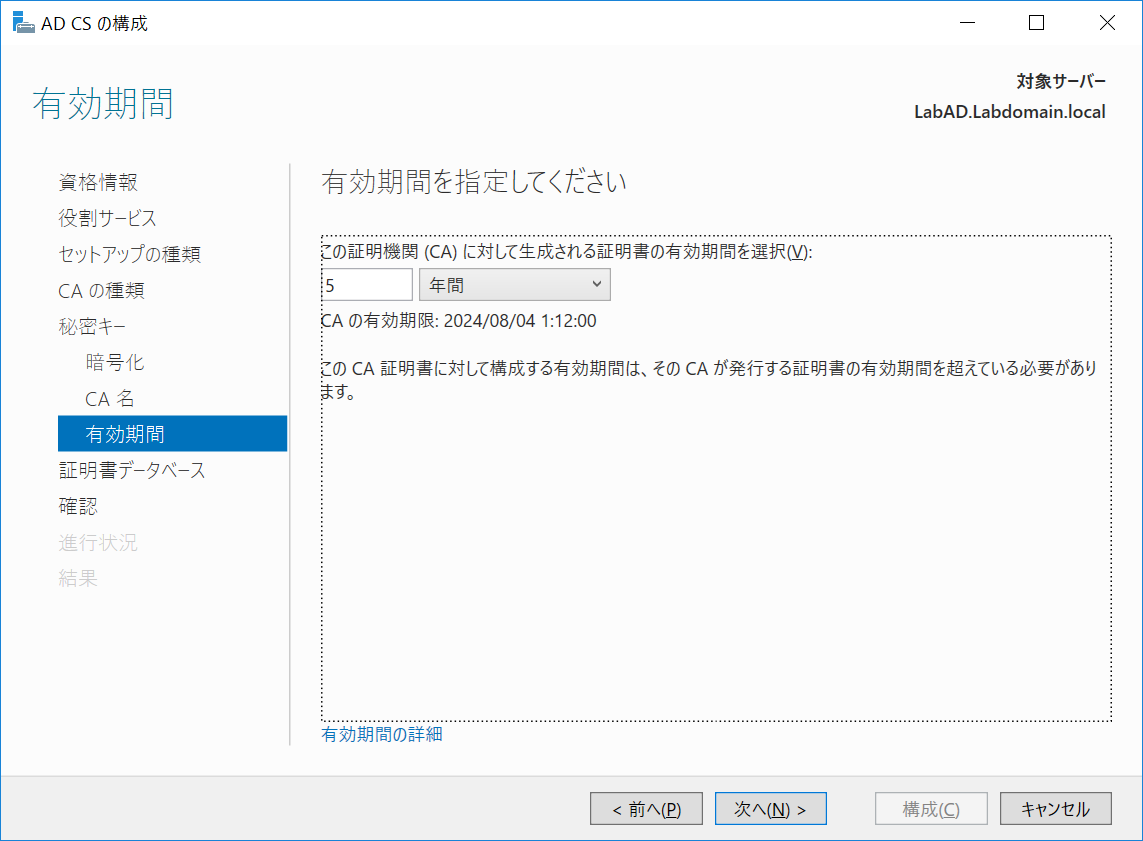

証明書の有効期限を決めます。

この証明書の有効期限よりも長い証明書の作成はできないため、有効期限は長いほうが良いのですが、今度は長すぎると暗号が解かれてしまう可能性が出てくるので、そのあたりを加味して5年から10年くらいで設定しておくのが良いかと思います。

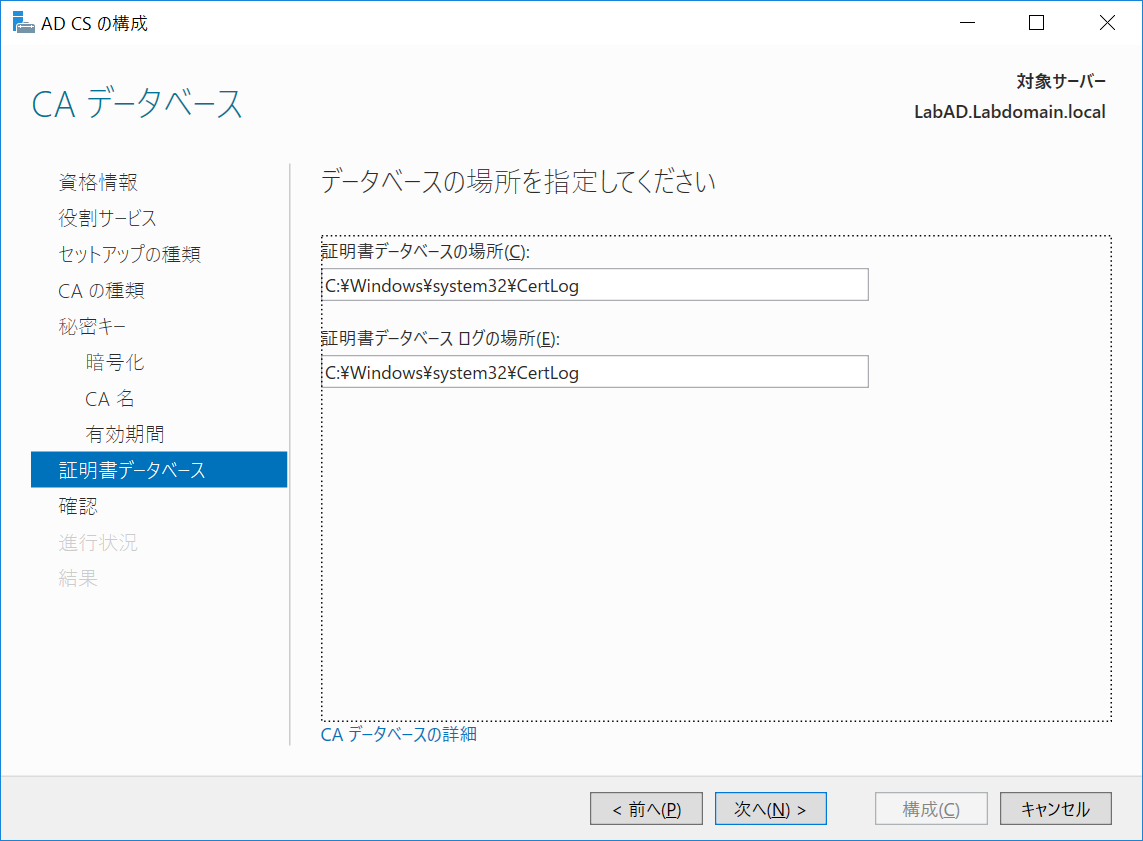

続いてCAデータベースの位置を決定します。

証明書のデータベースとそのログをどこに格納するかです。

特に初期状態から変更しなくてもよいはずですが、ディスク容量に空きがないなどあれば場所をかえましょう。

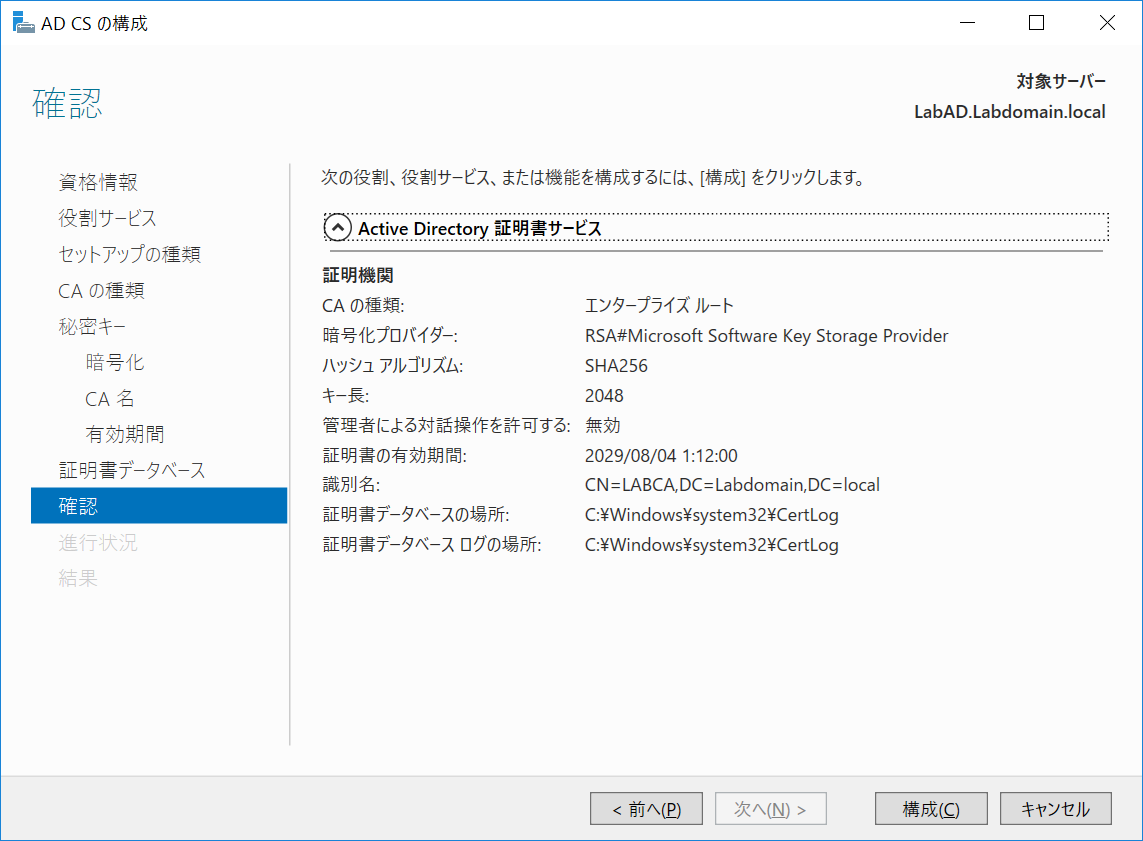

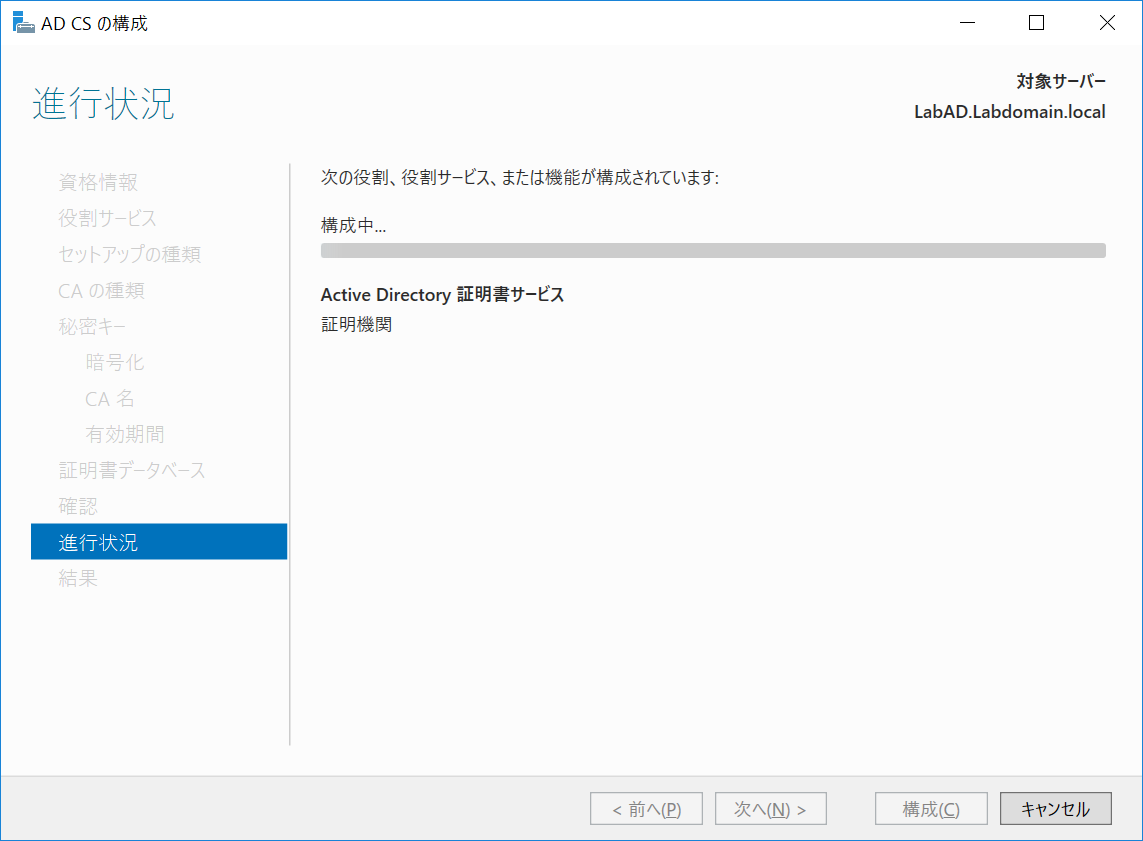

これで設定は完了です。

この内容で構成されていくことになります。

この設定も10分程度で完了します。

これで設定は完了ですが、ここまでで証明書が発行できるようになりますが、自動発行などを行うためにはさらなる設定が必要となります。

音楽:Be Human